来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 系统地址http: 218 58 70 214 haiergc 海尔大客户项目管理系统其实具体绑定什么域名我也不知道,只知道这个是你们C段里面的某个新系统,在你们内部导航看到的。先注册,这个注册是一个漏...

|

系统地址http://218.58.70.214/haiergc/海尔大客户项目管理系统

其实具体绑定什么域名我也不知道,只知道这个是你们C段里面的某个新系统,在你们内部导航看到的。

先注册,这个注册是一个漏洞的起源,最好内部注册了给别人账号,关闭开放注册。

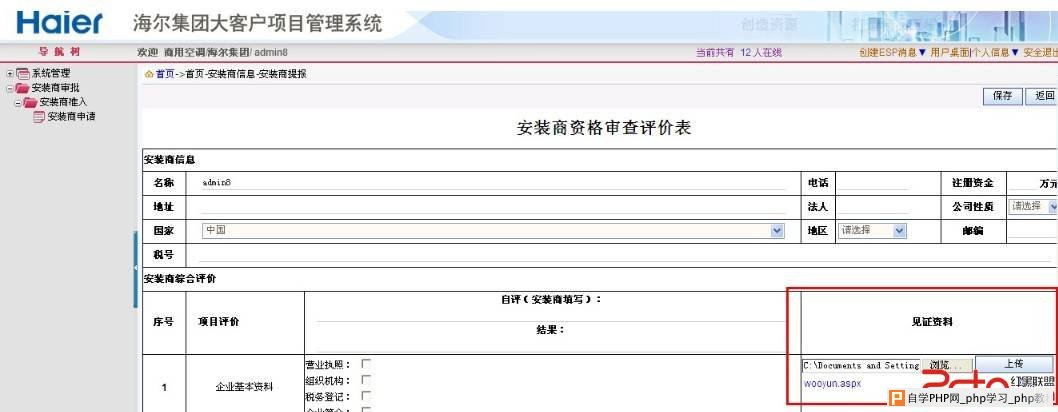

进去系统之后新建一条 然后信息维护。看见有ID=xx想注射的,看到上传更高兴。

这里的上传都没有过滤。伤了心,上传任意aspx,拿了webshell。

在菜刀看一下服务器上东西不少啊,特别是客户信息啊。

权限是NT,不过提权估计很简单啊~~

服务器在内网,来个内网大渗透?

IP Address. . . . . . . . . . . . : 10.135.6.85

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 10.135.6.254

修复方案:

0x1:关闭注册,防范于未然。 0x2:任意文件上传不应该。

0x3:文件上传目录不要有执行权限。

0x4:服务器目录权限控制。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com