来源:自学PHP网 时间:2015-04-17 10:16 作者: 阅读:次

[导读] 那天恰巧刷乌云,看到有人提交漏洞WooYun: 汉庭优惠券免费无限领取漏洞,刷券咯~,汉庭就进入了我的眼帘,这次测试只是想起貌似这个酒店有我的资料,想看看安不安全。。。第一想...

|

那天恰巧刷乌云,看到有人提交漏洞 WooYun: 汉庭优惠券免费无限领取漏洞,刷券咯~ ,汉庭就进入了我的眼帘,这次测试只是想起貌似这个酒店有我的资料,想看看安不安全。。。

第一想法还是盲打,没错,在客户反馈中尝试了几次,怕有前端的限制,用tamper data直接拦截向后台发送xss代码,这个是白帽必备技能了,不在废话,很幸运,cookie弹了回来。

杀气哥想截图证明下可进后台的影响就提交乌云,很常见的一幕发生了,后台打不开,也ping不通。。。

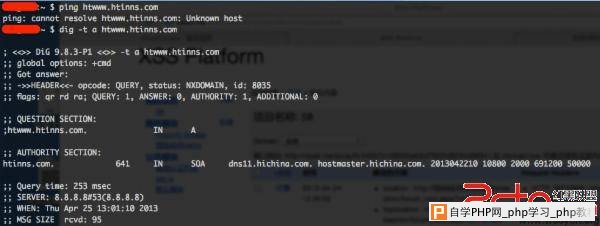

也许一般的白帽子到这里就结束了,杀气哥突然来了兴趣,因为这里有两个小细节引起了我的注意,一个是cookie中竟然包括了管理员帐号和明文密码;另一点是一般情况下后台无法访问要么是有ACL限制,要么是个内网IP,但是ping不出IP说明了什么? 1)内部DNS 2)host访问 ping www.htinns.com PING cc00070.h.cncssr.chinacache.net (111.161.38.20): 56 data bytes 擦CDN,ping @记录 ping htinns.com PING htinns.com (218.83.157.3): 56 data bytes 这个靠谱,然后本地设置个hosts,将后台域名绑定到这个IP,在打开,bingo!

用劫持的cookie和账户密码分别访问下

嗯,可以使用了,后台测试暂且先到这里。 ———————————————– 我突然对汉庭的数据安全保怀疑态度了,就再次深入检测一下。刚刚登录后台时,用户名有个提示“输入公司邮箱”@”前的姓名缩写”,邮箱跟这个是打通的?这让我想起了俩关键字,“域”、“Outlook”!赶紧输入 https://mail.htinns.com ,中了,用之前获取到的帐号和密码登录尝试一下,不设防啊。

随手搜索了个“密码”关键字

貌似发现了主站的FTP。。。

真的可进啊。。。 到这里,我对汉庭的安全已经有了大致的了解了,也感觉测试已经到位了,没必要在深入拿shell或者真正的用户库来证明了,义务检测,不要走的太深,否则厂商会误会的:) 这次测试只是想知道用户数据安全,现在看起来有点寒心,希望厂商可以从以上的详细测试过程中找到一些脆弱点并加以防范。 会员数据没有接触,不知道存在什么样的安全问题,工作事情较多,就不去深入看下去了,如果这块有厂商授权我还是有兴趣试试的,但是目前,就此打住,也希望其他白帽看到这里时也注意下,安全测试适可而止 :) 小编点评:在乌云上不少盲打的案例,xss真的只能止步于到后台么?相信看完这个案例你会对xss有一个重新的认识,灵活运用跨站之魂,它不会比其他漏洞差劲:) link:http://wooyun.org/bugs/wooyun-2010-022494 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com