来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 发帖处的连接插入可以填入xss果壳网的这个发送框之前存在过xss问题,乌云上也有人提过漏洞,后来修复了,但是少考虑了利用#编码绕过关键字检查这种情况。在发帖处:可以看到,代...

|

发帖处的连接插入可以填入xss

果壳网的这个发送框之前存在过xss问题,乌云上也有人提过漏洞,后来修复了,但是少考虑了利用&#编码绕过关键字检查这种情况。

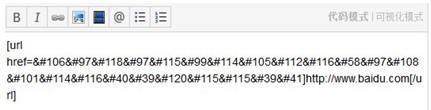

在发帖处:

可以看到,代码模式下href不加过滤的话就会直接输出到页面的a标签里。

之前爆出漏洞后果壳在这里加过一次过滤,“javascript:”等填入后会被提示包含敏感词需要审核,但是这次发现如果利用&#编码后可以绕过,而且最终浏览器端可以触发js。

下面是证明,客户端看到的源代码:

firebug中:

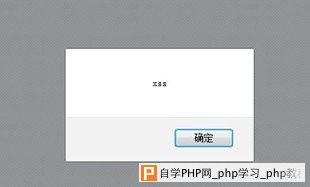

点击后的触发js,这里是可以虽然拿到cookie,不过关键的键值做了httponly:

修复方案:

先对&#这种东西解码再过滤关键字吧。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com