来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] http://wk.baidu.com/view/65604a8ad0d233d4b14e69f3?st=3pu=pw@4500lp,tpl@playApi返回内容未处理修复方案:大牛门。。。作者 aomm百度某论坛存储型xss漏洞http://bbs.shouji.baidu.com/forum.php?mod=image......

|

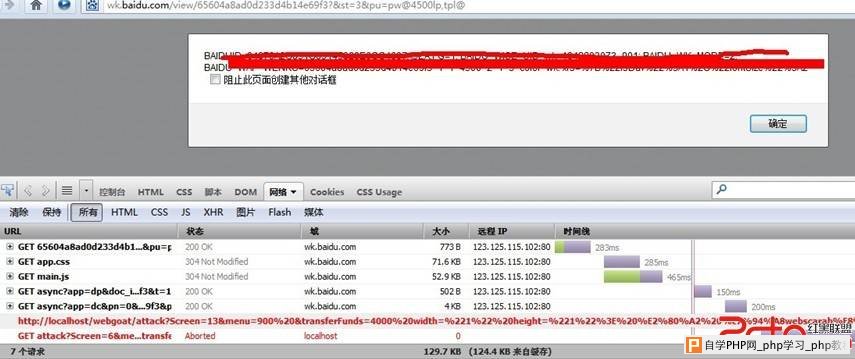

http://wk.baidu.com/view/65604a8ad0d233d4b14e69f3?&st=3&pu=pw@4500lp,tpl@

playApi返回内容未处理   修复方案: 大牛门。。。 作者 aomm 百度某论坛存储型xss漏洞 http://bbs.shouji.baidu.com/forum.php?mod=image&aid=753&size=300x300&key=251d4107522ed3ab0b842ef9f69b2cf0&nocache=yes&type=fixnone 在用户回复部分,可以用户自己上传图片,在图片列表中可以查看自己上传的图片,也就是上面的url内容 由于上传图片展示内容为text/html 导致上传的合成图片内含js脚本可以被浏览器执行 你们所有这个Discuz的论坛都有这个漏洞吧  修复方案: 修改下,返回内容不要text/html 波波虎 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com