来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 私信这里可以发送给站内用户,以短消息的形式。这里我随便输入一个数字,比如2,下面会自动列举出站内用户名含有2的用户,可供选择。(这里我觉得不是很好,有点怪怪的,给用户...

私信这里可以发送给站内用户,以短消息的形式。 这里我随便输入一个数字,比如2,下面会自动列举出站内用户名含有2的用户,可供选择。

(这里我觉得不是很好,有点怪怪的,给用户的权限太大了,不太尊重站内用户隐私,建议修改下,不然一个恶意用户就靠这玩意打AD,真爽了)

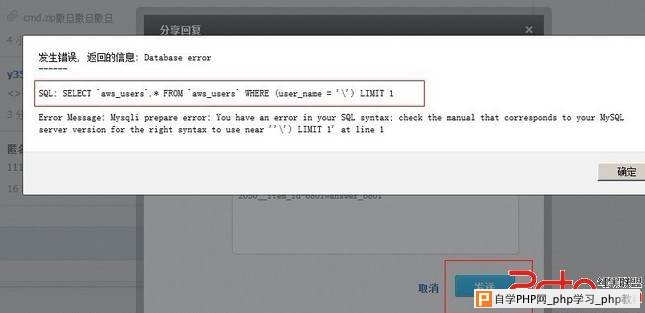

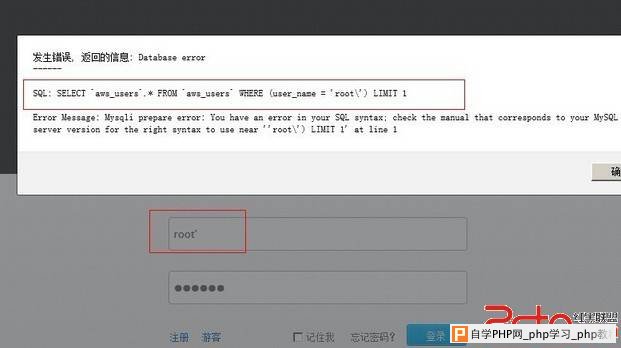

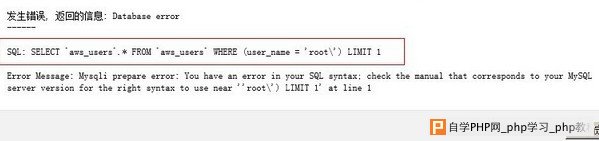

好了,这里我怀疑程序员没有做过滤,实践下,确实如我所料。

点击发送,即得到如上图的报错信息.(官方魔术引号开启了)

抓包得到 post数据

recipient=1%Inject_Here%

message=111111111.....

修复方案:

检查recipient参数

2.刚刚又看了下源码,上面那个应该是搜索用户名产生的问题,虽然post参数不是user_name

可能user-name 没有过滤。

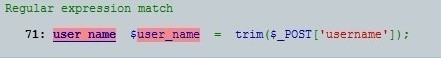

看了下代码,确实user_name没有过滤,产生了多出注入

详细说明:

user_name 没有过滤导致注入

1登录处

2注册处

把user_name参数过滤下就解决了。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com