来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 上次发表过一次渗透Callda代理平台刷话费的漏洞,主动联系官方后漏洞已修复。很多朋友在事后对我表示鄙视并不解。其实,做网络安全行业的白帽子,不比网络黑社会,做任何事情都...

|

上次发表过一次渗透Callda代理平台刷话费的漏洞,主动联系官方后漏洞已修复。很多朋友在事后对我表示鄙视并不解。其实,做网络安全行业的白帽子,不比网络黑社会,做任何事情都得为自己盘算好后路。从社会的角度来讲,Callda整个平台就好比一个经济市场,市场需要稳定地发展

,若在厂商未修补漏洞前就公布漏洞细节,必然会给厂商带来经济损失,甚至是灭顶之灾。于是笔者本着对厂商负责的态度,拒绝在第三方平台发布漏洞,发现漏洞后均本人主动联系厂商,在厂商修复漏洞后再发布漏洞细节供互联网上更多厂商、企业借鉴用,这次发布的漏洞也不例外,也是在Callda官方修复漏洞后再公布细节的。当然,类似华为路由器那种已经不可能修复的漏洞,我也不会对给用户留过后门的厂商留情面。

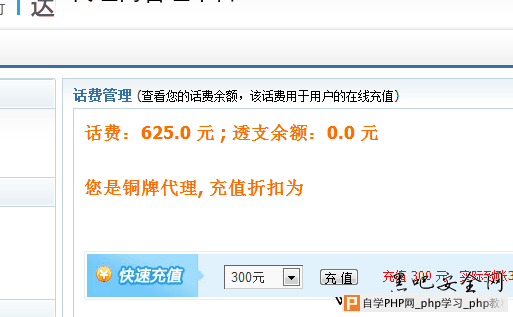

这次检测的地方纯粹是来自一时灵感,我在某日凌晨难眠,在思索一个无聊的问题,如果一个有会员系统的订单逻辑,若产生的价格为负数,可否会出现Bad Price Attack? 假设: var price=POST.var.price,mem=(new memberObj)->getObj(); 若未对产生订单的价格进行判断而直接进行数据库操作,其危险性不比sql低。假设price为负数(假设为-1000),产生的后果将非常严重,让我们走一直逻辑: var price=-1000,mem=(new memberObj)->getObj();这个想法一直只处于想法的阶段,在8月底曾对阿里云平台发起过一次类似检测,也基于此搞过一些恶作剧,后来还是联系官方修补了。出于一些原因细节不便公布,但情况与此类似,不过,阿里云要好得多,至少负价格未被数据库层接受,只刷出来了云主机(产品),未刷到余额。 偶然的机会,在检测过Callda代理平台任意查看用户手机号的BUG过后,联系官方指出了有刷库的风险,官方修复掉了。在不久前又检测了一次,发现了更大的漏洞(idea from upon): callda代理商管理平台有个充值入口:

我试试输入一个负价格

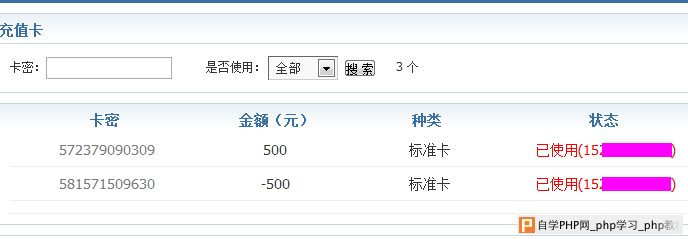

提交表单,直接被处理成功!  而且严重的是:代理账户余额涨了~!

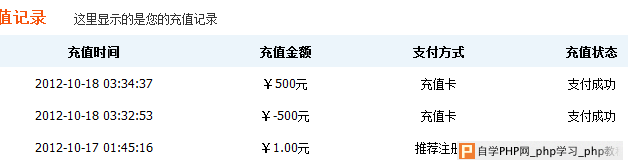

这个过程是不是太鸡肋了?给大家讲下比较搞笑的,我在刷到500元账户金额后,不是得到了一张-500元的充值卡么?我想试试如果充了这卡过后,账户会怎么样。。。结果。。。

结果你懂的~泪牛满面!!!充负卡,我账户余额减掉了500。。。。

*.以上图文伤害力巨大,非专业人员请勿模仿

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com