.主站看了半天没有发现可利用的地方,又没有可用的论坛0day。

山不转水转,不能在一棵树上吊死,既然网站没有可利用,不妨从服务器上下手,或许有意想不到的收获。ip138.com中解析到的网站IP是我们城市电信IP,初步断定服务器要么托管到电信机房的,要么是在自己公司的机房内的(看他们网站上说有十多家分店,应该用的独立服务器),直接用X-SCAN扫描IP 服务器开了21、3389 、1433等端口,这下有戏了随便破解出一个账号密码就有机会了,事实是残酷的,扫描完我所有的字典,也没有猜解出来。暴力破解不行。咋们社工吧,用他们的企业名字+电话号码组合了一下字典,还是无获而终,入侵陷入了僵局了。

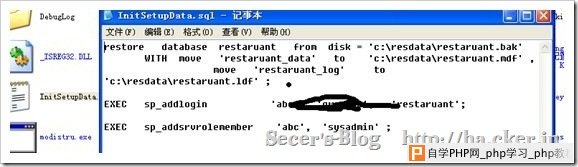

山重水复疑无路,柳暗花明又一村。有新思路了,一般这样中高档的餐厅,有免费的wifi提供的,可以通过wifi连接到他们店铺的内网,再探索有用的价值。第二天,提着一个本子、叫了一份果汁,问服务员要了密码,迫不及待的连接上wifi 首先用这个wifi密码依次登陆ftp、远程终端、MSSQL均提示密码错误,这也在我意料之内。打开X-SAN扫描了一下网段,就我自己的一台存活主机,应该是网段隔离了吧。管理人员的安全意识还是不错的啊。喝了口果汁,看到服务员在操作点单系统、凑前瞄了一眼,XX餐饮系统,顺手百度了一下,下载一个试用版的安装看有没有可利用的漏洞,苍天不负有心人,发现这套餐饮系统用的是ODBC数据源连接MSSQL数据库的意思就是连接数据库的密码是保存在软件中得或者配置文件中的。看到一个新建数据库的SQL脚本打开一看,密码、用户名、数据库名一目了然。

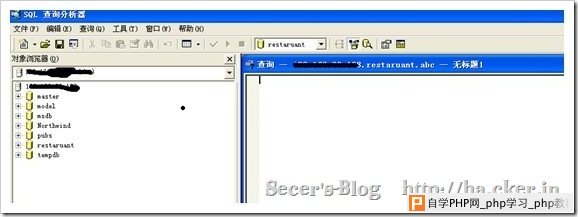

果断的用查询分析器连接网站IP、哈哈人品终于爆发了,连接成功,还是sysadmin权限乘热打铁利用XP_CMDSHELL执行net user命令,添加用户成功。

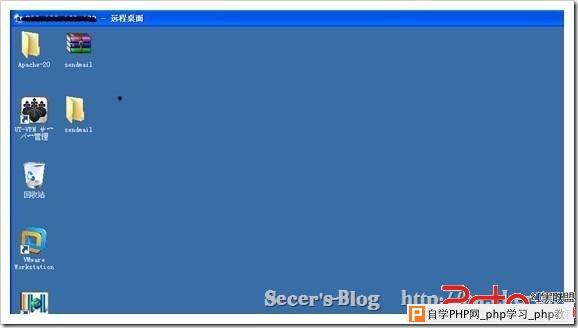

登录远程桌面2008系统

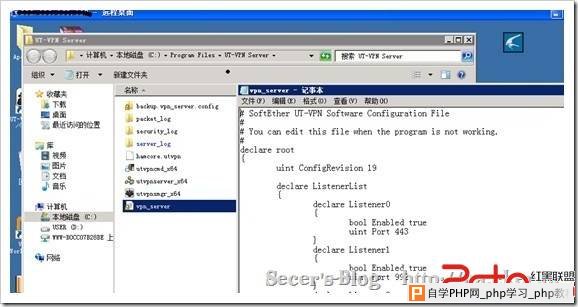

看到桌面上有个UT-VPN管理服务器,百度了一下原来是日本筑波大学开源的

vpn工具,下载一个客服端本地安装,各分店肯定是通过它互相通信的,要是能得到VPN账号密码就更有利于渗透测试了,打开软件目录,看见有一个VPN-SERVER 配置文件。

像这些开源软件一般用户名和密码都是保存在配置文件中的,搜索password果然用户名和密码在里面,不知道密码是用什么方式加密的。

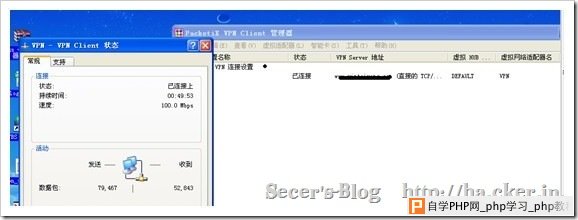

修改本机vpn-client中的配置文件将密码字段修改成上面的加密字符串,保存,连接VPN成功。

用X-SCAN扫描了一下VPN网段,又扫描到了一台(192.168.30.3)开着80、1433、3389的机子

直接IE中输入192.168.30.3

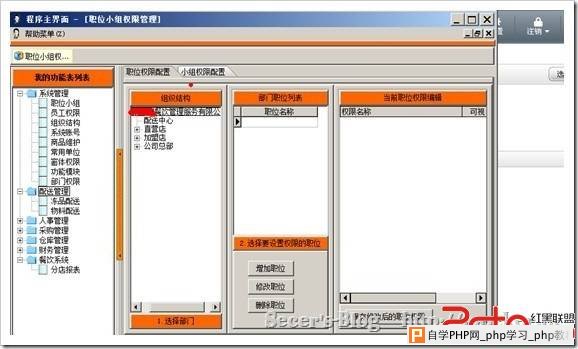

原来是用的思杰发布的远程接入系统。用户名直接用他们公司的简称,密码1234登录成功原来是他们内部的管理系统

直接用admin登录系统成功

清掉服务器上新加的用户和日志,收工,有时间再来研究。总结,注意生活中的细节,可能会有意想不到的收获,正所谓海阔凭鱼跃,天高任鸟飞