来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] qq:yueyan@f4ck.net在有目标站的情况下,有很大程度上是不用花大心思去提权的,直接找到目标站目录,通过一些手段获得shell。本文只针对虚拟主机搭建多个网站的情况说明。0x01通过vbs查...

|

qq:yueyan@f4ck.net

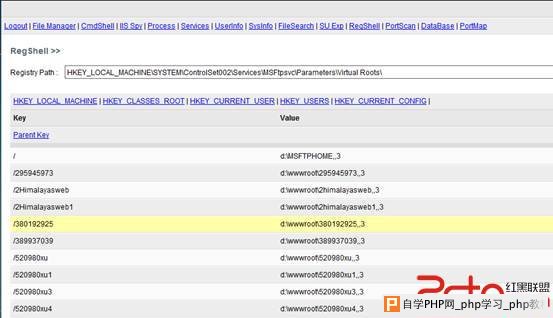

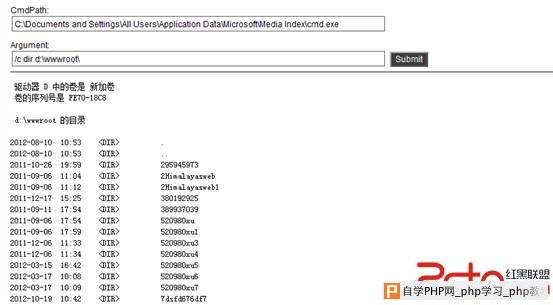

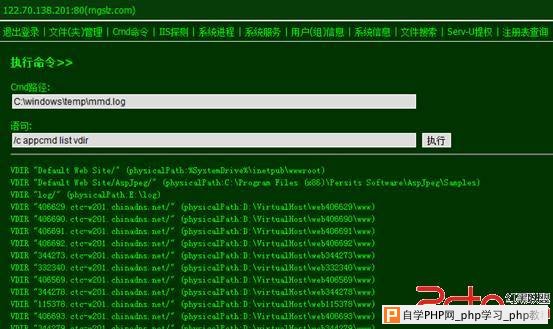

在有目标站的情况下,有很大程度上是不用花大心思去提权的,直接找到目标站目录,通过一些手段获得shell。本文只针对虚拟主机搭建多个网站的情况说明。 0x01 通过vbs查看iis配置文件 0x02 通过注册表找到目录列表 0x03 通过dir或者for命令 0x04 appcmd在渗透中的应用 0x05 win和linux配置文件找路径 0x06 目标站爆路径 0x07 附录 0x01 通过vbs查看iis配置文件 脚本如下: Set ObjService=GetObject("IIS://LocalHost/W3SVC") For Each obj3w In objservice If IsNumeric(obj3w.Name) Then sServerName=Obj3w.ServerComment Set webSite = GetObject("IIS://Localhost/W3SVC/" & obj3w.Name & "/Root") ListAllWeb = ListAllWeb & obj3w.Name & String(25-Len(obj3w.Name)," ") & obj3w.ServerComment & "(" & webSite.Path & ")" & vbCrLf End If Next WScript.Echo ListAllWeb Set ObjService=Nothing WScript.Quit 执行命令:cscript C:\xxx\列目录.vbs 这是通过查看iis配置文件获取目标站信息。 由于木有找到合适的网站截图,这里引用别人原来截的图:  基本信息是网站id,网站名称,网站路径 这里还介绍一款vbs,可以列出网站的iis用户名和密码,然后使用bs大牛写的webshell来跨目录。 Adsutil.vbs 0x02 通过注册表找到目录列表 这里介绍一个我常用的一个注册表位置:HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\MSFtpsvc\Parameters\Virtual Roots  0x03 通过dir或者for命令 首先是dir命令,可能很多机油觉得虚拟主机上一般是没有dir命令权限。 但是我实战中却却常常能够碰见: dir d:\wwwroot\如图:  虽然不能访问d:\wwwroot\这个目录,但是却能列出详细信息 for命令对用户权限要求是最低的,大多数情况下是可以执行了for /d %i in (d:\wwwroot\*) do @echo %i 如图:  0x04 appcmd在渗透中的应用 appcmd是微软iis7的一款命令行下的管理web的工具。他的使用可以在渗透中取得一些关键应用 这里我就讲对web渗透实用的几个命令。其他的命令我都测试过了,基本是权限不够。 appcmd list site 列出站点及其id号:  Ctrl+A全选后保存在文本中,搜索目标站:  在新网虚拟主机中的web目录构造就是以id好构造的于是的到目标目录: D:\virtualHost\web332419\www 第二个命令: appcmd list config 列出所有网站配置信息,如果是在iis7上配置的ftp,则还会列出网站ftp用户及密码  Ctrl+A全选后保存在文本中,搜索目标站:  可以从图中看出,配置文件中有站点id号,iis用户名及密码,以及日志文件的路径。 第三条命令: appcmd list vdir 该条命令可以列出id号和所有站点的目录:  第一条命令和第三条命令可以成功找到目标站点对应目录。 第二条命令可以直接找到对应站点的ftp和iis密码,可以联合bs牛的马直接跨到目标站点目录。 0x05 win和linux配置文件找路径 各平台下Web服务器和PHP的配置文件默认路径可以上网查,这里列举常见的几个。 Windows:c:\windows\php.ini php配置文件 c:\windows\system32\inetsrv\MetaBase.xml IIS虚拟主机配置文件 C:\Program Files\RhinoSoft.com\Serv-U\c:\Program Files\Serv-U\ServUDaemon.ini 中存储了虚拟主机网站路径和密码 Linux: /etc/php.ini php配置文件 /etc/httpd/conf.d/php.conf /etc/httpd/conf/httpd.conf Apache配置文件 /usr/local/apache/conf/httpd.conf /usr/local/apache2/conf/httpd.conf /usr/local/apache/conf/extra/httpd-vhosts.conf 虚拟目录配置文件 更多的相关信息请猛戳:windows提权中敏感目录和敏感注册表的利用 0x06 目标站爆路径 单引号:如果网站容错没有配置好就会爆出路径,用单引号等测试常见的aspx,iis7,php都很普遍。 对于php: 直接在URL后面加单引号,要求单引号没有被过滤(gpc=off)且服务器默认返回错误信息。www.2cto.com /news.php?id=149′ 测试文件爆路径: 很多网站的根目录下都存在测试文件,脚本代码通常都是phpinfo()。 www.xxx.com/test.php www.xxx.com/ceshi.php www.2cto.com /info.php www.xxx.com/phpinfo.php www.xxx.com/php_info.php www.xxx.com/1.php Google爆路径: 结合关键字和site语法搜索出错页面的网页快照,常见关键字有warning和fatal error。 注意,如果目标站点是二级域名,site接的是其对应的顶级域名,这样得到的信息要多得多。 Site:xxx.edu.tw warning Site:xxx.com.tw “fatal error” 下面是一些常见的建站系统爆绝对路径漏洞:dz2.5:uc_server/control/admin/db.php source/plugin/myrepeats/table/table_myrepeats.php install/include/install_lang.php dz x2:/source/function/function_connect.php shopex:install/install.core.php wordpress: phpmyadmin:phpmyadmin/themes/darkblue_orange/layout.inc.phppphpmyadmin/libraries/export/xls.php dedecms: /member/templets/menulit.php plus/paycenter/alipay/return_url.php plus/paycenter/cbpayment/autoreceive.php paycenter/nps/config_pay_nps.php plus/task/dede-maketimehtml.php plus/task/dede-optimize-table.php plus/task/dede-upcache.php ecshop: /api/cron.php /wap/goods.php /temp/compiled/ur_here.lbi.php 、、、、、、、 z-blog admin/FCKeditor/editor/dialog/fck%5Fspellerpages/spellerpages/server%2Dscripts/spellchecker.php ucenter: ucenter\control\admin\db.php 更多相关信息请猛戳:爆绝对路径方法集合 0x07 附录 如果有对iis命令行下的管理工具继续研究的机油请猛戳下面几篇介绍: appcmd(iis7)微软官方介绍 IIS 管理脚本之 adsutil.vbs 的使用 如何在 IIS 6.0 中使用命令行脚本管理网站和 Web 虚拟目录 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com