来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 人人网Oauth 2.0授权对第三方应用的redirect_uri限制不是很严格,如果第三方网站存在xss等可以诱导用户泄露其access_token。不过人人网的api接口有sign验证,拿到access_token也很难利用。详细说...

|

人人网Oauth 2.0授权对第三方应用的redirect_uri限制不是很严格,如果第三方网站存在xss等可以诱导用户泄露其access_token。

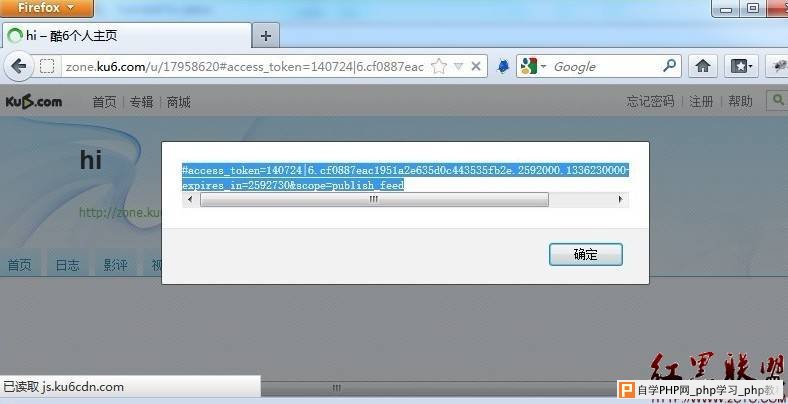

不过人人网的api接口有sign验证,拿到access_token也很难利用。 详细说明:刚发了个ku6的xss漏洞,是因为要用它来测试这个。 1、登陆人人网 2、访问该地址 http://graph.renren.com/oauth/grant?client_id=cd271e3051444285b8a18f1211a095cd&redirect_uri=http://zone.ku6.com/u/17958620&response_type=token 3、跳转到存在xss的酷6地址 http://zone.ku6.com/u/17958620 2步中的人人那个地址是用来授权第三方的,response_type=token的授权请求只需要提供应用的client_id以及该应用申请时所填写的回跳地址redirect_uri,但是人人网并没有对redirect_uri进行严格检查,如果该redirect_uri域下存在xss漏洞,则可以诱导用户授权并劫持该用户的access_token。 漏洞证明: 访问结果如下:  修复方案: 应该根据需要严格检查redirect_uri,不应该对整个域设置为全部信任。 作者PiaCa |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com