来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 学校旁边有一家书法,跟画室,因为他家吃饭(开饭店的)对其佩服~百度搜索到了他的工作室,发现居然还有个人网站,无语了。一看下去更加惊讶,竟然还创办了中国书画联盟。。。...

|

学校旁边有一家书法,跟画室,因为他家吃饭(开饭店的)对其佩服~百度搜索到了他的工作室,发现居然还有个人网站,无语了。一看下去更加惊讶,竟然还创办了中国书画联盟。。。太牛逼了。 今天有空就检测下,发现收获还行,还发现是一个富人,哎~俺们穷。 目标:中国书法联盟 http://www.zgshlm.com/ 看下首页

看看上面几个连接吧,站长的个人网站 以及百度的hi空间……    一看就知道这两个站是同类型的,要么都是个人写得要么就是同类CMS... 继续,因为都是静态页,注入就扯淡了。 在公告那找到了管理员名Admin

403错误~呵呵。。

admin/admin_login.asp

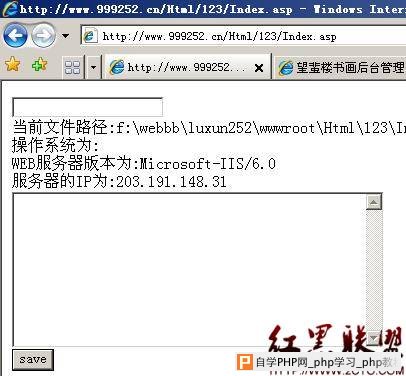

去官方网站down了一份。4.0的。发现默认路径是 Data\#Cl_CreateLiveCMSv40.mdb #改成%23下载 用迅雷。郁闷了。好像不对

果然下载回来了。。。(后来补充:其实这系统4.0的有漏洞。4.2的0518版本前也存在注射!) 如图,down回来数据库,看user表得到 admin密码

成功进入后台!

2是继续webshell然后得到其他的一些权限。但是我们的目标是中国书画联盟,不是个人,- -但是我对这个cms后台提权webshell很感兴趣,因为限制太bt了,常规上传漏洞不存在,备份数据库已经指定backup为目录,不能修改,当然可以看code.不过我是菜鸟。。。诸如建立.asp目录,利用windows2003的缺陷,获取webshell也不行了- -无比郁闷。最后备份了数据库开始大胆搞了起来!终于发现有个方法- - 不过这方法。。官方是有意的还是什么,很鸡肋的功能,就是生成html页后缀,竟然可以选择,我就改成了asp额呵呵。。生成了asp 把木马写到要生成的,就可以了~ 以下是做法: 1.新建一个频道(为了不破坏网站)

3.风格管理选择首页修改成木马。

yeah...

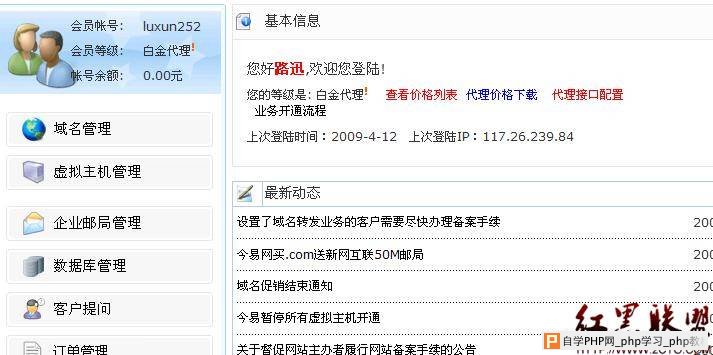

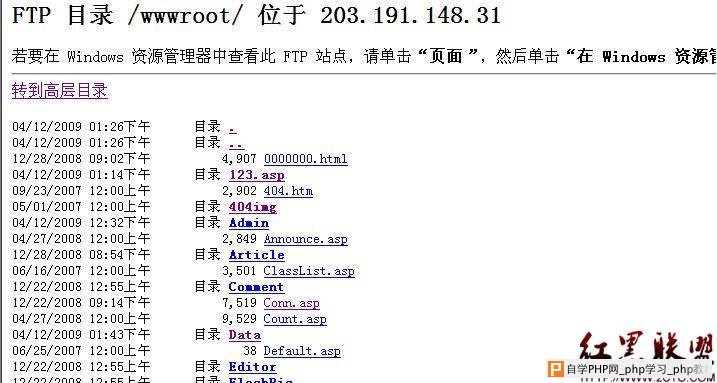

上只大马,完事 这时我本来想转移社工方面,有一个目录引起我注意

但是还不能确定是不是目标站,如果是备份数据呢。就郁闷了。不过备份数据也好,至少可以得到admin密码- - 这时~!我RP爆发,对 就是目标站。  站长买的同一空间(后台知道是8000M)800元一年。 站长买的同一空间(后台知道是8000M)800元一年。

这里结束了。以下可以不看。 统一密码,万能密码,用网站管理密码我去登陆了他的QQMAIL。就是QQ了。 他的空间管理(空间商)以及能登陆的地方,包括百度的hi空间,竟然都进去了, 支付宝我想也可以找回密码,毕竟我现在几本对其了如指掌咯 - - 发几个图。娱己下。      ftp很多啊。域名也很多。不过人家不动歪脑筋。 修了路径的洞,然后QQ告知走人 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com