来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 第一:直接上传webshell,很爽很暴力!详细说明:ACMS腾讯广告投放管理系统 难道关企鹅的事?上传页面:直接上传php一句话马,提示成功 www.2cto.com右键查看源代码,虽然只是显示上传后的文件名...

|

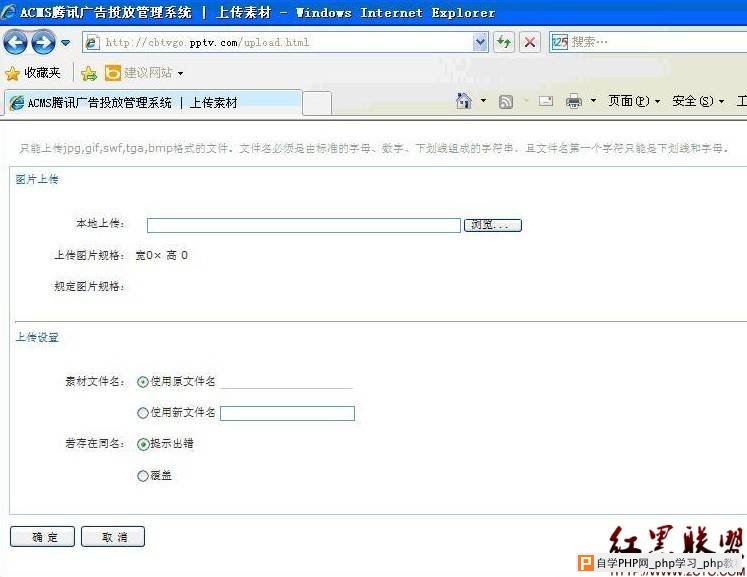

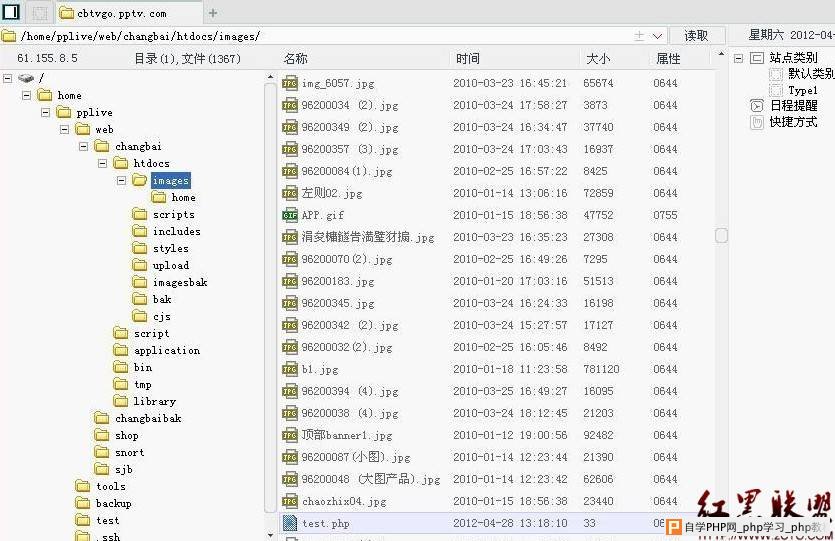

第一:直接上传webshell,很爽很暴力!

详细说明:"ACMS腾讯广告投放管理系统" 难道关企鹅的事? 上传页面:  直接上传php一句话马,提示成功 www.2cto.com  右键查看源代码,虽然只是显示上传后的文件名,稍微结合下前台图片路径,获得webshell路径 让菜刀成功露脸  修复方案: 给代码打上马赛克,你懂的! 作者 白胡子 第二个: FCK没有阉割完整 我就看了下 没有操作 表示 黑了人家 人家还要找我麻烦 所以决定直接发乌云了 详细说明:http://alliance.pptv.com/include/fckeditor/editor/fckeditor.html 功能完全FCK 突破什么的 就不用我说了吧 http://alliance.pptv.com/images/down.jpg/1.php 再搭配上这个 基本秒杀了吧- - 我没有入侵 但是不说明漏洞不存在 如果非得要我入侵了 才能说明漏洞的严重 那我也没什么好说的了 漏洞证明:http://alliance.pptv.com/include/fckeditor/editor/fckeditor.html www.2cto.com 功能完全FCK 突破什么的 就不用我说了吧 http://alliance.pptv.com/images/down.jpg/1.php 再搭配上这个 基本秒杀了吧- - 修复方案: nginx解析修复10年前的东西了- - fak 修复就不多说了网上教程一大堆 作者 1cefish |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com