来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 看到点点博客,一下子就喜欢上了它的简洁清新的风格,当然,自己喜欢的东西潜意识里总希望它能好上加好,所以就花了一些时间给点点做了下简单的xss测试,希望通过我的一点点努...

|

看到点点博客,一下子就喜欢上了它的简洁清新的风格,当然,自己喜欢的东西潜意识里总希望它能好上加好,所以就花了一些时间给点点做了下简单的xss测试,希望通过我的一点点努力使点点变得更好。

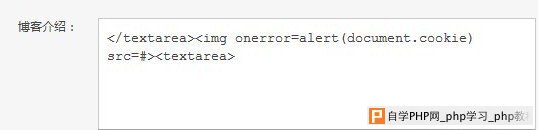

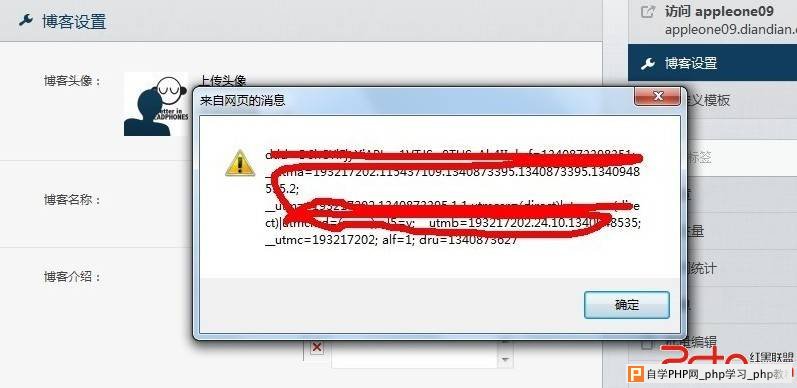

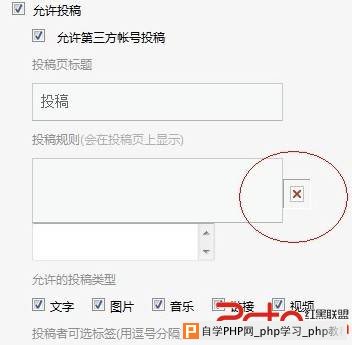

漏洞的触发点在博客的"博客设置"功能处,首先打开博客设置,在博客介绍框输入如图  ,然后点保存设置,返回个人博客首页;第二步,再次点击博客设置功能,会弹出如下:  ;第三,该功能模块还有一处xss漏洞,位置如图:  ,测试方法仿照第一和第二。 修复方案: 此处漏洞的产生,主要是没有意识到对<textarea></textarea>标签的防过滤,厂方过滤下即可。 作者 wanglaojiu 点点某处应用表单提交时,不需formKey。而恰恰在提交这个表单后的response中,script标签可以插入任意内容。So... 就是这个地方:http://www.diandian.com/themes/new,上传图片的那个form。 漏洞证明: http://proofofconcept.sinaapp.com/diandian/xss1.html 修复方案: 表单加个token,callback检查下。 作者 p.z |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com