来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] www.2cto.com:这篇文章设计方法应该是早就出来了,内容涉及引用,请大家参考我之前就发现这个漏洞,我也无奈,后来我想到了rewrite这个东西,它可以用正则表达式匹配URL进行处理。...

|

www.2cto.com:这篇文章设计方法应该是早就出来了,内容涉及引用,请大家参考

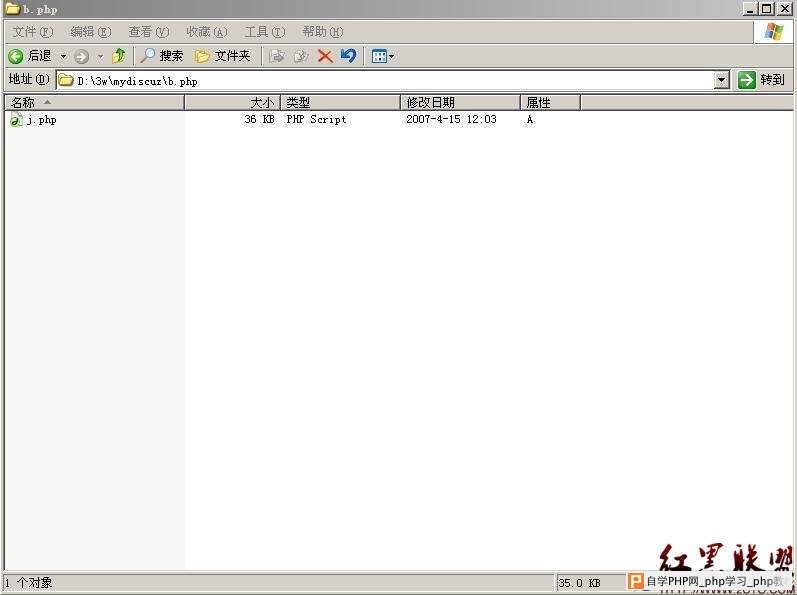

我之前就发现这个漏洞,我也无奈,后来我想到了rewrite这个东西,它可以用正则表达式匹配URL进行处理。 http://www.2cto.com /dir.asp/diy.jpg 比如这就是个diy.asp被更改成图片的文件 IIS6.0的漏洞可以运行它。 我的解决办法: 我在 http://www.2cto.com/ 下弄了个图片,上面写的警告信息 http://www.2cto.com/no.jpg 我在IIS6.0中安装了Rewrite这个ISAPI 下载ISAPIrewrite破解版 点击下载此文件 安装之后把Cracked里的ISAPI_Rewrite.dll,替换掉安装目录里的ISAPI_Rewrite.dll,就破解了 注意,停掉IIS再替换! 在httpd.ini加入了以下规则 RewriteRule (.*).asp/(.*) /no.gif RewriteRule (.*).Asp/(.*) /no.gif RewriteRule (.*).aSp/(.*) /no.gif RewriteRule (.*).asP/(.*) /no.gif RewriteRule (.*).ASp/(.*) /no.gif RewriteRule (.*).AsP/(.*) /no.gif RewriteRule (.*).aSP/(.*) /no.gif RewriteRule (.*).ASP/(.*) /no.gif 这样访问所有的带有“.asp/”的URL全部被重写到http://webshell.cc/no.jpg 访问http://webshell.cc/dir.asp/diy.jpg其实就是访问的http://webshell.cc/no.jpg 这样就屏蔽了所有带.asp的文件夹的访问,并且全部显示no.jpg这张警告的图片 大家访问这个URL看看 http://webshell.cc/fff.asp/ http://webshell.cc/ff342431321vcedf.asp/fwfwe.efwfffr223u8f^f .asp前面可以乱写只有URL里带有”.asp/“,注意有斜杠/! windows 2003 IIS6.0 文件夹解析漏洞(高危) Win2003存在着一个文件解析路径的漏洞,当文件夹名为类似hack.asp的时候(即文件夹名看起来像一个ASP文件的文件名),此时此文件夹下的文本类型的文件都可以在IIS中被当做ASP程序来执行。这样黑客即可上传扩展名为jpg或gif之类的看起来像是图片文件的木马文件,通过访问这个文件即可运行木马。因为微软尚未发布这个漏洞的补丁,所以几乎所有网站都会存在这个漏洞. Windows 2003 IIS6处理文件夹扩展名的时候出错,导致放在该目录中的JPG图片会自动执行其中的ASP代码。当JPG后辍的文件含有ASP代码都会被执行。当然不只是JPG后辍才行。 Windows 2000 IIS5处理JPG图片中如包含有Html及ASP代码,只会执行Html代码,而不会执行JPG图片中的ASP代码。所以Windows 2000 IIS5中不存在这个漏洞。这个漏洞很明显是由.asp结尾的文件名称所导致,属于IIS6设计缺陷。 漏洞的利用方法如: 在aspxuexi.asp这样子的文件夹下,利用网站的上传权限,将各种asp木马(如 海洋木马)更名为以jpg/gif等为后缀的文件,上传到服务器,当打开这些文件时,木马程序会被IIS解析。 防范办法: 1、有用户可自主命名文件夹权限的功能,建议检查文件夹名称的合法性,或者关闭用户上传功能。 2、在用户控制的文件夹内设置脚本权限为”无”。 目前,微软尚未发布该漏洞的补丁。 [原创]IIS6.0漏洞–.ASP目录下的文件会被当作ASP文件执行 平民解决办法 IIS6.0在今年2月爆出一个漏洞,就是.ASP目录下的文件会被当作ASP文件执行。这个漏洞非常严重,试想一下,一个加了马的图片文件放进一个.ASP目录下将会是什么后果。 后果非常严重:将导致黑客直接掌握WEBSHELL 刚开始是从动易得知这个消息的,后来动易发布了程序的补丁。动易应该是没事了。但是使用其他程序的网站是否会受这个漏洞的影响相信还是会让站长放不下心的。微软官方好象没有给出补丁,那么我们只好自己来解决了。 说到这里不由得又想夸将买咖啡了“我亲爱的买咖啡啊,你真是太好用了!这不,这样个严重漏洞,用买咖啡只需要创建一条规则即可解决。站长们再不用担心这个漏洞了。 方法很简单,既然你将.ASP目录下的文件当ASP执行,那么我们阻挡你读取和执行.ASP目录里的文件,同时再禁止你在.ASP目录下创建和写入任何文件,看你还怎么牛! 具体规则如下图,只要把这条规则加进买咖啡就OK了!  IIS 6.0的经典漏洞 文件夹xxx.asp 里的任何文件都会被解析成asp文件? 件夹xxx.php里的任何也会被解析成php文件?? xxx.txt文件夹里的文件也会被解析成txt文件?? 但是经过我本机测试发现只有xxx.asp的文件夹才能利用这个漏洞! xxx.php和xxx.jpg,xxx.txt都不行??

作者:WebShell'S Blog |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com