来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 本文的理论意义可能会大于实践意义,仅为实在没办法的时候提供思路。0x00 session介绍0x01 利用条件0x02 利用思路0x03 漏洞证明0x04 防范方法0x00 session介绍一般的web认证方式都是通过cooki...

|

本文的理论意义可能会大于实践意义,仅为实在没办法的时候提供思路。

0x00 session介绍

0x01 利用条件

0x02 利用思路

0x03 漏洞证明

0x04 防范方法

0x00 session介绍

一般的web认证方式都是通过cookie或者session来进行的。众所周知,cookie是存在本地的,客户端可以随意修改;而session是以文本文件形式存储在服务器端的,所以客户端无法修改 Session 内容。实际上在服务器端的 Session 文件,PHP 自动修改 session 文件的权限,只保留了系统读和写权限,而且不能通过 ftp 修改,所以安全得多。服务器上权限的划分是以用户为单位,所以session文件的所有权也是以用户为单位的。一般来说,涉及敏感的权限时,使用session来进行权限验证,比如网站的后台。

Session与客户端交互的方式是session_id。如PHP,在cookie中有一项为PHPSESSID,该session_id与服务端的session记录文件一一对应,相当于Token。这样看来,与session有关的信息有一个客户端可以修改的session_id,利用这个性质我们可以实现session的欺骗和劫持。

以PHP为例,我们首先来看与session相关的几个函数。

session_save_path():定义了服务端session文件存储的路径。参数为空则显示当前路径,参数不为空则定义路径。默认在php.ini中sessions.save_path 项配置。Windows下默认路径:C:\Windows\Temp,linux下默认路径为/tmp。这两个路径的权限较为宽松。在实际中我们也可以根据需要调用函数session_save_path('PATH')修改。

session_id():定义当前session的唯一标识,session_id。参数为空则显示当前session_id,参数不为空则定义session_id。因为做了权限限制,PHP只能取到当前网站(实际上是当前网站在服务端对应的用户,若该用户有多个站,则多个站之间的session可以直接访问)产生的session_id对应的session。

罗嗦了这么多,我们先生成一个session,看看文件里会有什么内容。

<?phpsession_start();if(!session_is_registered('deleter')) $_SESSION['admin']='deleter';echo session_save_path().'\\sess_'.session_id();?>

运行结果为:

C:\Windows\Temp\sess_hadodem9d65kblem793sr9u3g7

文件中内容为

admin|s:7:"deleter";

我们可以看到,session中内容为明文存储的。而有的时候服务器权限没设好的情况下session文件是可以直接看到内容的。

Session文件欺骗的原理是攻击者在取得部分服务器权限后,在session_save_path中找到已通过验证的session文件或者上传伪造的session文件,然后在客户端修改cookie中的session_id,从而欺骗服务器来获取某种更高的权限。

基础的东西介绍完了,接下来看利用条件。

0x01 利用及条件

黑客们攻取网站第一反应是拿后台,毕竟后台权限大。但如果暴不出后台密码,前台也没有什么明显的漏洞呢?接下来想到的是旁注。要是服务器权限设置很死,不能跨目录,提权也提不下呢?C段?这样就越绕越远了。在旁注下之后可以考虑session文件欺骗来进入目标站的后台。

Session文件欺骗的利用条件为:

1. 取得部分服务器权限(同服务器其他网站的webshell)

2. 目标网站敏感权限验证通过session进行

3. session_save_path目录可以访问(或者session_id可以预测或爆破)

可能需要的附加条件为:

4. 目标网站授权好的session文件内容已知,即可以伪造(一般对应开源程序)

5. session中无客户端验证信息

0x02 利用思路

如果目标站符合这几个条件,接下来就是利用了。

首先访问session_save_path对应的目录,找出里面与session相关的文件(以sess_开头),查找文件大小大于0的文件。

若在linux下且能执行命令,可用:

cd /tmp

ls -l sess_*

Windows下对应命令为:

cd C:\Windows\Tempdir /Q sess_*

若是不能执行命令列出所有者,php中有一个fileowner函数可以得到所有者的uid。

观察文件大小和所有者,找出可以利用的文件。找到可能的session文件之后,在客户端修改session_id便能通过敏感权限的验证。如果session_id可以预测或者爆破的话可以在客户端进行相关尝试。

假如没有找到合适的session文件或者session中有客户端验证信息怎么办?如果可以的话,我们本地生成一个然后传到session_save_path对应的目录中。

生成伪造的session文件的方法为本地搭建web程序,通过验证后找到对应的session文件;或者猜测几项可能的验证项,本地生成。

0x03 漏洞证明

check.php

<?phpsession_start();if(!empty($_SESSION['admin'])) echo "success!";?>

Auth.php

<?phpsession_start();if(!session_is_registered('admin'))$_SESSION['admin']='deleter';echo session_save_path().'\\sess_'.session_id();?>

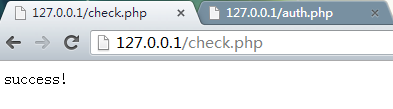

首先访问check.php,没有通过验证。

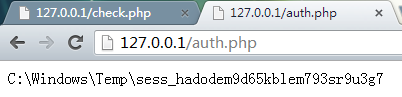

接下来访问Auth.php

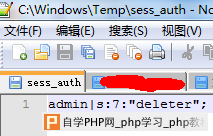

产生验证文件。其内容为:

admin|s:7:"deleter";

将其另存为C:\Windows\Temp\sess_auth文件,即伪造session_id=auth的session文件。

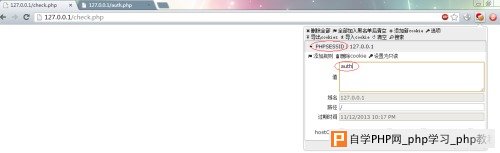

修改客户端session_id。

刷新check.php,通过验证。

0x04 防范方法

1. 自定义session_save_path并设置好权限

2. session中加入客户端验证信息

3. 退出时不要直接关闭浏览器,要使session失效

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com