来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 1、危险的用户名注册看到`username` varchar(100) NOT NULL COMMENT 39;用户名 39;,想到了什么?用户名设的那么长干嘛哦。请输入一个长度介于 3 和 20 之间的字符串。也就是说满足这个条件并且用...

|

1、危险的用户名注册

看到`username` varchar(100) NOT NULL COMMENT '用户名',想到了什么?用户名设的那么长干嘛哦。

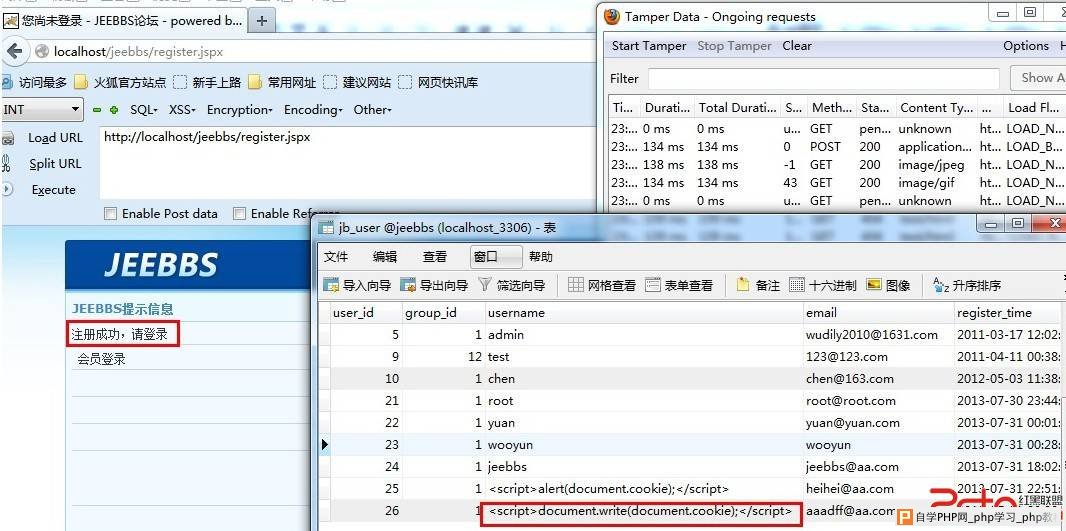

请输入一个长度介于 3 和 20 之间的字符串。也就是说满足这个条件并且用户名不重复就行了吧?因为我已经知道了用户名长度可以存100个字符,所以如果没有判断格式的话直接可以注册100个字符的用户名。

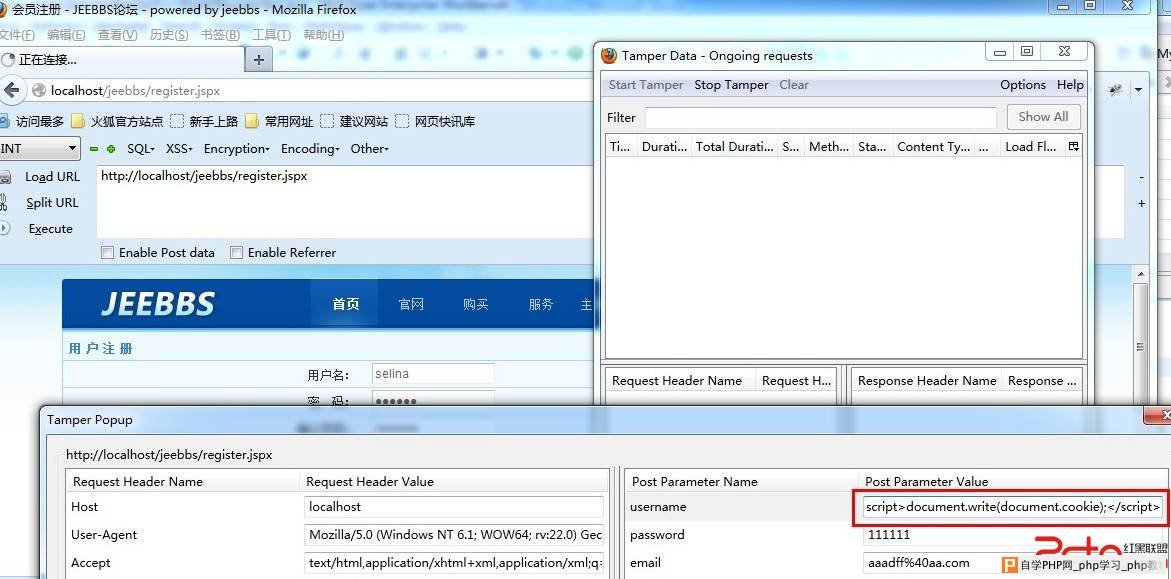

依旧是发送数据包的时候拦截请求修改成需要注册的xss代码就行了:

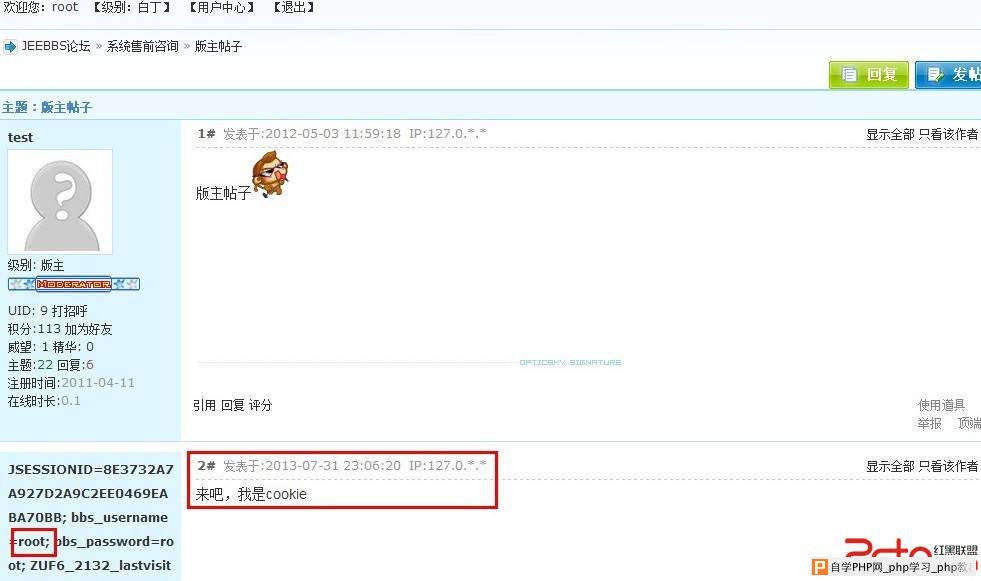

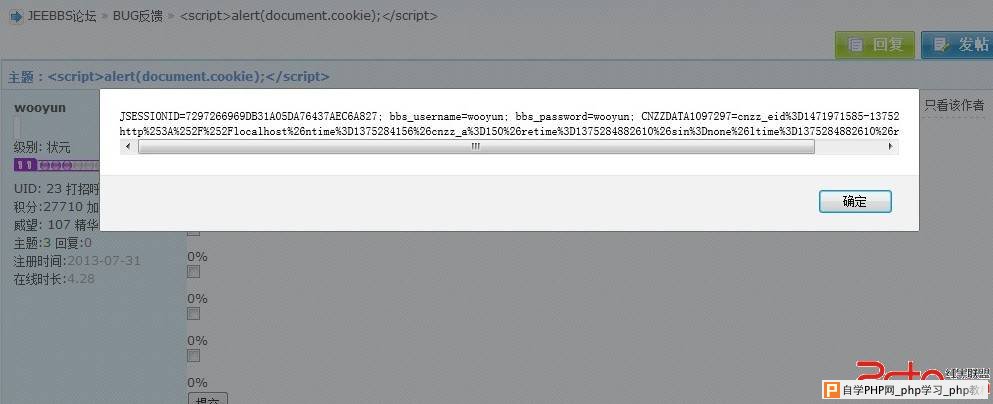

在任意帖子回复或者发帖,或者别人能看到注册的xss用户的用户名的地方都可以xss。

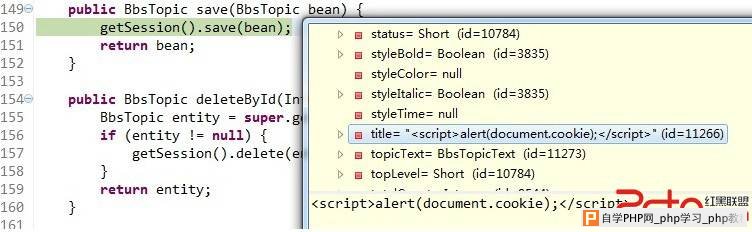

2、发投票贴xss

发布一片投票帖子,标题xss内容。

修复方案:

用户名字段真的不用那么长,把用户名正则,发帖参数过滤。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com