来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 参数未作任何过滤直接带入数据库查询,恶意攻击者可以获取管理后台登陆用户名和密码web根目录下price asp中,anid未作任何过滤,数字型注入地址:http: 127 0 0 1 price asp?anid=63anid的值视具...

|

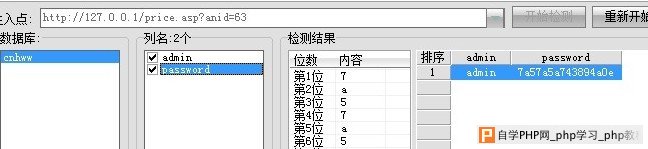

参数未作任何过滤直接带入数据库查询,恶意攻击者可以获取管理后台登陆用户名和密码

web根目录下price.asp中,anid未作任何过滤,数字型注入

地址:http://127.0.0.1/price.asp?anid=63

anid的值视具体用户而定

可以添加cnhww表爆之

源码包地址:http://down.chinaz.com/soft/30676.htm

修复方案:

anid=trim(request("anid"))修改为:anid=IsNumeric(trim(request("anid"))) |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com