来源:自学PHP网 时间:2015-04-17 10:16 作者: 阅读:次

[导读] 目录一SQL注入的概念二SQL有两种方式注入三防御方法第一种这种查询是账号和密码是在一个sql语句中如果一旦分开就不会被注入第二种方法如果加密了一旦被MD5加密或者其他加密方式加...

|

目录

我们做系统,有没有想过,自己的容量很大的一个数据库就被很轻易的进入,并删除,是不是很恐怖的一件事。这就是sql注入。

一、SQL注入的概念

SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合(我们做的收费系统中用的一些拼接语句),通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统。

二、SQL有两种方式注入:

平台层注入和代码层注入,前者由不安全的数据库配置或数据库平台的漏洞所致;后者主要是由于程序员对输入未进行细致地过滤,从而执行了非法的数据查询。基于此,SQL注入的产生原因通常表现在以下几方面:①不当的类型处理;②不安全的数据库配置;③不合理的查询集处理;④不当的错误处理;⑤转义字符处理不合适;⑥多个提交处理不当。

现在,我就给大家展示一下代码层注入:

<SPAN style="FONT-SIZE: 18px">txtsql = "select * from user_info where userid='" & TxtUserName.Text & "' and pwd='" & TxtPassword.Text & "'"

Set mrc = ExecuteSQL(txtsql, msgtext)

If mrc.EOF = False Then

MsgBox "已经被sql注入"

End If

OK = True

mrc.Close

Unload Me

</SPAN>

txtsql = "select * from user_info where userid='" & TxtUserName.Text & "' and pwd='" & TxtPassword.Text & "'"

Set mrc = ExecuteSQL(txtsql, msgtext)

If mrc.EOF = False Then

MsgBox "已经被sql注入"

End If

OK = True

mrc.Close

Unload Me

大家看这段代码,其实特别简单,就是我在没有账号和密码的时候,用这段代码来打开数据库,这样如果弹出“已经被sql注入” ,那么就代表我通过代码层的注入。

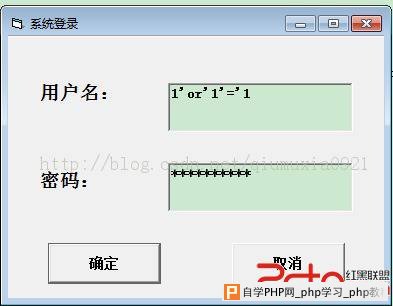

大家一眼就可以看出来我的用户名是1' or '1'='1 密码也是,结果是:

那么说明了,你的数据库危险了,因为这个用户名和密码根本不存在。

那么这就是一个简单的后台身份验证绕过了漏洞。

验证绕过漏洞就是'or'='or'后台绕过漏洞,利用的就是AND和OR的运算规则,从而造成后台脚本逻辑性错误。

后台查询语句是:sql='select admin from user_info where userid=' '' & txtuser.text & ''' & ' and pwd=' & ''' & txtpassword.text & ''',那么我使用1'or '1'='1(这里1可是其他的一些数)来做用户名密码的话,那么查询就变成了:select admin from user_info where userid='1'or '1'='1' and pwd='1'or '1'='1'

这样的话,根据运算规则,这里一共有4个查询语句,那么查询结果就是 假or真and假or真,先算and 再算or,最终结果为真,这样就可以进到后台了。

这种漏洞存在必须要有2个致命的条件。

我们可以从这里入手,进行防护。

三、防御方法:

第一种:这种查询是账号和密码是在一个sql语句中,如果一旦分开就不会被注入。

sql="select * from admin where username='"&username&'&"passwd='"&passwd&'

如果一旦账号密码是分开查询的,先查帐号,再查密码,这样的话就没有办法了。

我解决的代码时这样的:

<SPAN style="FONT-SIZE: 18px"> txtsql = "select * from user_Info where userid= '" & TxtUserName.Text & "'"

Set mrc = ExecuteSQL(txtsql, msgtext)

If mrc.EOF Then

MsgBox "没有这个用户,请重新输入用户名!", vbOKOnly + vbExclamation, "警告"

TxtUserName.SetFocus

Else

If Trim(mrc.Fields(1)) = Trim(TxtPassword.Text) Then

OK = True

mrc.Close

Me.Hide

UserName = Trim(TxtUserName.Text)

Else

MsgBox "密码错误,请重新输入!", vbOKOnly + vbExclamation, "警告"

TxtPassword.SetFocus

TxtPassword.Text = ""

End If

</SPAN>

txtsql = "select * from user_Info where userid= '" & TxtUserName.Text & "'"

Set mrc = ExecuteSQL(txtsql, msgtext)

If mrc.EOF Then

MsgBox "没有这个用户,请重新输入用户名!", vbOKOnly + vbExclamation, "警告"

TxtUserName.SetFocus

Else

If Trim(mrc.Fields(1)) = Trim(TxtPassword.Text) Then

OK = True

mrc.Close

Me.Hide

UserName = Trim(TxtUserName.Text)

Else

MsgBox "密码错误,请重新输入!", vbOKOnly + vbExclamation, "警告"

TxtPassword.SetFocus

TxtPassword.Text = ""

End If

如果一个用户提供的字段并非一个强类型,或者没有实施类型强制,就会发生这种形式的攻击。当在一个SQL语句中使用一个数字字段时,如果程序员没有检查用户输入的合法性(是否为数字型)就会发生这种攻击。例如:

statement := "SELECT * FROM user_info WHERE userid = " & id_text & ";"

从这个语句可以看出,id_text是一个与“userid”字段有关的数字。不过,如果终端用户选择一个字符串,就绕过了对转义字符的需要。例如,将id_text设置为:1;DROP TABLE users,它会将“users”表从数据库中删除,SQL语句变成:SELECT * FROM User_Info WHERE UserID= 1;DROP TABLE users;好滴,那么你的数据库就会遭受不可恢复的删除。

第三种方法:那么我们就可以通过传参的方法,来解决这中sql注入:

如果自己编写防注代码,一般是先定义一个函数,再在里面写入要过滤的关键词,如select ; “”;from;等,这些关键词都是查询语句最常用的词语,一旦过滤了,那么用户自己构造提交的数据就不会完整地参与数据库的操作。

<SPAN style="FONT-SIZE: 18px">Function SafeRequest(ParaName,ParaType) '--- 传入参数 --- 'ParaName:参数名称-字符型 'ParaType:参数类型-数字型(1表示以上参数是数字,0表示以上参数为字符) Dim ParaValue ParaValue=Request(ParaName) If ParaType=1 then If not isNumeric(ParaValue) then Response.write "参数" & ParaName & "必须为数字型!" Response.end End if Else ParaValue=replace(ParaValue,"'","''") End if SafeRequest=ParaValue End function</SPAN> Function SafeRequest(ParaName,ParaType) '--- 传入参数 --- 'ParaName:参数名称-字符型 'ParaType:参数类型-数字型(1表示以上参数是数字,0表示以上参数为字符) Dim ParaValue ParaValue=Request(ParaName) If ParaType=1 then If not isNumeric(ParaValue) then Response.write "参数" & ParaName & "必须为数字型!" Response.end End if Else ParaValue=replace(ParaValue,"'","''") End if SafeRequest=ParaValue End function

当然,sql注入的方法有很多,我所写到的都只是很少的一部分,希望大家给点意见,保护我们的数据库刻不容缓

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com