来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 万普世纪开发(或者只是负责运维)的一款手机应用(魂斗罗30命。。)在拉取用户积分时所使用的URL存在SQL注入。可导致执行系统命令。万普世纪开发(或者只是负责运维)的一款an...

|

万普世纪开发(或者只是负责运维)的一款手机应用(魂斗罗30命。。)在拉取用户积分时所使用的URL存在SQL注入。可导致执行系统命令。

万普世纪开发(或者只是负责运维)的一款android手机手机游戏(魂斗罗30命S弹版)在拉取用户积分时所使用的URL对其中的一个参数没有检测,存在SQL注入。且为sysadmin权限。

可以获得数据库版本,操作系统版本,内网信息;

获得/修改用户信息

执行系统命令,直至控制整个内网。

搭建好手机android 抓包环境后,得知拉取用户积分信息所使用的关键URL为:

http://app.wapx.cn/action/account/getinfo?udid=*********&app_id=********

对此进行测试,发现没有对app_id进行过滤。

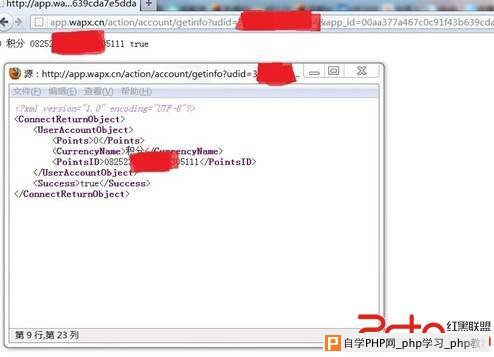

step1: 正常访问

step2: 参数加单引号

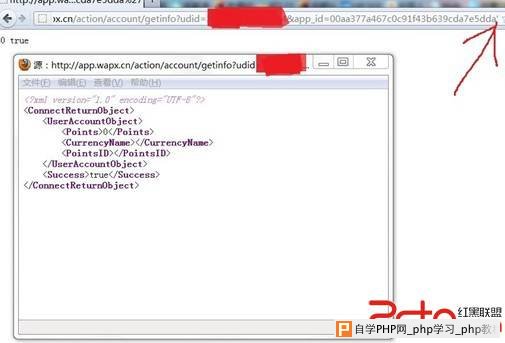

step3: 万能的 and 1=1 判断

至此,可以确定对方存在SQL注入。接下来判断数据库版本

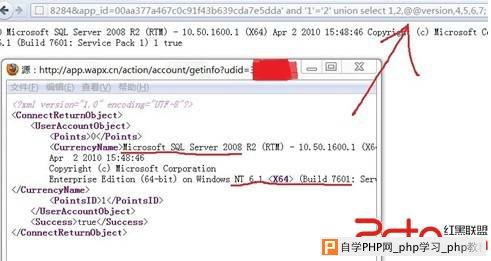

step4: @@version判断

可以看到,数据库版本信息

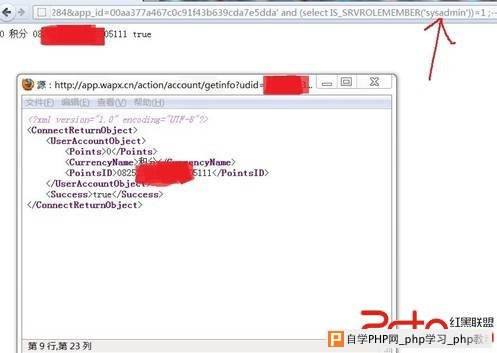

step5: 下面判断当前权限

延伸:

app_id为应用程序ID,这个参数有问题,说明这个公司开发或者运维的其他所有应用都存在此问题。

修复方案:

1. 对参数进行严格检查。

2. SQL数据库不要以sysadmin权限运行

3. 获取积分的操作页面进行加密。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com