来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 漏洞发生在艺龙的安卓客户端,艺龙安卓客户端的所有数据都是通过明文传送,包括登录名和密码,开始测试预定酒店没有发现问题,因为服务器对金额有校验,但是测试买机票就发现...

|

漏洞发生在艺龙的安卓客户端,艺龙安卓客户端的所有数据都是通过明文传送,包括登录名和密码,开始测试预定酒店没有发现问题,因为服务器对金额有校验,但是测试买机票就发现有问题了。

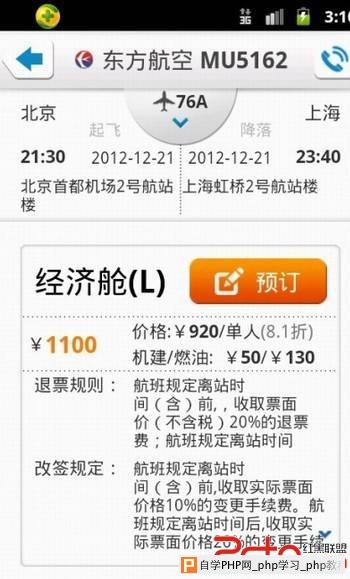

首先在客户端上随便选一个日期的航班,如图1

图1

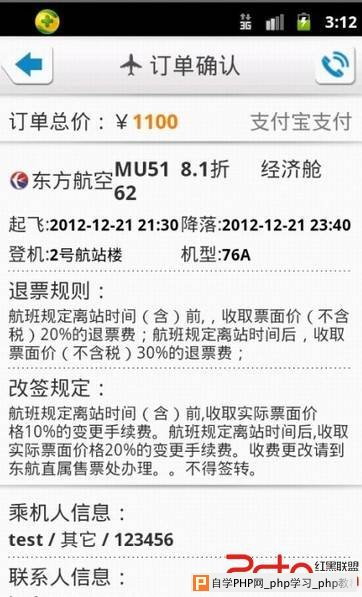

可以发现金额一共1100,又机票,机建,燃油3部分。然后继续补充订单信息,然后到最后确认订单。如图2

图2

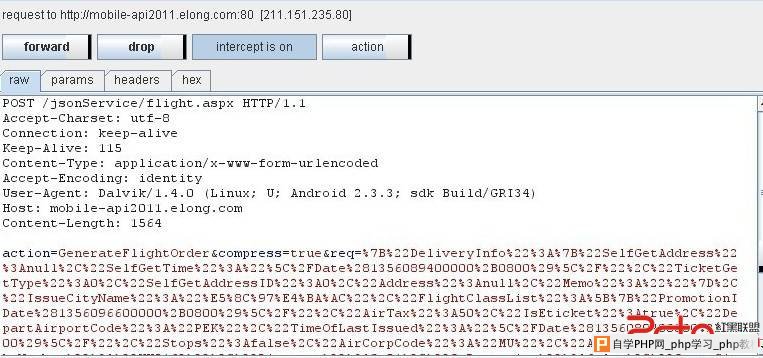

重点就在这里,点击下面的提交订单,通过burpsuite拦截数据包,可以发现数据只是进行了url编码,如图3

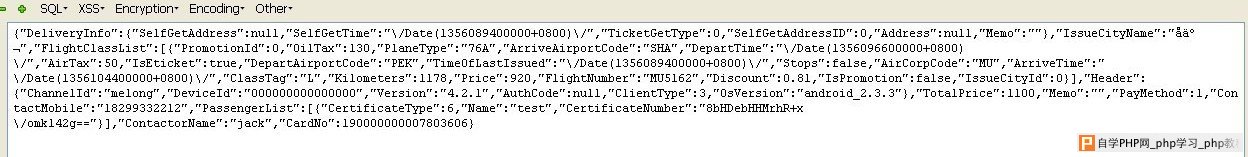

URL解码后,如图4

图4

可以发现,敏感信息都是明文传送,然后我们可以修改其中的price值为1(机票价格)OilTax值为0(燃油)airtax为0(机建),然后改一下总金额totalprice为1,然后提交数据包就可以以我们用1元去买机票了,然后跳转到这里如图5

图5

因为抓包修改的传送到服务器的数据,所以客户端这里显示的是原价,但是服务器上的订单数据已经被修改了,可以在网站上看下订单,如图6,7

图6

图7

付款那里,就没有继续下去了,既然服务器的订单金额已经修改,付款也是按服务的金额来进行支付吧。。。

修复方案:

对客户端传送的数据进行加密,并且在服务器对订单金额这些做校验

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com