我一开始就是纯属围观而已

因为搭眼一看,这个站应该不属于那种我五分钟就能前台到服务器的那种站。估计得费点劲,

而且我除了IE和cmd没别的什么可以拿得出手的工具,于是我就围观了,然后我顺手牵羊?好吧,我承认我邪恶了,因为没什么好处,干嘛要费半天劲去搞他。

可惜啊,围观了n久没有个所以然。。。看的我那个揪心啊。。。

这站有那么难搞?都没点头绪?好吧,既然那么难搞,我初定三天吧,三天有点多?这站还不至于让哥哥为难到这个地步吧?

第一步,踩点

一开始并没有想要从域名劫持下手,只是先摸摸环境,看看网站所处的环境适合怎样下手。

我在网上看到有人爆了这网站的绝对路径,什么D:\phpnow\....如果没记错的话(应该是记错了)。。。忘了。。绝对路径的话在这种Discuz X2的CMS上面似乎用处不是很大,个人观点。

CMS的话,0day,弱口令,旁注,C段,好像也没什么别的招了?抱歉我学识浅薄,暂时想不到什么太多的方法。好吧,突然又想起来了,3389爆破,

FTP爆破,MySQL/MSSQL爆破。。。各种爆破和弱口令之类的,方法还真不少。

然后我还看见有人贴了同C段的信息,同ip段上服务器上的网站信息。。。好像全是美国网站?纳闷

顺便同ip站点反查了一下,结果为0???虽然还不知道同ip为什么没有网站,不过看看HTTP Header?

临时下了个nc军刀看了下

网站容器是cloudflare-nginx,实际上应该是ngxin,前缀是个代理的意思。确实有人在帖子中说,服务器反向代理不好搞。

嗦噶。。同ip没有站点也就明白了。那么同C段用处也就不大了。CMS的话,脚本攻击似乎效率也很低啊。直接服务器的话希望也不大。

trancer兴许能找到他真实的ip。不过不费那劲了,试试直接域名下手吧

随便找了个edu.cn的linux的webshell,然后在上面执行命令:

dig www.nmzhe.com

复制代码Windows下有类似的命令nslookup,个人感觉不如dig好用,直接dig加域名只是一个很简单的用法,dig其实还有很多参数,当然nslookup也有

Windows下的dig可以在这里下载:http://bbs.blackbap.org/forum.php?mod=attachment&aid=NjIyfGI3OTMzYTU3fDEzMzEwNzExMTR8Mnw5ODc%3D

都说了手上只有IE和cmd,没下载dig,所以随便找了个linux的webshell,没别的意思。好吧,别的意思就是,windows下的dig用法请谷歌百度,本文不讲解。

上面dig得到回显如下:

; <<>> DiG 9.3.6-P1-RedHat-9.3.6-4.P1.el5 <<>> www.nmzhe.net

;; global options: printcmd

;; Got answer: www.2cto.com

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 51167

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0

;; QUESTION SECTION:

;www.nmzhe.net. IN A

;; AUTHORITY SECTION:

net. 900 IN SOA a.gtld-servers.net. nstld.verisign-grs.com. 1330945176 1800 900 604800 86400

;; Query time: 995 msec

;; SERVER: 202.194.15.12#53(202.194.15.12)

;; WHEN: Mon Mar 5 18:59:20 2012

;; MSG SIZE rcvd: 104

复制代码看来这样找不出来域名注册商啊。域名服务商是谁家的呢?

暂时还布吉岛啊,没有域名服务商怎么下手劫?劫root?我还没到那境界

那么whoislookup试试呢?这个要是也没有,那我可就真没辙了,查看whois信息地址如下:

http://www.whois.net/whois/nmzhe.com

发现付账单的人是这个人(后来我帮他改过whois信息哈哈):

Billing Contact:

xuanyu

xuan yu ()

shen zhen shi fu tian qu

shenzhen

Guangdong,518000

CN

Tel. +86.075561652929

Fax. +86.00000000

域名的注册人为:

Registrant:

xuan yu

xuan yu ()

shen zhen shi fu tian qu

shenzhen

Guangdong,518000

CN

Tel. +086.075561652929

Fax. +086.00000000

通常搞域名都是这样,域名注册人那里有Email地址,搜索一下注册人的相关信息,看看他都在哪个网站上注册过,捅之,然后down下数据库,解密码,社工之

搜了一下这两个QQ号,发现注册过的网站不少,应该好下手。而且头部有这样一段信息:

Registration Service Provided By: SHANGHAI YOVOLE NETWORKS INC

上海有浮公司。www.sundns.com应该是他的网络服务提供主页了。先试着用这两个QQ在这个服务商登陆一下,发现这两个邮箱都不是登陆邮箱。

也就是说注册这个域名的人的邮箱不在已知范围内,那就不好搞了,登录名都不知道。

不过顺手sundns.com/admin/发现后台,虽然没有弱口令和万能密码,不过这也后台这么暴露,于是我决定从主站直接下手。

主站目测不到明显的漏洞(有几个bug,毫无用处,不提了),于是试试同服务器上其他网站。

确实有几个网站,基本上不是企业邮箱登陆入口就是各种管理登陆入口,完全没有可以利用的地方。有个dede 5.6gbk的,但是漏洞应该补过了。

这样看来就有点复杂了。

我们现在整理一下目前的进度:

服务器入侵:代理,没有真实的ip,有真实的ip也未必能发现

密码

密码是wuerjuan

这个分站也是在/admin/目录登陆。后台管理面板和个人用户的管理面板还是有点区别的,而且好像完全不相连。

但是,可惜这个只有分站权限没有主站权限,分站的admin在主站只是个“普通会员”,去管理主站还是要在主站的后台登陆啊

既然这个公司有这么管理员,说明公司很大,权限分的也很散。。。那么就有点头晕了

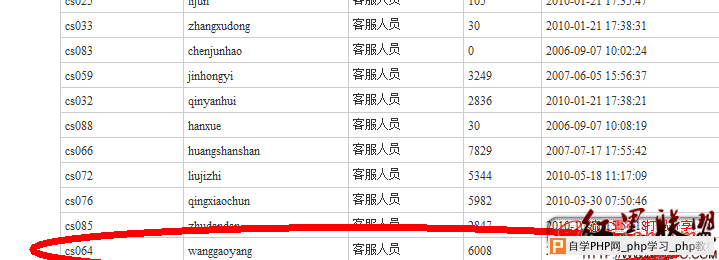

后台翻了翻日志,原来网站分“普通注册会员”,管理员”和“站点管理员”和“系统管理员”。

站点管理员只能管一个网站,而管理员可以在后台围观站点管理员,虽然拿不到系统管理员,不过系统管理员应该就牛逼大发了

可是尼玛,我翻了两万多页的后台安全日志,就是没见过“系统管理员”登陆过。而admin的登陆记录居然是“普通注册会员”。

既然主站的后台进去了,有了围观的权限,那么。。。

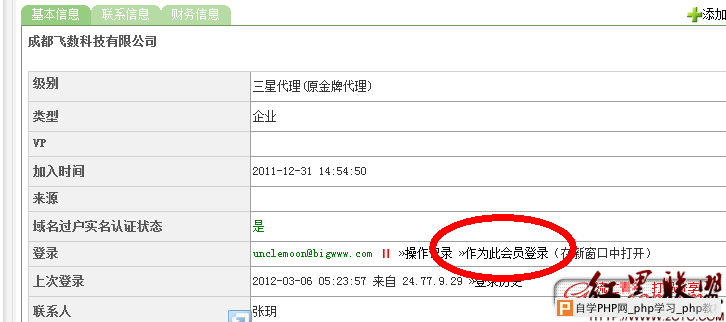

nmzhe.com确实是这个空间管理商啊,不过怎么会是科技公司注册的呢?应该是私人的吧?难道是代理?

打开那个成都科技公司,果然,一万四千多条域名,七十多万元余额,牛逼了

钱就算了,拿钱就犯法了。看看就好了

管理员”绕过密码验证,登录域名代理,然后修改域名管理密码就OK了

有了域名管理密码以后,那么改个域名的解析不就和玩一样了么

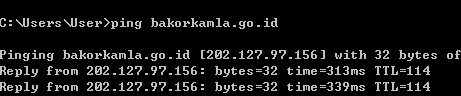

修改解析以后,过了一个小时,看看ping的结果

登录受解析ip在Apache中如下配置:

<VirtualHost *:80>

ServerName nmzhe.com

DocumentRoot "C:/xampp/htdocs/hide/"

DirectoryIndex index.php index.aspx

</VirtualHost>

<VirtualHost *:80>

ServerName www.nmzhe.com

DocumentRoot "C:/xampp/htdocs/hide/"

DirectoryIndex index.php index.aspx

</VirtualHost>

<VirtualHost *:80>

ServerName bbs.nmzhe.com

DocumentRoot "C:/xampp/htdocs/hide/"

DirectoryIndex index.php index.aspx

</VirtualHost>

复制代码然后在hide中建立.htaccess并输入如下内容:

<IfModule mod_setenvif.c>

AddType application/x-httpd-php .php

AddType application/x-httpd-php .aspx

</IfModule>

复制代码将菊花聊天室php版改名为:index.aspx,啊哈哈,就得到aspx版php菊花聊天室了

作者 http://gov.com.im

密码是wuerjuan

密码是wuerjuan

管理员”绕过密码验证,登录域名代理,然后修改域名管理密码就OK了

管理员”绕过密码验证,登录域名代理,然后修改域名管理密码就OK了