来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 无过滤的一次秒杀门户站...

|

我们先来看下这个站 www.2cto.com(为规避法律问题仅用本站网址替代目标网址)

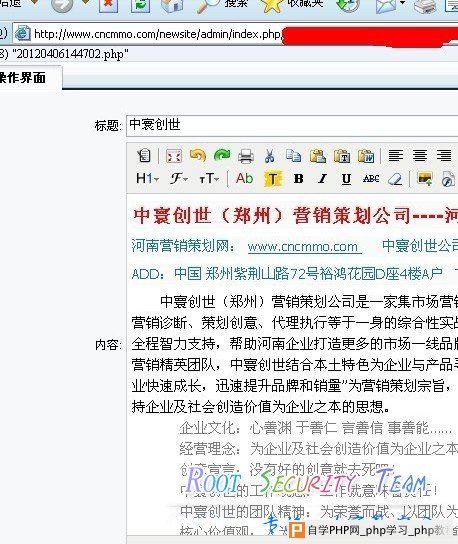

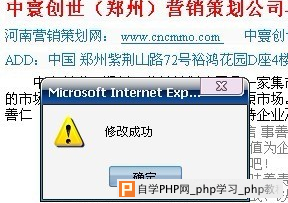

上图:  http://www.xxx.gov.cn/ 旁站下有这个站 有点可怕 我们来看看 http://www.2cto.com /newsite/admin/  很明显这是后台 根本没试,估计都不成功,这是经验 不过有时候可以试试 cncmmo cncmmo.com http://www.2cto.com /inc/config.php connection failure http://www.2cto.com /inc/conn.php http://www.2cto.com /FCKeditor/_whatsnew.html 有个FCK 版本Version 2.6.3 http://www.2cto.com /FCKeditor/editor/filemanager/connectors/test.html ="Sorry, can't map "UserFilesPath" to a physical path. You must set the "UserFilesAbsolutePath" value in "editor/filemanager/connectors/php/config.php"." /> 读,.你们懂的 这里就不解释了 FCKeditor/editor/filemanager/browser/default/browser.html?type=Image&connector=connectors/asp/connector.asp 404 但我不是利用他 我是利用后台的一个鸡勒洞,变向设计漏洞,  <input type="hidden" name="__hash__" value="9f133e1e1d740ba69c45f78b8c732a4c" /></form> 查看源代码 <input type="hidden" name="id" id="id" value="284"/> <input type="hidden" name="actiontype" id="actiontype" value="update"/> <input type="hidden" name="articlecatid" id="articlecatid" value="8"/> <input type="hidden" name="oldimg" id="oldimg" value="20120406144702.php"/> <input type="submit" value="提交" /> <A HREF="javascript:history.back()" class="gobackhref">返 回</A> </td> </tr> 随便上个PHP大马,提交后查看源代码  原文来自:Root Security Team http://root-sec.org/thread-498-1-1.html |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com