来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 渗透一站全过程...................................................................1一.Web站点的渗透............1二.曲折的上传webshell...................................2三.戏剧性的提权...................

|

渗透一站全过程...................................................................1

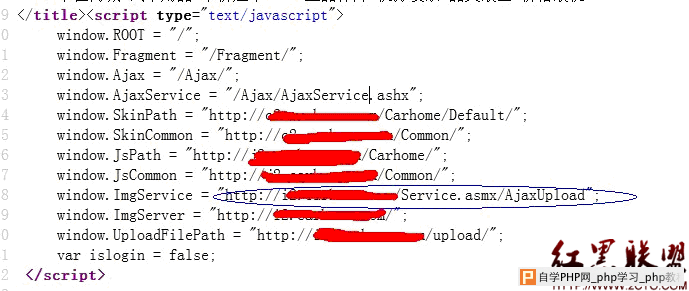

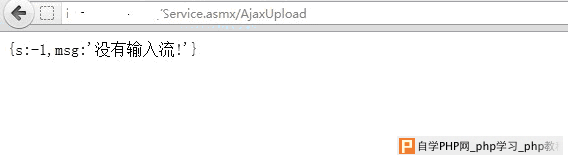

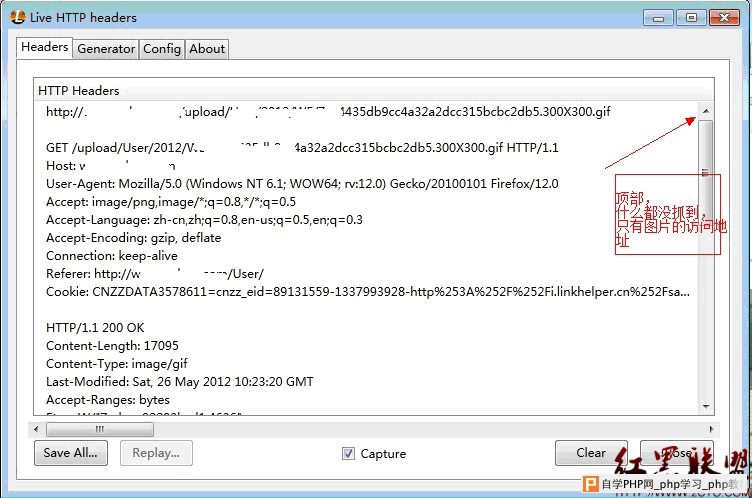

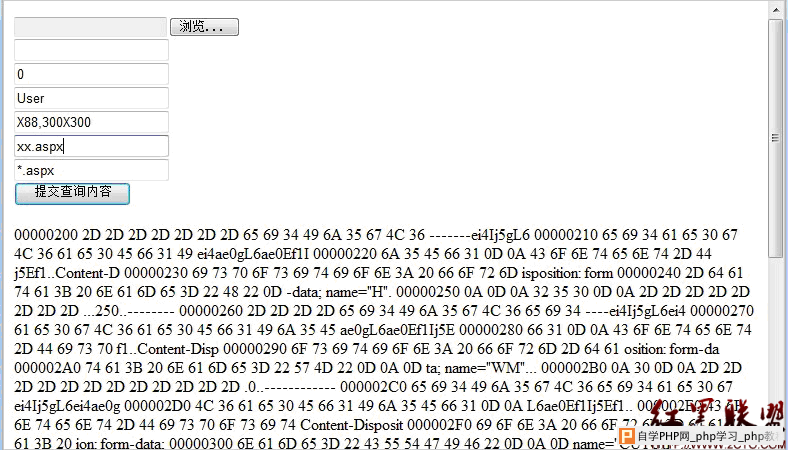

一.Web站点的渗透............1 二.曲折的上传webshell...................................2 三.戏剧性的提权...................................................3 四.内网的简单渗透.....................................................3 目标的环境: 目测2003+iis6+asp.net+mssql 但是这个网站程序应该是使用的某个asp.net+soap开发的,至少出现漏洞的地方是。 一.Web站点的渗透 这次渗透并未使用任何扫描嗅探工具去探测目标完全使用手工检查的,经过一系列的测试后在网页源代码里面发现了一个比较有意思的链接。  上图中用篮筐拉出来的地址,引起了我的注意。根据名字这应该是用于上传文件的。 访问这个链接后就证实了我的猜想  没有输入流,那么我自己本机写一个POST表单试试: <form action="http://www.xx.com/Service.asmx/AjaxUpload" method="post" enctype="multipart/form-data"> <input type="file" name="upload" /><br /> <input type="submit" /> </form> 选择一张图片上传后成功如下内容: {"s":1,"src":'2012/xx/c0b62302a79e47bab273f2dc76861f8e.gif',"pics":[{src:"2012/xx/c0b62302a79e47bab273f2dc76861f8e.gif",icon:"http://img.xx.com/upload/2012/xx/c0b62302a79e47bab273f2dc76861f8e.155x155.gif",wh:"150X150"}]} 看到返回了上传路径后于是测试了下直接上传asp后缀这次返回结果如下: {"s":1,"src":'2012/xx/ac24ed3a0393497bb3d0e9a78f28ef7e.asp',"pics":[{src:"2012/xx/ac24ed3a0393497bb3d0e9a78f28ef7e.asp",icon:"/Themes/Default/images/noimage.100x100.jpg",wh:""}]} 直接上传的哦,但是悲剧的是无法找到访问路径,就连上传正常的图片都找不到访问路径,前面返回的http://img.xx.com/upload/2012/xx/c0b62302a79e47bab273f2dc76861f8e.155x155.gif 也是无法访问的,这是怎么回事呢?接下来我找了半天的路径也没找到,于是把这个地方记录下来先睡觉先。 二.曲折的上传webshell 第二天大早上起来看了看旁站,都是一个系统站的内容也基本相同,旁站就就三个二级域名跟一个顶级域名,于是打开那个顶级域名看看,发现程序是一样的,于是再次试试那个上传点,打开昨晚记录的upload.html修改里面的url后直接上传一个aspxspy上去。但是这里出了点小意外,昨天写的上传表单在这无法使用了,大概是少了什么参数吧,于是我开始在网站里面寻找上传点希望争取能还原上传所需要的参数。于是注册一个会员后在会员中里发现了修改头像功能,直接告诉通过这里就能还原上传所需要的参数,于是打开火狐的live http headers开始抓上传包,不过悲剧的什么都没有只有返回图片上传后的地址:  郁闷,尝试了几遍都一样的结果,于是换WSExplorer来抓,可是结果也是一样。 最后用firebug审查元素的时候发现一些上传参数: www.2cto.com  上图蓝色框内就是一些上传的参数,但是这个时候我猛然想起来哥又2B一次了,这里上传利用的是swfupload.swf也就是flash上传的我抓浏览器肯定一根毛都抓不到啊,于是再次打开WSExplorer选中火狐插件进程然后再次上传,果然。····这次有数据了,于是立马根据数据包里面的参数修改了下上传表单后直接上传aspxspy上去  (表单下面的东西是我为了方便修改表单参数直接把数据包copy在里面修改的。) 提交后这次运气很好一下只就找到了路径直接一个shell到手了。 三.戏剧性的提权 已经是aspx马了权限也很大,跨目录执行命令都行的,但是为了方便做某些猥琐的事情还有内网的几台机器也要一并拿下所以得提权。 各种杀器一个一个的砸上去,值得一说的就是我这放了N年的提权EXP竟然一个都没被杀,但是值得悲剧的是一个都没效果......没办法于是决定查找每个网站的配置文件看有没有root或者sa翻完一边找到了一个root端口修改成了3307还有几个db权限的mssql用户一样端口都是被修改过,不过有root就好办事了呗,在连接的时候竟然提示拒绝192.168.2.1这个IP连接我靠,我拿下的这台机器在内网里面IP就是192.168.2.1靠这什么意思嘛..... OK没办法准备找第三方软件去了,在C盘软件安装目录发现了一个FTP软件,而且还是可以利用它来提权的一款,名字叫做:Gene6 FTP Server v3.9.0 (Build 2) 到这里了值得为我的人品喝彩,这个配置文件里面的管理密码是md5加密的暂时没解密出来,不过这他娘配置文件竟然有修改权限。我靠,人品啊。于是二话不说把连接IP 127.0.0.1换成了这个机器的外网IP然后把admin加密后替换他原来的密码密文(之前的密文本机有记录事后我好恢复。)接下来就是没悬念的事情咯,直接添加一个系统管理员上服务器猥琐去咯(至于这个FTP软件如何提权百度大把文章这里就不浪费墨水了。) 三.内网的简单渗透 进服务器后结合刚才提权时找到的密码还有抓过的系统hash破解后的密码整理成文档为接下来做好准备工作, 内网机器环境如下: 192.168.2.1(本机+网站服务器+2003) 192.168.2.2(内网一台网站服务器+2003) 192.168.2.22(内网数据库与备份服务器+2008) 192.168.2.23(内网数据库与备份服务器+2008) 所有机器都有80 21端口开放FTP都是用的Gene6 FTP Server v3.9.0 (Build 2) 这个软件在这里是没多少用处,只能猜到普通用户的,管理用户是无法连接上的。 所以这里我的思路就是通过db权限的mssql用户备份一个shell上去结果米权限,列目录也是。至于root都连接不上的。接下来我首先通过hash破解的帐号密码猜出了192.168.2.2 两台数据库服务器也猜出了ftp密码,不过还是无法真正拿下。 By:cfking@90sec.org Blog:www.luoyes.com Bbs:www.90sec.org |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com