来源:自学PHP网 时间:2015-04-17 13:02 作者: 阅读:次

[导读] 目标站是万户的ezeip2.0 aspx版本,结构复杂,还有别的程序参杂在一起。开始的时候我用的pker扫的目录,同时用菜刀爬了整站,发现fck和ewe编辑器,测试了一下俩编辑器的漏洞,失败。...

|

目标站是万户的ezeip2.0 aspx版本,结构复杂,还有别的程序参杂在一起。

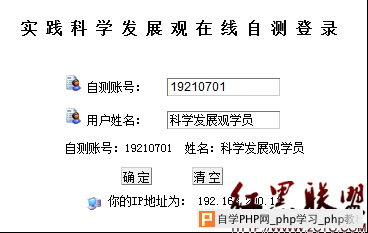

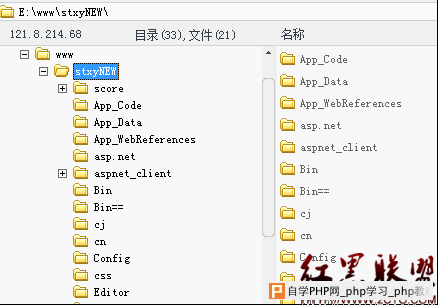

开始的时候我用的pker扫的目录,同时用菜刀爬了整站,发现fck和ewe编辑器,测试了一下俩编辑器的漏洞,失败。ewe编辑器后台也没有。 万户本身没有漏洞,只能看二级目录或者而二级域名有没有其他程序漏洞。谷歌:site:www.2cto.com inurl:asp|php,找到一个在线考试的网站http://www.2cto.com /exam_code/default.asp  在网上找到了这个考试系统的源码,但是数据库已经被改了默认地址。扫了一下数据库,无果。 扫二级目录,然后发现敏感二级目录,先猜测再扫。扫的时候一段时间很久没有扫到任何东西,就关闭了扫目录的工具。后来事实告诉我,没找到可利用的信息,别关你的自动化工具,而且不能放过任何一个目录,就算很普通或者你认为是存放js的目录。而且有时候工具不一定准确,需要手工测试。测试目录的时候不能被404页面欺骗,如果打开url/admin,出现404,而地址成了url/admin/说明还是存在这个目录的。 后来在根目录下扫到一个test.rar,下载后发现是老站的备份,现在已经没用了,读了一下里面的mdb,发现密码是1234,果断抛弃。 扫完目录,发现score目录,打开发现是一个查分的系统,继续用工具扫描这个目录下的敏感目录。随手测试发现admin目录,弱口令admin admin,进入。  编辑器样式管理中添加图片类型,添加内容,上传asa格式一句话后门,连接,成功。  上传图片时,IE8无法弹出窗口,只能换IE6。  摘自kylin's blog |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com