来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 一个弱口令引发的血案今天我的一个论坛有人发了一读者论坛的数据库、然后发现他脱错库了貌似于是乎发现他留下的phpmyadmin的帐号密码。于是乎想自己渗透重新脱过便有了开头。找不...

|

一个弱口令引发的血案····

今天我的一个论坛有人发了一读者论坛的数据库、然后发现他脱错库了貌似···于是乎发现他留下的phpmyadmin的帐号密码。于是乎想自己渗透重新脱过···便有了开头。找不到物理路径肿么办?试了试知道常用的PHP报错爆路径的方法。他娘的都miss了。

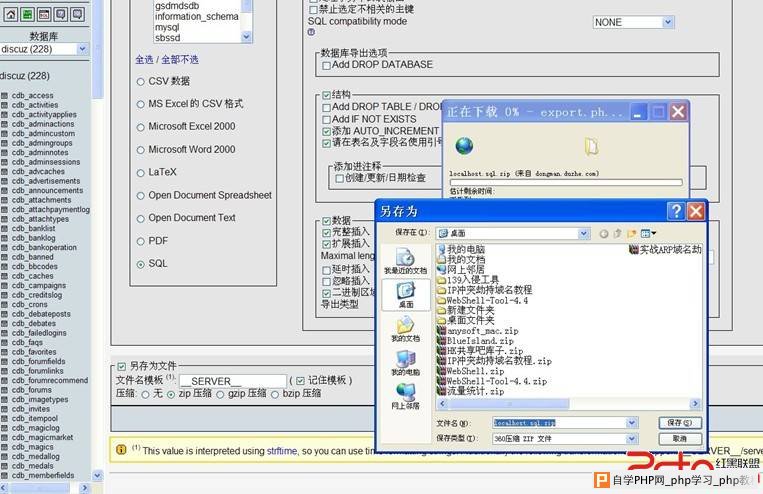

继续看下载了一个数据库导出的文件来看看,没想到竟然爆出物理路径。难道这就是人品么?

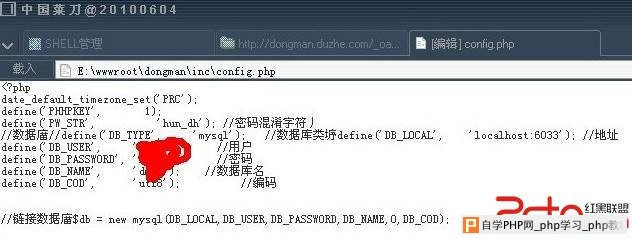

有物理路径就方便了,直接导出一句话。菜刀连接之。不过好像传不了大马,菜刀一传大马就GAME OVER。传小马再从小马中写入大马马上403.难道被杀了?试了试传txt文本也果断403了。这下咋提权啊我去。于是乎陷入了困境,随便在菜刀里面翻翻。找到了这个

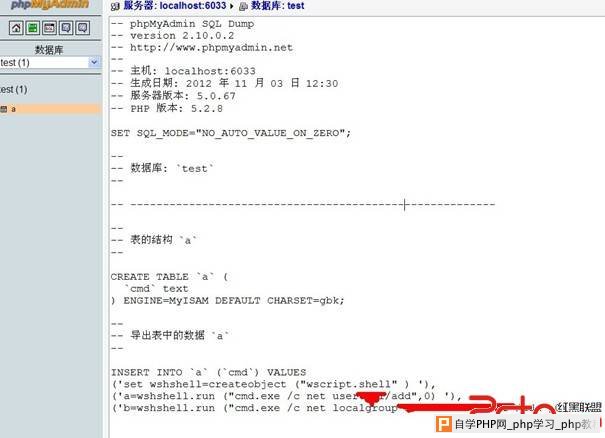

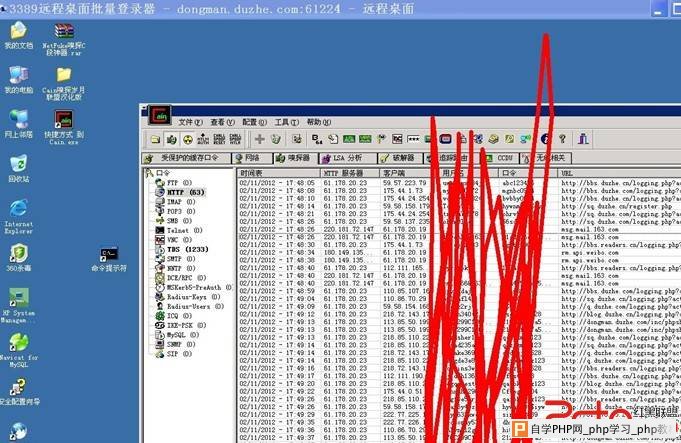

试试udf提权?果断在里面找到了他的端口、

别人留下的痕迹

先看看cmd 权限有多大。

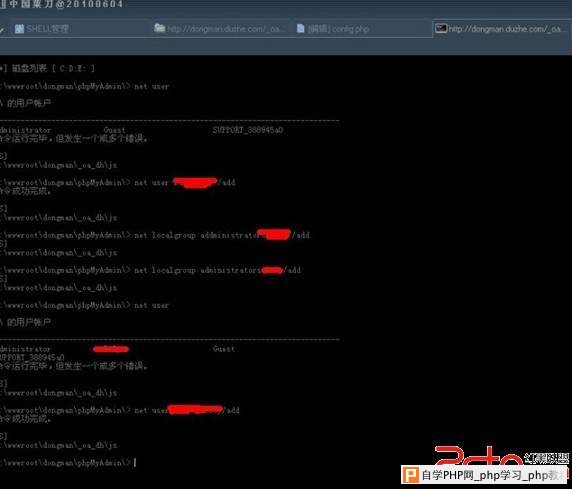

结果马上震精鸟~~~~竟然可以直接添加用户?

果断添加用户,tasklist /svc和netstat /ano两条命令查出来了远程连接修改后的端口。接着连服务器

想劫持读者的主站、但是一劫持他,他的服务器马上就挂了,所以就嗅探了。

直到现在管理员还没修复,为了避免服务器万人骑希望赶快通知站长把!

挂txt确认权限。o(∩_∩)o

修复方案:

改下phpmyadmin的弱口令,再者修改下cmd的权限。我不太懂维护服务器,虽然把除了administrators以外的权限都删了,而且也按照啊D叔说的把ws组件卸载了。但发现菜刀还是可以直接添加用户。这个交给站长把···

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com