extmail的几个xss问题及修复方案 - 网站安全 - 自学关注热度:68

ExtMail最初以WebMail软件为主,后逐步完善配套并形成了ExtMail邮件系统,提供完整的SMTP/POP/IMAP/Web和管理支持。目前装机量超过2万台。extmail 是一款部署比较多的开源的webmail系统,但是,..[详情]

新浪微博个人主页存储型XSS漏洞及修复 - 网站安关注热度:16

详细说明:微博个人资料的单位名称字段显示时没有进行HTML转义,导致存储型XSS漏洞。测试向量:iframe onload=alert(document.domain),注入到漏洞字段并保存为所有人可见。只要引诱用户查看攻..[详情]

access注入点猜不出字段问题的解决 - 网站安全关注热度:21

检测一个站点,找到了一个access注入点、找到后台、猜到表名,却猜不出字段名,这是何等的杯具呀,眼看通往shell的大门就在那里、你却没有开门的钥匙。 低头沉思了一会儿,不行得..[详情]

Web渗透安全测试 - 网站安全 - 自学php关注热度:9

当我们进行安全渗透测试的时候,首先要做的就是尽可能多地收集目标应用程序信息,所以,信息搜集是渗透测试一个必不可少的步骤。这项任务可以通过多种不同的方式来完成,通过..[详情]

用友ICC网站客服系统远程代码执行漏洞及修复关注热度:25

www.2cto.com:我们的荣誉版主又现身了该程序的/home/ecccs/web/5107/upload/uploadFlash.php文件存在严重的逻辑错误!导致漏洞产生!以上大型网站的客服系统全部可以通过此漏洞获取管理权限!?php/*..[详情]

TOM在线WEB邮箱存在多处CSRF漏洞及修复 - 网站安全关注热度:17

对于包含图片的附件,请求附件时Referer中会暴露当前sid,例如:GET /mblogpic/be654a34c8f4aad1ec6a/2000 HTTP/1.1Host: t100.qpic.cnConnection: keep-aliveCache-Control: max-age=0If-Modified-Since: .....[详情]

joomla组件The Estate Agent (com_estateagent) SQL 注射及修关注热度:21

标题: joomla component (com_estateagent) SQL injection Vulnerability作者: xDarkSton3x www.2cto.com xdarkston3x@msn.com测试系统平台: linux + windows开发者: http://www.eaimproved.eu/ind.....[详情]

joomla组件com_bearleague SQL注射及修复 - 网站安全关注热度:19

标题: joomla component (com_bearleague) SQL injection Vulnerability作者: xDarkSton3x www.2cto.com xdarkston3x@msn.com开发者: http://beardev.com/component/joobb/topic/220-BearLeagueforSno.....[详情]

Web框架自身安全 - 网站安全 - 自学php关注热度:21

下面讲到的几个漏洞,都是一些流行的Web开发框架曾经出现过的严重漏洞。研究这些案例,可以帮助我们更好地理解框架安全,在使用开发框架时更加的小心,同时让我们不要迷信于开..[详情]

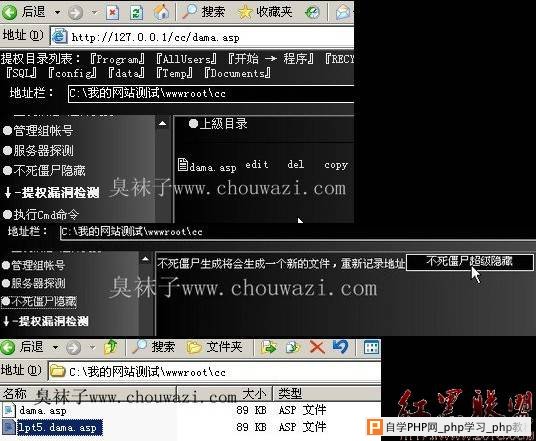

webshell中的不死僵尸和隐藏后门的原理以及删除关注热度:50

主要是利用系统保留文件名创建无法删除的webshell来隐藏后门。Windows 下不能够以下面这些字样来命名文件或文件夹:aux|prn|con|nul|com1|com2|com3|com4|com5|com6|com7|com8|com9|lpt1|lpt2|lpt3|lpt4|lpt5|l..[详情]

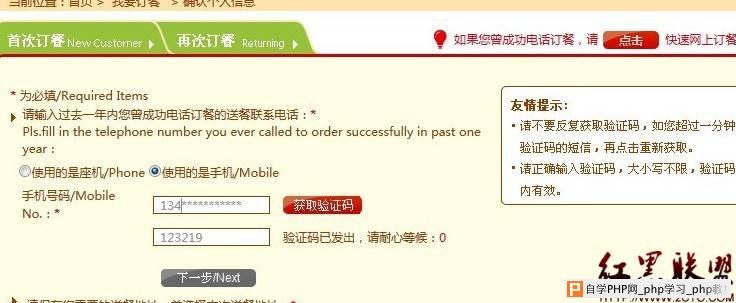

KFC 4008823823.com 手机号订餐验证可绕过,致用户真关注热度:40

电话订餐手机验证码可绕过,致用户真实信息泄露及其他问题。这里不能说的太细,,那个,以后别涨价了,太贵了,,详细说明:订餐页面,选择曾成功电话订餐,输入手机号,点发..[详情]

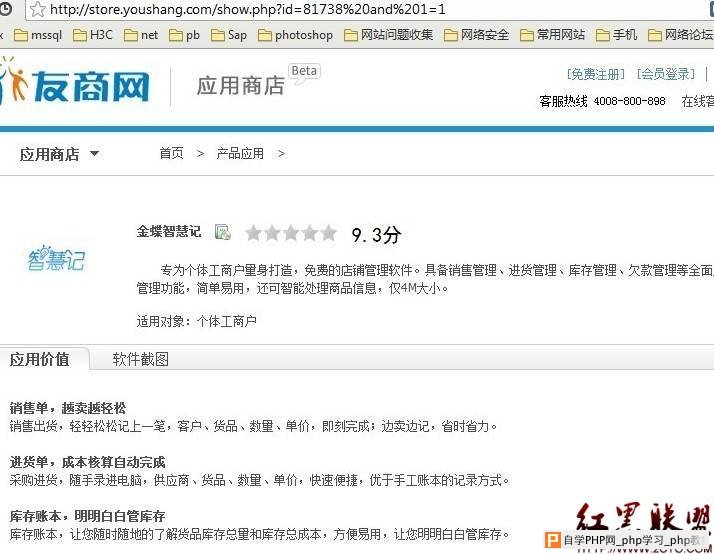

金蝶友商网存在SQL注入漏洞及修复 - 网站安全关注热度:22

金蝶友商网存在SQL注入漏洞,可以得出相关数据表及记录。漏洞证明:输入1=1得出:http://store.youshang.com/show.php?id=81738%20and%201=1输入1=2得出:http://store.youshang.com/show.php?id=81738%20and%201.....[详情]

ThinkPHP framework 任意代码执行漏洞预警 - 网站安全关注热度:22

ThinkPHP是一个国内使用很广泛的老牌PHP MVC框架。貌似国内有不少创业公司或者项目都用了这个框架。最近官方发布了一个安全补丁,官方表述是:该URL安全漏洞会造成用户在客户端伪造..[详情]

记录Mssql注入点构造 - 网站安全 - 自学php关注热度:21

%02 03 dim prodId04 prodId = Request.QueryString(id)05 06 set conn = server.createObject(ADODB.Connection)07 set rs = server.createObject(ADODB.Recordset)08 09 query = s.....[详情]

TOM游戏分站注入及修复 - 网站安全 - 自学php关注热度:16

SQL注入.泄露用户数据了!详细说明:http://game.tom.com/Flash/stat_hits.php?itemid=6717看图.菊花不保啊.说真的这个站的安全做的真的好差!各种XSS.注射.弱口令!imgsrc=/upload/201202/24233856c620cbaac5...[详情]

米聊客户端登录验证及通讯录传输缺陷致敏感信关注热度:18

这个理论上来讲可能也不算是漏洞,应该算是米聊在处理这块地方不够严谨吧,毕竟现在wifi钓鱼趋势有点热火起来了,还是应该注重一下的登录验证及通讯录传输均为单次MD5加密,在公..[详情]

实践有效的网站挖掘SQL注入(二) - 网站安全关注热度:24

姐妹篇《实践有效的网站防SQL注入(一)》跟大家交流了防止sql注入的黄金方法,从开发入手,在两个层次解决,我想如果大家按照介绍的步骤都能够做到,我想大家应该能够做到很好..[详情]

实践有效的网站防SQL注入(一) - 网站安全 - 自关注热度:12

几年前,网站中大多数都存在sql注入。sql注入在这几年可以说已经被广大网站管理者所认知,并在搭建网站的时候都能注意到网站防注入这一问题,但为什么我们EeSafe现在收录的网站中..[详情]

好用的PHP防注入漏洞过滤函数 - 网站安全 - 自学关注热度:28

?PHP//PHP整站防注入程序,需要在公共文件中require_once本文件//判断magic_quotes_gpc状态if (@get_magic_quotes_gpc ()) { $_GET = sec ( $_GET ); $_POST = sec ( $_POST ); $_COOKIE = s.....[详情]

有用的javascript防注入漏洞过滤函数 - 网站安全关注热度:15

script LANGUAGE=JavaScriptfunction check(inputStr) { if (typeof(inputStr) != string) { return inputStr; } var tmpValue = inputStr; // www.2cto.com 以下搜索字符串中的特殊字符.....[详情]

DeepSoft.com.sys.Servlet上传漏洞及修复 - 网站安全关注热度:25

作者:hackdn转载注明JSP+MSSQL的系统,国外应用广,出在注册上传上,过滤不严,修改下面POST,上传JSPlink rel=stylesheet href=/rs/rs.csshtmlbody topmargin=10 leftmargin=10 onload=window.foc.....[详情]

SiteEngine 7.1 会员上传WEBSHELL漏洞0DAY及修复 - 网站关注热度:38

作者:hackdnzend编码解密的不完整,也懒得看代码了,用Tamper之类的插件测试的POST参数,反正就是$sFile = $oFile[#39;name#39;];的过滤太傻瓜了,貌似 第5版本之后就修改了函数了。。这次是会员..[详情]

利用for命令提权 - 网站安全 - 自学php关注热度:18

for /r d:\wwwroot\web\chouwazi.com\ %i in (*.asp) do @echo %i c:\windows\temp\1.txt是把d:\wwwroot\web\目录下所有asp文件列出来 ,然后保存在c:\windows\temp\下的1.txt=====================.....[详情]

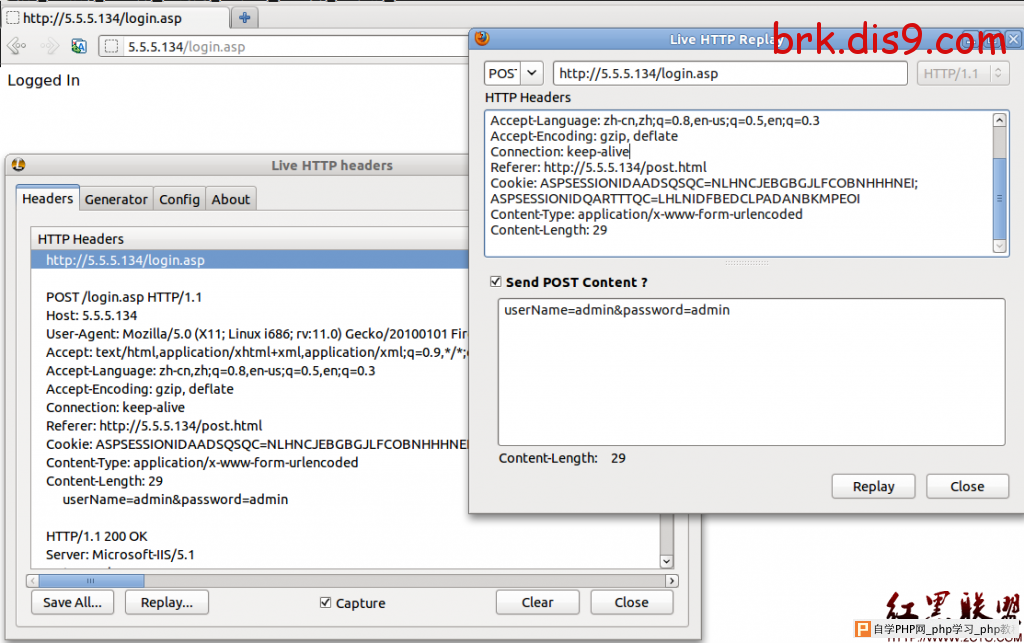

一次简单的POST注入测试 - 网站安全 - 自学php关注热度:28

作者:Beginne(cnm@Dis9.com) Dis9Team首先说这个注入是一定存在的抓包分析观察提交页面源码,看看是什么方式提交form name=frmLogin action=login.asp method=postUsername: input type=tex.....[详情]

通过黄页模块XSS漏洞拿PHPCMS V9后台管理权限及修关注热度:18

原理PHPCMS后台中是通过Cookie跟QueryString中的pc_hash来判断你是否是系统管理员的,其中Cookie是存在用户本地的,pc_hash是存在站点数据库的。如果你得到这两者并在构造浏览器环境那么你打..[详情]

mysql注入对and or的过滤及uinon select等过滤的一个方关注热度:18

1.and 用 代替2. or 用||代替3.union select from 变成 /*!union*/这种。一个例子:www.2cto.com / select 1 /*!union*/ select 2 from adad where 11摘自 it_security..[详情]

21CN免费邮箱跨站一枚及修复方案 - 网站安全 - 自关注热度:31

21CN网站(世纪龙信息网络有限责任公司)成立于1999年,是中国电信集团绝对控股的子公司,中国十大门户之一,也是华南最大的门户网站。提前之前先搜索了一下,找到一个和21cn邮箱..[详情]

sohu邮箱任意用户密码重置(已修复) - 网站安全关注热度:93

很简单,也非常危险的漏洞,此漏洞可修改任意搜狐用户邮箱密码详细说明:可通过搜狐登录页中的找回密码功能,再点击下面的网上申诉,在申诉页面的源代码里,不但有密码提示问..[详情]

我如何侵入医院的计算机(分析安全措施的必要性关注热度:21

www.2cto.com:不是新文章,但是很有参考价值黑客入侵的方式有很多种,广义上讲我们可以分为网络入侵和物理入侵,本文就给大家讲一个物理入侵的故事。本文的目的不是教你如何入侵..[详情]

GENU CMS SQL注射缺陷及修复 - 网站安全 - 自学php关注热度:16

-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-GENU CMS SQL Injection Vulnerability-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-漏洞发现者:h0rd h0rd[at]null.net www.2cto.com下载地址:http://w.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com